三星智能漏洞漏洞可以让黑客破门而入,研究员提醒人们:对于任何安全相关的东西,别太依赖于智能设备。

计算机科学家们发现,在三星智能HOME自动系统中存在漏洞,他们可以利用这些漏洞实施远程攻击,包括从世界上任何一个地方远程打开电子门锁。

该攻击是密歇根大学的研究员们针对三星SmartThings的一些漏洞证明之中的一个案例,SmartThings是一个全球范围内处于领先水平的物联网(IoT)平台,它将电子门锁、温控器、智能烤箱以及家用安全系统连接到一起。研究人员解释道,这些攻击所利用的是智能设备设计框架的一些漏洞,并且不易修复,消费者在考虑使用该系统所提供的电子门锁或者其它安全相关的组件时,最好三思而后行。

“以上这些攻击可能会让一个家庭受到伤害、被小偷光顾,或者遭到破坏”,研究员在他的论文中写道,他们准备在2016年 IEEE Security and Privacy研讨会上公布该内容, “此攻击行为的攻击向量并非针对特定的设备,而是广泛可用的”。

除上述所说的攻击以为,研究员还展示了其他的攻击,其中包括利用恶意的app获取智能锁的PIN码并将其以短信的形式发给攻击者;关闭预设定的假期假期模式,发出伪造的火灾警告等。其中最大的威胁是远程开门锁,研究员将其称之为“后门pin码植入攻击”,它利用了SmartThings应用市场中一个现有app的漏洞,该漏洞允许攻击者偷偷访问其他用户的家居设备。

通过获取该APP以及SmartThings平台验证合法用户所依赖的OAuth令牌,即可实施该攻击。攻击者只需要目标用户点击攻击者构造的一条HTTPS链接,然后进入一个长得十分像SmartThings平台的登录界面,并输入用户名与密码即可。该应用自身有一个漏洞,它允许SmartThings页面的地址被重定向到一个攻击者可控的地址,从那时起,攻击者便与用户一样,具有远程访问门锁的权限了。

与其他许多攻击行为类似,该攻击是由于SmartThings能力模型的设计存在问题,App可以获取没有显示请求的权限,导致许多App存在“权限过剩”,这通常并不是开发者的过失。在SmartThings应用的OAuth实现中还存在另一个漏洞,这部分代码是使用Groovy编程语言所编写的,从而允许研究员对够注入代码并实施重定向。

“开发者在开发该智能应用时,目的只是为了简单地开关门锁”,参与该论文撰写的博士生Earlance Frenandes在一封电子邮件中写道,“然而,由于权限过剩以及采用Groovy编写的问题,我们可以向门锁发送一些指令,使之产生一个新的PIN码,利用这一点,便可以对该门锁拥有持久的访问权。而且我们可以使其重定向到我们所控制的域名,通过对合作第三方开发者所开发的安卓应用进行逆向分析,我们找到了它的client_id与client_secret,此时,便具备了获取OAuth令牌所需要的所有东西。”

研究员说道,在他们的研究期间,在499个可用的智能应用中,有55%的应用被判定为权限过剩,这意味着它们并不需要使用它们所申请的所有权限,研究人员更进一步发现42%的应用具备它们从不需要的权限。这些过多的权限违反了著名的最小权限原则—在完成某种操作时所赋予网络中每个主体(用户或进程)必不可少的特权。

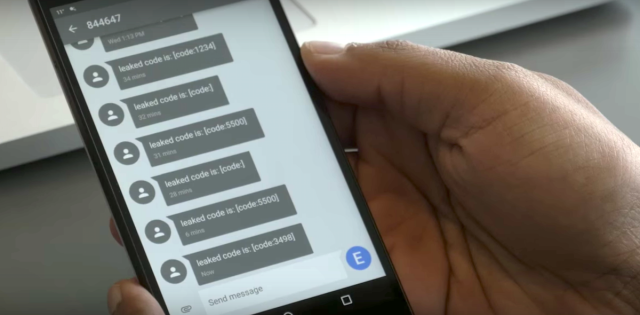

研究人员表示,他们在SmartThings框架中发现了另一个设计缺陷,在很多情况下,未授权应用可以对设备上所运行的命令进行读操作甚至是修改操作。他们编写了一个只具有监控设备电池电量的应用对该漏洞进行了漏洞证明,该应用在暗中修改编码进设备的门锁pin码,然后使用短信的形式将该PIN码发送给攻击者。

SmartThings官方就该问题发表如下声明:

保护用户的隐私与数据安全是SmartThings任何工作的基础,在过去几周时间里,我们完全知悉了密歇根大学以及微软研究员的报告内容,且与该报告的作者们进行了密切合作,在产业发展期间,我们将继续使智能家居更加安全。

该报告所揭露的潜在漏洞主要依赖于两个场景–安装了恶意的SmartApp,或者第三方开发者并未遵循SmartThings关于如何保护自身code安全的指南。

由于证书与代码审查,SmartThings已保证恶意SmartApp决不会被发布,因而报告中所提到的恶意SmartApp从来没有且决不会影响我们的用户。为了更进一步提高SmartApp的评审过程并保证该报告中提描述的潜在漏洞不继续对我们的用户造成影响,我们已经对所有SmartApp的发布过程增加 了额外的安全需求检查。

作为一个具有广大用户与活跃开发社区的开放平台,SmartThings提供了详细的指南,指导开发者如何编写安全的代码以及如何判断可信源。如果代码从不可信的源中下载,则会造成潜在在威胁,正如PC用户安装从未知的第三方网站下载并安装可能带有恶意代码一软件。遵从该报告的建议,我们为开发者们更新了最佳实践,并提供更好的安全指导。

更新: 在此文中,SmartThings官方声明其OAuth机制已经被修复。

然而,对于SmartThings的保证仍有几点置疑,首先,他们并未提及开发者所发现的最根本的设计缺陷,第二,他们掩饰了至少有一个应用通过了他们的审查并且在SmartApps市场中提供下载,而且攻击者可借此实施攻击。根据研究人员的说法,该威胁的一个关键点在于SmartThings框架的设计问题,截至目前为止,三星并未提供任何修复计划的详细内容。

文章原文链接:https://www.anquanke.com/post/id/83869