Android用户需要非常小心使用自己的的智能手机。 ESET研究人员已经确定,Simplocker是一个专门针对美国用户的新的锁定屏幕的恶意软件。

这种新的勒索软件是第一个能够改变智能手机的安全码之一PIN码锁的恶意软件。

研究人员先前已确定:Android的锁屏木马试图在前台打开一个窗口,从而获取屏幕锁定功能的赎金。此窗口进入一个无限循环并且通过实施防卫机制来保持装置数组被锁定。

然而,根据数组ESET的博客,这种方法被证明是不成功的。使用亚洲开发银行开发的Android调试桥或者它们的设备,用户很容易就能够解锁,并通过禁用管理员的权限,在安全模式下删除木马。

这个新的勒索软件的差异叫做Android / lockerpin。第一点是:如果没有安全的解决方案或有root权限存在于手机上,它将通过防止用户重新访问他们的设备来逃避“清除”选项。

安装后,该恶意软件的主要目的是:通过欺骗用户接受一个“更新补丁”的安装,从而获取设备的管理权。这个所谓的软件更新诱骗用户通过此恶意软件的设备管理员权限,否则管理权仍然还隐藏着。

当用户点击“继续”按钮时,恶意软件通过锁定设备并复位PIN码从而锁定手机屏幕。

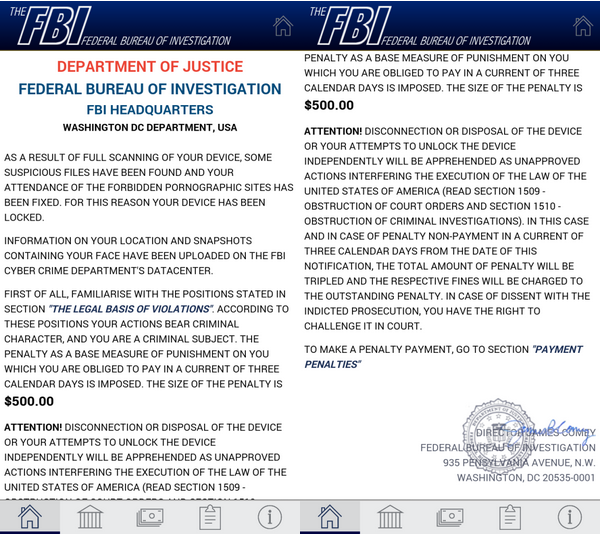

手机会立即显示一个警告,迫使用户支付$ 500的赎金金额。这个警告似乎是由美国联邦调查局发出的(列举了禁止色情内容在设备上存储)。

虽然该设备已被锁定,也能够卸载机器人/ Lockedprin.A,这可以使在安全模式下或通过亚行办理的PIN得到改变。但是,这并没有让所有人恢复自己对手机的控制权,或者获得这样的授权使用户得到需要的root权限。

卢卡斯Stefanko针对ESET解释说:“PIN已经具备了重置功能。然而,无论是所有者还是攻击者,它们可以解锁设备是因为PIN是随机产生的,而不是被发送给攻击者的。解锁的唯一可行的方法就是重置为出厂默认值。”

一个积极的自我防卫机制是: 用户在该恶意软件被召回的情况下,试图关闭自己设备的管理员权限。

此外,去掉木马后,我们需要在重叠假窗口的设备管理器窗口有效地重新激活所持有的特权。

而且,该恶意软件配备了额外的自卫功能。它可以删除设备上安装的所有防病毒软件,并监控com.android.settings,避免其被卸载。

该恶意软件不被Google Play通过,但是它通过第三方市场,在山洪和warez的论坛上被分享。用户认为它只是另一个观看成人影片的应用程序,从而下载它。

上周,安全研究人员发现了另一种勒索骗局,它的背后隐藏着关于Google Play商店的假色情内容的应用程序。所以,在下载任何Android应用程序之前要小心。

文章原文链接:https://www.anquanke.com/post/id/82408