面对IoT(物联网)攻击,知己知彼、主动进行入侵检测有时会比被动的防御更加行之有效。

大名鼎鼎的蜜罐(Honeypot)技术就是主动防御技术中备受瞩目的一种。

作为一种主动的入侵检测技术,蜜罐宛如一枚香甜的诱饵。它能够创建一个足够多样化的生态系统,引诱它的对手暴露目标,并对生成的数据进行聚类。

IoT设备与蜜罐的关联

IoT设备具备蓬勃发展的市场,包括小型互联网连接设备,如摄像头,灯,门铃,智能电视,运动传感器,扬声器,恒温器等等。据估计,到 2025 年,这些设备中将有超过 400 亿台连接到互联网,提供可用于未经授权的加密挖掘或者作为 DDoS 群的一部分的网络入口点或计算资源。

为期三年的蜜罐实验就是以各种类型和位置的模拟低交互IoT设备为特色的。通过它,研究人员可以清楚地了解到为什么参与者会以特定设备作为攻击目标,从而针对这些信息,制定应对策略防范于未然。

探秘蜜罐生态系统

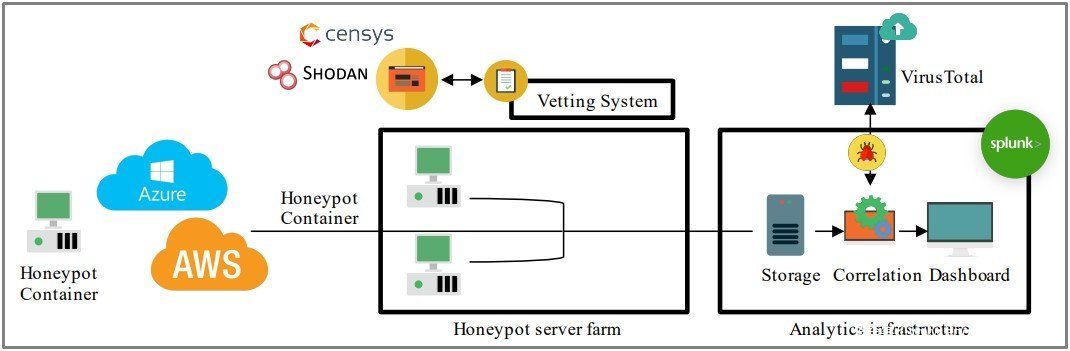

NIST 和佛罗里达大学的研究人员建立的蜜罐生态系统的三个组成部分包括服务器群、审查系统以及数据捕获和分析基础设施。

为了创建一个多样化的生态系统,研究人员安装了 Cowrie、Dionaea、KFSensor 和 HoneyCamera,它们是现成的物联网蜜罐模拟器。

研究人员将他们的实例配置为在 Censys 和 Shodan 这两个寻找互联网连接服务的专业搜索引擎上显示为真实设备。

三种主要类型的蜜罐如下:

1、HoneyShell – 模拟 Busybox

2、HoneyWindowsBox – 模拟运行 Windows 的物联网设备

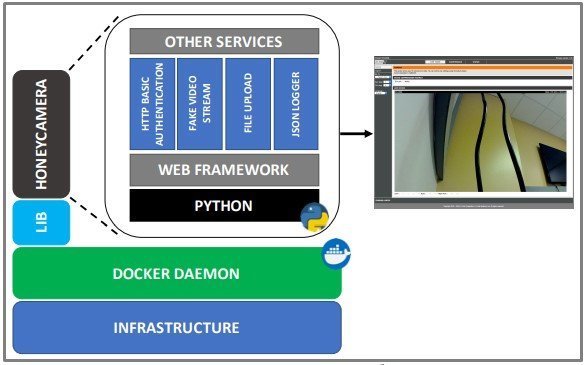

3、HoneyCamera – 模拟来自Hikvision、D-Link 和其他设备的各种 IP 摄像机。

实验布局 来源:Arxiv.org

这次实验中的一个新元素是调整蜜罐以响应攻击者流量和攻击方法。研究人员首先使用收集的数据来更改物联网配置和防御,再收集反映参与者对这些变化的反应的新数据。

实验结果见分晓

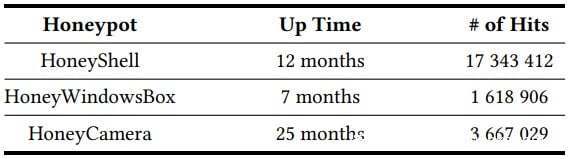

这次的实验产生了来自2260万次点击的数据,其中绝大多数都是针对HoneyShell蜜罐的。

每个蜜罐类型的 命中数来源:Arxiv.org

其中,不同的参与者表现出了类似的攻击模式,这或许是因为他们具有共同的目标和实现目标的手段。例如,大多数参与者运行了诸如“masscan”之类的命令来扫描打开的端口,并运行了“/etc/init.d/iptables stop”来禁用防火墙。

此外,许多参与者运行“free -m”,“lspci grep VGA”和“cat /proc/cpuinfo”,这三者都旨在收集有关目标设备的硬件信息。

有趣的是,近一百万次点击测试了“admin / 1234”用户名 – 密码组合,这反映了物联网设备中凭据的过度使用。

最后,研究人员还发现,尽管HoneyShell和HoneyCamera是为监测DDoS攻击设计,但大多时候它们会同时感染挖矿软件。

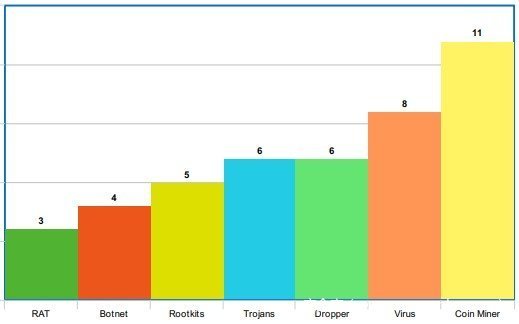

据统计,挖矿软件是Windows蜜罐监测到最多的恶意软件,其次是病毒,dropper和特洛伊木马。

HoneyWindowsBox 为目标的攻击类型 来源:Arxiv.org

在HoneyCamera的案例中,研究人员故意设计了一个漏洞来揭示credentials。他们注意到 29 名参与者参与了手动利用该漏洞。

HoneyCamera 布局 来源:Arxiv.org

“只有 314 112 (13 %) 个独特的会话被检测到,蜜罐内至少有一个成功的命令执行,”研究论文解释道。

“这个结果表明,只有一小部分攻击执行了下一步,其余的 (87%) 只是试图找到正确的用户名/密码组合。”

防范于未然

想要防止黑客接管您的 IoT 设备,可以遵循以下几个基本措施:

1、将默认帐户更改为独特且强大(长)的内容。

2、为 IoT 设备设置单独的网络,并使其与关键资产隔离。

3、确保尽快应用任何可用的固件或其他安全更新。

4、积极监控您的 IoT 设备并寻找被利用的迹象。

最重要的是,如果设备不需要暴露在互联网上,要确保它位于防火墙或 VPN 后,这样有助于预防未经授权的远程访问。

文章原文链接:https://www.anquanke.com/post/id/263933