0x01 漏洞简述

2020年07月23日, 360CERT监测发现 Cisco官方 发布了 Cisco ASA 软件和 FTD 软件的 Web 接口存在目录遍历导致任意文件读取 的风险通告,该漏洞编号为 CVE-2020-3452,漏洞等级:中危。 Cisco Adaptive Security Appliance (ASA) 和 Cisco Firepower Threat Defense (FTD) 的 web 服务接口存在漏洞,允许未经身份验证的远程攻击者向受影响的设备发送一个精心制作的HTTP请求,成功利用该漏洞的攻击者能够进行目录遍历攻击并读取目标系统上的敏感文件。

该漏洞目前仅影响启用了AnyConnect或WebVPN配置的设备,并且此漏洞不能用于访问ASA或FTD系统文件或底层操作系统(OS)文件。

该漏洞的相关技术细节已公开。

对此,360CERT建议广大用户及时将 Cisco ASA/TFD 安装最新补丁。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

0x02 风险等级

360CERT对该漏洞的评定结果如下

评定方式

等级

威胁等级

中危

影响面

广泛

0x03 漏洞详情

Cisco Adaptive Security Appliance (ASA) 是为Cisco ASA系列提供支持的核心操作系统,它以多种形式为ASA设备提供企业级防火墙功能。Cisco Firepower Threat Defense (FTD) 是 Cisco 的防火墙产品。

Cisco Adaptive Security Appliance (ASA) 和 Cisco Firepower Threat Defense (FTD) 的 web 服务接口存在漏洞,允许未经身份验证的远程攻击者向受影响的设备发送一个精心制作的HTTP请求,成功利用该漏洞的攻击者能够进行目录遍历攻击并读取目标系统上的敏感文件。

该漏洞目前仅影响启用了AnyConnect或WebVPN配置的设备,并且此漏洞不能用于访问ASA或FTD系统文件或底层操作系统(OS)文件。

0x04 影响版本

Cisco ASA:<= 9.6

Cisco ASA:9.7 , 9.8 , 9.9 , 9.10 , 9.12 , 9.13 , 9.14

Cisco FTD:6.2.2 , 6.2.3 , 6.3.0 , 6.4.0 , 6.5.0 , 6.6.0

易受攻击的配置如下

Cisco ASA:

AnyConnect IKEv2 Remote Access (with client services):crypto ikev2 enable <interface_name> client-services port <port #>

AnyConnect SSL VPN:webvpn enable <interface_name>

Clientless SSL VPN:webvpn enable <interface_name>

Cisco FTD:

AnyConnect IKEv2 Remote Access (with client services):crypto ikev2 enable <interface_name> client-services port <port #>

AnyConnect SSL VPN:webvpn enable <interface_name>

0x05 修复建议

通用修补建议:

Cisco ASA:

9.6 版本以前升级到某一修复版本

9.6 版本升级到 9.6.4.42 版本

9.7 版本升级到某一修复版本

9.8 版本升级到 9.8.4.20 版本

9.9 版本升级到 9.9.2.74 版本

9.10 版本升级到 9.10.1.42 版本

9.12 版本升级到 9.12.3.12 版本

9.13 版本升级到 9.13.1.10 版本

9.14 版本升级到 9.14.1.10 版本

Cisco FTD:

6.2.2 版本升级到某一修复版本

6.2.3 版本升级到 6.2.3.16 版本

6.3.0 版本升级到 6.3.0.5(Hot Fix)/6.3.0.6/6.4.0.9(Hot Fix)/6.6.0.1 版本

6.4.0 版本升级到 6.4.0.9(Hot Fix)/6.4.0.10 版本

6.5.0 版本升级到 6.5.0.4(Hot Fix)/6.5.0.5/6.6.0.1 版本

6.6.0 版本升级到 6.6.0.1 版本

Cisco FTD Hot Fix 细节:

6.3.0.5:

Cisco_FTD_Hotfix_AV-6.3.0.6-3.sh.REL.tar

Cisco_FTD_SSP_Hotfix_AV-6.3.0.6-3.sh.REL.tar

Cisco_FTD_SSP_FP2K_Hotfix_AV-6.3.0.6-3.sh.REL.tar

6.4.0.9:

Cisco_FTD_Hotfix_BM-6.4.0.10-2.sh.REL.tar

Cisco_FTD_SSP_FP1K_Hotfix_BM-6.4.0.10-2.sh.REL.tar

Cisco_FTD_SSP_FP2K_Hotfix_BM-6.4.0.10-2.sh.REL.tar

Cisco_FTD_SSP_Hotfix_BM-6.4.0.10-2.sh.REL.tar

6.5.0.4:

Cisco_FTD_Hotfix_O-6.5.0.5-3.sh.REL.tar

Cisco_FTD_SSP_FP2K_Hotfix_O-6.5.0.5-3.sh.REL.tar

Cisco_FTD_SSP_FP1K_Hotfix_O-6.5.0.5-3.sh.REL.tar

Cisco_FTD_SSP_Hotfix_O-6.5.0.5-3.sh.REL.tar

要升级到Cisco FTD的修复版本,客户可以执行以下操作之一:

对于使用Cisco Firepower Management Center(FMC)的设备,请使用FMC界面安装升级。安装完成后,重新应用访问控制策略。

对于使用Cisco Firepower Device Manager (FDM)的设备,请使用FDM界面来安装升级。安装完成后,重新应用访问控制策略。

具体请参考 Security Vulnerability Policy

0x06 相关空间测绘数据

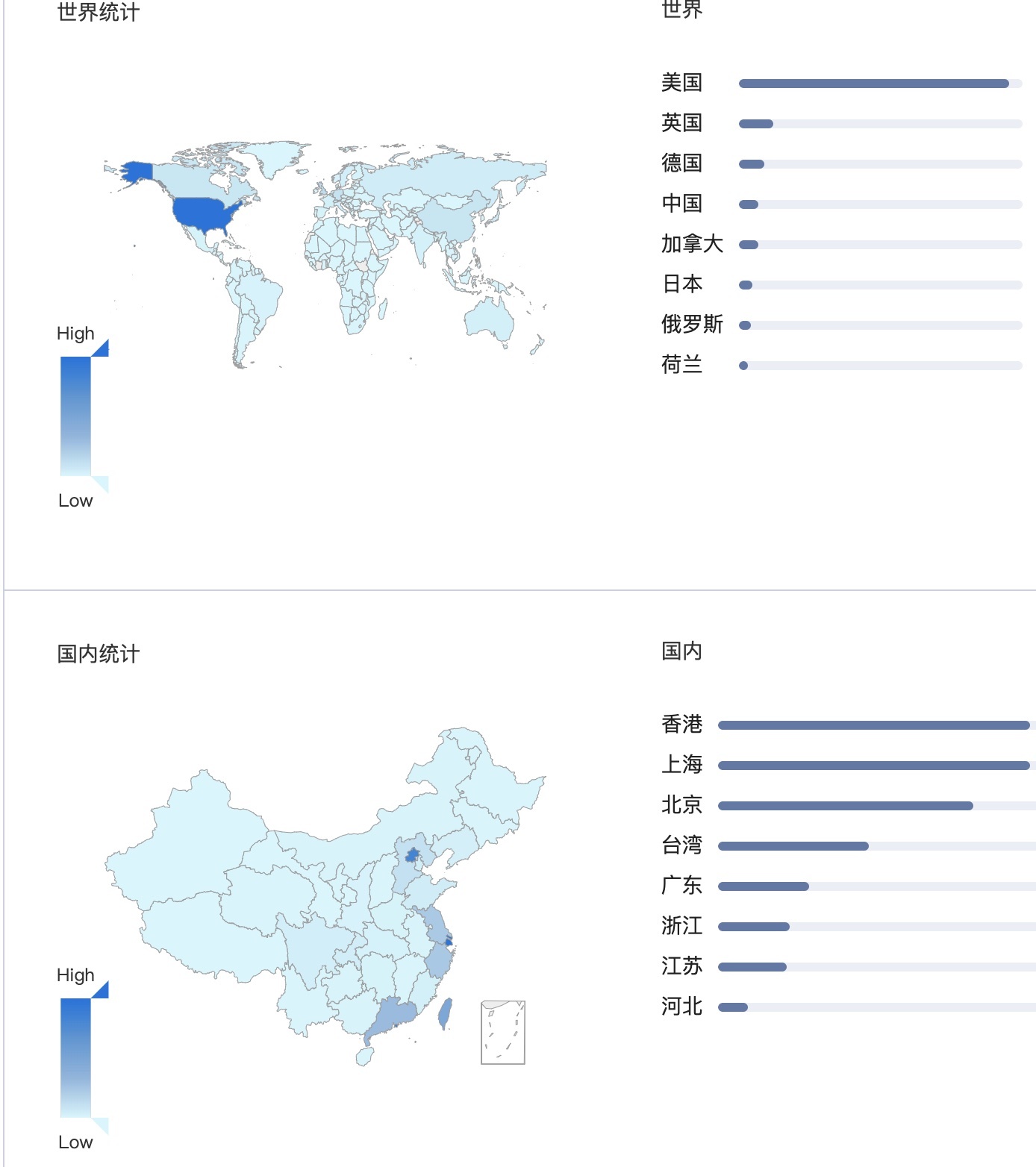

360安全大脑-Quake网络空间测绘系统通过对全网资产测绘,发现 cisco ASA/FTD 在 全球 均有广泛使用,具体分布如下图所示。

0x07 产品侧解决方案

360城市级网络安全监测服务

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类漏洞进行监测,请用户联系相关产品区域负责人或(quake#360.cn)获取对应产品。

0x08 时间线

2020-07-22 Csico官方发布通告

2020-07-23 360CERT发布通告

0x09 参考链接

Cisco Adaptive Security Appliance Software and Firepower Threat Defense Software Web Services Read-Only Path Traversal Vulnerability

POC of CVE-2020-3452

文章原文链接:https://www.anquanke.com/post/id/211543