0x01 事件背景

2020年07月15日, 360CERT监测发现 微软官方 发布了 7月份 的安全更新,事件等级:严重。

此次安全更新发布了 123 个漏洞的补丁,主要涵盖了 Windows操作系统、商业版Skype、IE/Edge浏览器、ChakraCore、Visual Studio、.Net 框架、Azure DevOps、Office及Office服务和Web应用、微软恶意软件防护引擎。其中包括18个严重漏洞,105个高危漏洞。

对此,360CERT建议广大用户及时将 Windows各项组件 升级到最新版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

0x02 风险等级

360CERT对该事件的评定结果如下

评定方式

等级

威胁等级

严重

影响面

广泛

0x03 漏洞详情

CVE-2020-1350: Windows DNS Server 远程代码执行漏洞

Windows DNS Server 中存在一处远程代码执行漏洞。

攻击者可不经过身份验证,向受影响的服务器发送特制的请求包,最终触发该漏洞,成功利用此漏洞的攻击者可在受影响的系统上执行任意代码。

CVE-2020-1025: Microsoft Office 权限提升漏洞

Windows Office 套件中 SharePoint、商业版Skype 、Lync服务器在处理OAuth令牌验证的逻辑中中存在一处权限提升漏洞。

攻击者可不经过身份验证,向受影响的服务器发送特制的请求包,最终触发该漏洞,成功利用此漏洞的攻击者可以绕过身份验证并实现敏感资源访问。

CVE-2020-1147: .NET 框架/SharePoint Server/Visual Studio远程代码执行漏洞

.NET 框架/SharePoint Server/Visual Studio中在处理 XML 的逻辑中存在一处远程代码执行漏洞。

攻击者向受影响的服务/程序发送特制的XML序列化内容触发该漏洞,成功利用此漏洞的攻击者可在受影响的系统上执行任意代码。

CVE-2020-1349: Outlook 远程代码执行漏洞

Outlook 预览功能中存在一处逻辑漏洞。

该漏洞需要攻击者诱使用户打开特制的邮件。攻击者通过植入恶意文件来触发此漏洞,成功利用此漏洞的攻击者可在受影响的系统上执行任意代码。

0x04 影响版本

编号

描述

新版可利用性

历史版本可利用性

公开状态

在野利用

导致结果

CVE-2020-1025

Microsoft Office 权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1439

PerformancePoint 服务远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1435

GDI 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1374

远程桌面客户端远程执行代码漏洞

易利用

易利用

未公开

不存在

远程代码执行

CVE-2020-1041

Hyper-V RemoteFX vGPU 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1042

Hyper-V RemoteFX vGPU 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1436

Windows 字体库远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1410

Windows 通讯簿远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1349

Microsoft Outlook 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1403

VBScript 远程执行代码漏洞

易利用

易利用

未公开

不存在

远程代码执行

CVE-2020-1040

Hyper-V RemoteFX vGPU 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1036

Hyper-V RemoteFX vGPU 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1350

Windows DNS 服务器远程执行代码漏洞

易利用

易利用

未公开

不存在

远程代码执行

CVE-2020-1147

.NET Framework、SharePoint Server 和 Visual Studio 远程执行代码漏洞

易利用

易利用

未公开

不存在

远程代码执行

CVE-2020-1421

LNK 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1032

Hyper-V RemoteFX vGPU 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1043

Hyper-V RemoteFX vGPU 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1409

DirectWrite 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1426

Windows 内核信息泄漏漏洞

易利用

易利用

未公开

不存在

信息泄漏

CVE-2020-1342

Microsoft Office 信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1468

Windows GDI 信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1370

Windows Runtime特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1395

Windows 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1336

Windows 内核特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1368

Windows 凭据注册管理器服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1412

Microsoft 图形组件远程代码执行漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1249

Windows Runtime特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1444

Microsoft SharePoint 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1413

Windows Runtime特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1389

Windows 内核信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1407

Jet 数据库引擎远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1456

Microsoft Office SharePoint

可利用

可利用

未公开

不存在

跨站脚本攻击

CVE-2020-1396

Windows ALPC 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1381

Windows 图形组件特权提升漏洞

易利用

易利用

未公开

不存在

权限提升

CVE-2020-1443

Microsoft SharePoint 欺骗漏洞

可利用

可利用

未公开

不存在

欺骗攻击

CVE-2020-1369

Windows WalletService 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1355

Windows 字体驱动程序主机远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1365

Windows 事件日志记录服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1362

Windows WalletService 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1359

Windows CNG 密钥隔离服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1267

本地安全子系统服务

可利用

可利用

未公开

不存在

拒绝服务

CVE-2020-1387

Windows 推送通知服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1458

Microsoft Office 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1385

Windows 凭据选取器特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1449

Microsoft Project 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1404

Windows Runtime特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1411

Windows 内核特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1401

Jet 数据库引擎远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1344

Windows WalletService 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1437

Windows Network 网络位置感知服务权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1446

Microsoft Word 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1330

Windows Mobile 设备诊断组件

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1347

Windows 存储服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1414

Windows Runtime特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1333

组策略服务策略处理特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1420

Windows 错误报告组件信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1416

Visual Studio 和 Visual Studio Code 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1405

Windows Mobile 设备诊断组件 权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1448

Microsoft Word 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1384

Windows CNG 密钥隔离服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1415

Windows Runtime特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1399

Windows Runtime特权提升漏洞

易利用

易利用

未公开

不存在

权限提升

CVE-2020-1240

Microsoft Excel 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1402

Windows ActiveX 安装程序服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1408

Microsoft 图形组件远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1392

Windows 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1346

Windows Modules 安装程序特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1423

适用于 Linux 的 Windows 子系统特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1353

Windows Runtime特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1406

Windows Network List 服务权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1398

Windows 锁屏特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1363

Windows 选取器平台特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1356

Windows iSCSI 目标服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1371

Windows 事件日志记录服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1481

Visual Studio Code ESLint 扩展程序远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1463

Windows SharedStream 库特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1445

Microsoft Office 信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1431

Windows AppX 部署扩展特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1394

Windows 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1424

Windows Update Stack 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1419

Windows 内核信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1393

Windows 诊断中心特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1400

Jet 数据库引擎远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1438

Windows 网络连接服务权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1373

Windows 网络连接服务权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1434

Windows 同步主机服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1382

Windows 图形组件特权提升漏洞

易利用

易利用

未公开

不存在

权限提升

CVE-2020-1428

Windows 网络连接服务权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1085

Windows 功能发现服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1351

Microsoft 图形组件信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1465

Microsoft OneDrive 权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1442

Office Web Apps

可利用

可利用

未公开

不存在

跨站脚本攻击

CVE-2020-1451

Microsoft Office SharePoint

可利用

可利用

未公开

不存在

跨站脚本攻击

CVE-2020-1388

Windows 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1390

Windows 网络连接服务权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1360

Windows 配置文件服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1367

Windows 内核信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1418

Windows Diagnostics Hub

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1372

Windows Mobile 设备诊断组件 权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1422

Windows Runtime特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1450

Microsoft Office SharePoint

可利用

可利用

未公开

不存在

跨站脚本攻击

CVE-2020-1447

Microsoft Word 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1427

Windows 网络连接服务权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1375

Windows COM Server 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1357

Windows 系统事件代理特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1364

Windows 电子钱包服务拒绝服务漏洞

可利用

可利用

未公开

不存在

拒绝服务

CVE-2020-1461

Microsoft Defender 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1352

Windows USO 核心工作器特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

0x05 修复建议

通用修补建议

360CERT建议通过安装 360安全卫士 进行一键更新。

应及时进行Microsoft Windows版本更新并且保持Windows自动更新开启。

Windows server / Windows 检测并开启Windows自动更新流程如下

点击开始菜单,在弹出的菜单中选择“控制面板”进行下一步。

点击控制面板页面中的“系统和安全”,进入设置。

在弹出的新的界面中选择“windows update”中的“启用或禁用自动更新”。

然后进入设置窗口,展开下拉菜单项,选择其中的自动安装更新(推荐)。

手动升级方案:

通过如下链接自行寻找符合操作系统版本的漏洞补丁,并进行补丁下载安装。

0x06 Windows DNS Server蠕虫级远程代码执行漏洞

2020年07月15日, 360CERT监测发现 微软官方 发布了 Windows DNS Server 的风险通告,该漏洞编号为 CVE-2020-1350,漏洞等级:严重。

Windows DNS Server 存在 远程代码执行漏洞,远程攻击者 通过 向受影响服务器发送特制的请求包,可以造成 远程代码执行影响

微软官方认为该漏洞具备蠕虫攻击的能力,CVSS评分10(10分制)

对此,360CERT建议广大用户及时将 Windows Server操作系统 安装最新补丁。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

0x07 风险等级

360CERT对该漏洞的评定结果如下

评定方式

等级

威胁等级

严重

影响面

广泛

0x08 漏洞详情

Windows DNS Server 是 Windows Server 服务器上一项重要功能组件。负责域内主机的所有DNS相关服务的调度和处理。

微软官方认为该漏洞具备蠕虫攻击的能力,CVSS评分10(10分制)

远程攻击者可不经过身份验证,向受影响的服务器发送特制的请求包,最终触发该漏洞,成功利用此漏洞的攻击者可在受影响的系统上执行任意代码。进而控制其他相连通的服务造成严重危害。

0x09 影响版本

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core inastallation)

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server version 1909 (Server Core installation)

Windows Server version 1903 (Server Core installation)

Windows Server version 2004 (Server Core installation)

0x10 修复建议

缓解措施

微软提供了临时的缓解措施:

修改注册表 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters 值:TcpReceivePacketSize 数据类型 DWORD = 0xFF00

注意:必须重新启动 DNS 服务才能生效。

有关更多信息,请参阅 KB4569509: DNS 服务器漏洞 CVE-2020-1350 指南。

若要移除此临时解决方法:

应用修补程序后,管理员可以移除值 TcpReceivePacketSize 及其数据,以使注册表项 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters 下的所有其他内容与之前保持相同。

通用修补建议

360CERT建议通过安装 360安全卫士 进行一键更新。

应及时进行Microsoft Windows版本更新并且保持Windows自动更新开启。

Windows server / Windows 检测并开启Windows自动更新流程如下

点击开始菜单,在弹出的菜单中选择“控制面板”进行下一步。

点击控制面板页面中的“系统和安全”,进入设置。

在弹出的新的界面中选择“windows update”中的“启用或禁用自动更新”。

然后进入设置窗口,展开下拉菜单项,选择其中的自动安装更新(推荐)。

手动升级方案:

通过如下链接自行寻找符合操作系统版本的漏洞补丁,并进行补丁下载安装。

CVE-2020-1350 | Windows DNS 服务器远程执行代码漏洞

0x11 相关空间测绘数据

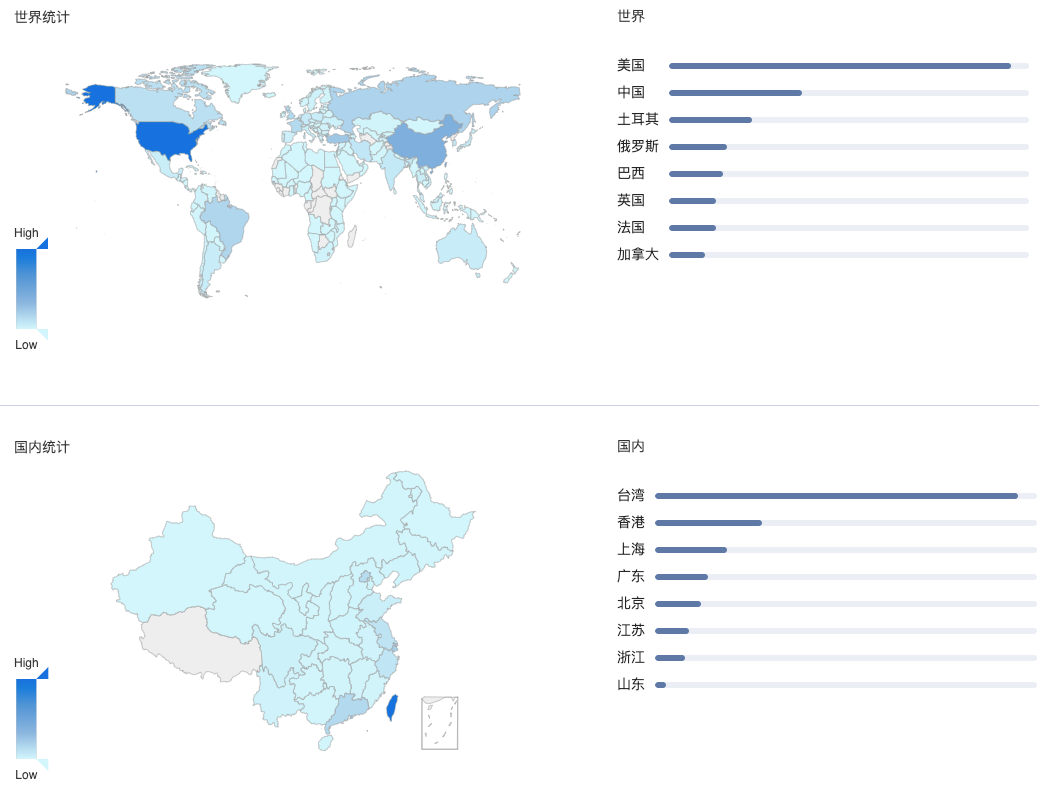

360安全大脑-Quake网络空间测绘系统通过对全网资产测绘,发现 Windows DNS SERVER 在 全球 具体分布如下图所示。

0x12 产品侧解决方案

360安全卫士

针对本次安全更新,Windows用户可通过360安全卫士实现对应补丁安装,其他平台的用户可以根据修复建议列表中的产品更新版本对存在漏洞的产品进行更新。

360城市级网络安全监测服务

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类漏洞进行监测,请用户联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对该类漏洞的利用进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

0x13 时间线

2020-07-14 微软发布安全更新

2020-07-15 360CERT发布通告

0x14 参考链接

July 2020 Security Updates

Zero Day Initiative — The July 2020 Security Update Review

文章原文链接:https://www.anquanke.com/post/id/210712