我们都变得有点对数据泄露习以为常,这在每天的新闻中都成了常事。当然,Ashley Madison被攻击标志了一个新的阶段,但是我们的身份在网上泄露也不罕见。

除非还有孩子的信息,这是一个更严重的开端。

当你有一个成千上万的孩子的姓名,性别和出生日期,以及他们父母信息和家庭住址的表格,你就可以说:“这是9岁的玛丽,我知道她住的地方,我有她的父母等个人身份信息(包括密码和安全问题)。”这简直太糟糕了。

攻击源,验证和泄露(未遂)

我在本周和Lorenzo Bicchierai谈了此事。Lorenzo希望帮助核实一些VTech泄露的数据,其中包含数以百万计的客户记录。

在Lorenzo传来的数据中,我发现了480万用户的电子邮件地址中的文件没有典型的标志,但是往往伴随着一个攻击入口。然而我们不清楚这些数据是从哪里来的,我的意思是你没法上vtech.com登录,然后告诉您该帐户是否存在(顺便说一句,我没有发现一个用于确认的电子邮件地址登录的API)。我从Have I been pwned?(HIBP)引用了一些帮助。

为了通过HIBP数据来验证,我需要其他人的支持。其中一个HIBP的订阅通知是:

这是向您发送一封电子邮件,你的帐户拥有数据泄露的免费服务。迄今为止,已经有29万人注册并确认了他们的电子邮件地址(他们需要从该地址收到一封电子邮件,点击一个唯一的链接)。

我得到了涉嫌攻击VTech的邮件地址,发现18个最近有全套的数据转储的HIBP用户。我给他们发电子邮件寻求支持,我提到我发现了数据泄露,其中包括他们的详细信息,如果他们愿意帮助,我会一些非敏感的数据来验证发送。通常有他们的出生月份,所在城市和他们的ISP和IP地址。所有这些信息都在泄露的数据中,如果HIBP用户确认了这些,承认他们有一个VTech账号,我就相信这是可行的。

我在24小时内收到了6个回应,每个人都证实了他们的数据:

是。我在VTech注册了这样我就可以下载插件到笔记本电脑。

是。这是我的数据。

毫无疑问,我几个月前注册了VTech帐户。

是的,我请求的服务是VTech的 学习小屋(Learning Lodge)。

是的,看起来像我的。我住在附近时,我的女儿有自己的账号。这样我们就可以从App Store下载应用程序,并可能进行固件更新等。

是的。这是一个旧的地址!我使用过VTech网站,在那时和我女儿一起!

有了这些信息我现在完全相信数据的可用性了。Lorenzo及时与VTech取得联系,他发表了一份题为“最强黑客导致数十万儿童数据的公开”的文章。坦率地说,我对这些组织出现的疏忽感到震惊。数据泄露极大地损害了双方的客户和网上业务的众多好评,但同时我极大同情客户,当他们知道这涉及严重的安全事故时。

VTech的回应如下:

发现攻击之后,我们立即在网站上修改安全设置,以防止任何的进一步攻击。

不幸的是,这是不够的,我会马上解释为什么。他们安慰我们涉及财务的数据都还安全:

要注意的是没有黑客获得支付卡或银行信息,这一点很重要。我们的数据库不包含任何信用卡信息,也没有储存的学习小屋网站上的任何客户信用卡数据。完成付款或退款手续的任何过程中,我们的客户都被定向到一个安全的第三方支付网关。

坦率地说,我不关心信用卡,正如我以前解释的那样,这些报告旨在安抚大众说几乎没有影响到消费者的真正敏感的信息——但是公司确实遭受了数据破坏。让我们来看看他们到底丢失了什么。

了解数据泄露

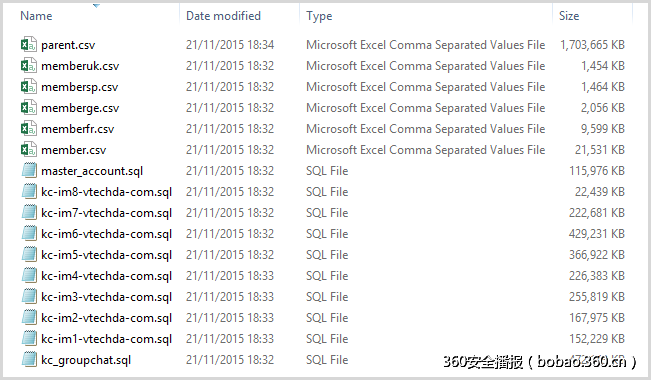

首先跳出的文件是这个在顶部的大家伙- parent.csv。该文件有4862625行,列标题如下:

其中的第一件事,我看看这样的攻击行为是否在许多不同的电子邮件地址中,因为它有助于确定是否存在重复记录。在这种情况下,有4833678个匹配我提取电子邮件地址上的模式出现了。有一些匹配不到,这是正常的,因为可能有重复,缺失或地址不符合的情况(我用了一个相当宽松的正则表达式模式)。

接下来我检查密码,并同时看看列标题是不是说明它们是加密的,并不是。检查用的什么密码存储方式的最简单的办法就是google的几个存储在数据库中的值。例如,让我们以第一个为例:835af17f41292ba8ea3270f6859757ab

它是:

他们的密码是“welcome81”,就这么简单。这只是一个单纯的MD5哈希值,甚至没有使用盐腌哈希或其他高级的哈希算法。这些密码绝大多数会被分分钟破解;这是最糟糕的事情。说到这…

所有的密保问题和答案都是纯文本格式。问题诸如你喜欢的颜色,你在哪里出生,你的第一所学校等,可以在下面的视频中的文本里看到:

有了这些,以及我前面提到的parent.csv文件中的信息,就能得到父母是从哪输入数据的。

通常情况下,当涉及到处理数据泄露,这就是故事的结尾了。我会在HIBP上做数据搜索,通知受影响的用户。但这是一个不同的故事,因为这些成员的CSV文件。让我们来仔细看看。

儿童的数据

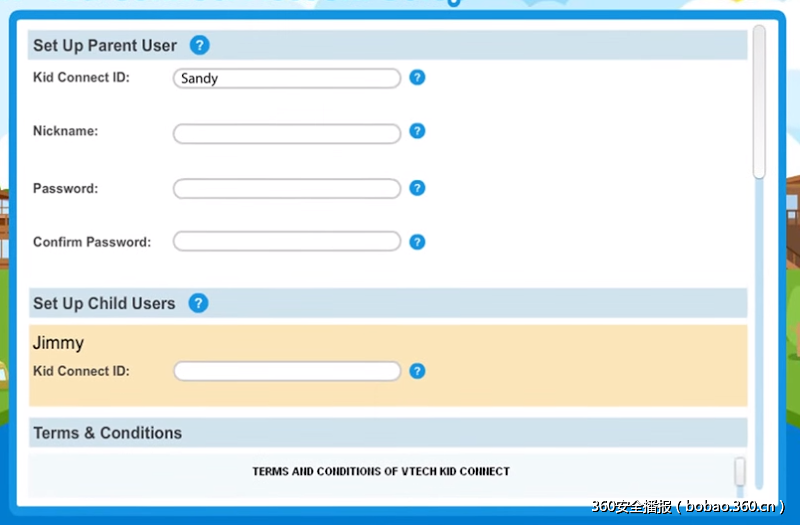

如果你看VTech Kid Connect:入门教程之一会比较有意义。只需花几分钟时间来了解第一次建立的工作流程:

小编对不起各位读者,视频实在是有点萌萌哒,小编没有勇气下载下载给大家挂上来,把小编给萌坏了。视频链接给大家发出来了,大家翻墙去看吧!

视频地址:https://www.youtube.com/watch?time_continue=154&v=9lQEq67ucLI

当你观看视频时,你会看到学习小屋出现在1分钟左右。你会看到前面提到的我从受影响的客户那里得到反馈,你也可以看到基于浏览器的版本的。

大约在1分40秒时,您会看到一个可以设置和孩子连接的ID:

它接着以展示如何建立一个家长帐户,并说明如何把你的孩子的照片上传以建立用户信息。这与随后出现在master_account.sql文件的,如下所示的数据是一致的:

ID

用户名

域

ll_child_id

ll_parent_id

PARENT_ID

country_lang

create_datetime

expired_datetime

这是一种自引用表,也就是它具有返回自身的密钥。

了解详情请关注明日播报推出的后续文章!

文章原文链接:https://www.anquanke.com/post/id/83016