根据BleeppingComputer透露的消息,就在前两天,一名黑客声称自己成功入侵了微软的隐私GitHub库,并从中窃取了超过500GB的数据。

微软公司尚未就该漏洞事件公开发表评论,这似乎并没有影响到该公司任何主要软件产品。

在此攻击事件发生之后,以为自称名叫“Shiny Hunters”的黑客与BleepingComputer联系,并告知称他已经成功入侵了微软的GitHub账号,而且成功获取到了其私有GitHub库的完整访问权。

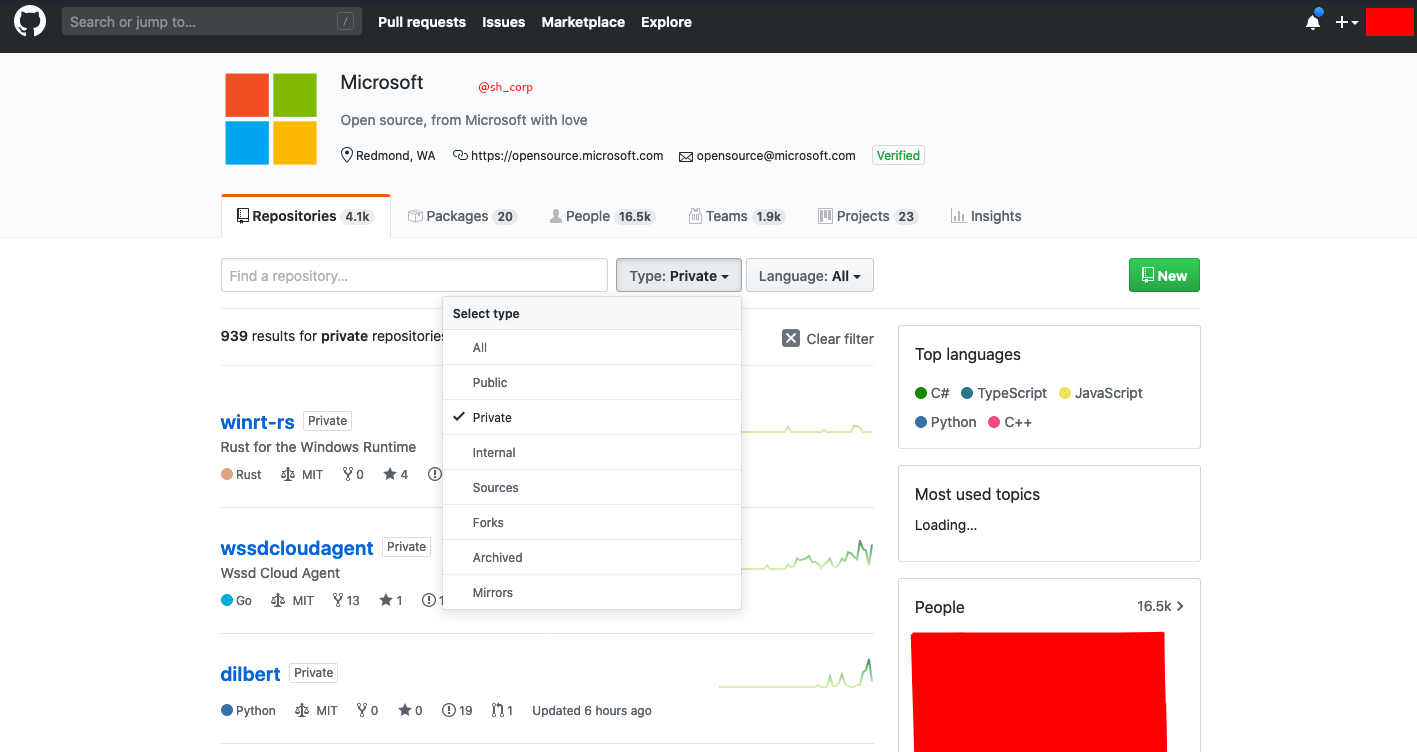

为了证明自己已成功入侵,这名名攻击者还向媒体提供了自己攻击成功的界面截图:

这名攻击者表示,他成功入侵微软的隐私GitHub库之后,下载了超过500GB的项目代码,一开始他是打算把这些代码卖掉的,不过现在他打算免费公布给大家。

根据公布的泄露文件文件时间戳,入侵行为貌似发生在2020年的3月28日。泄露文件列表所显示的文件时间戳如下图所示:

“Shiny Hunters”向BleepingComputer表示,在成功入侵并下载了相关源码之后,他就再也没有访问过微软的GitHub库了。

微软私有库代码泄露

为了吸引社区人员的注意,这名攻击者还专门在一个黑客论坛上发布了1GB的泄露文件,以供网站的注册用户访问泄露数据。

由于其中的部分泄露文件中包含了中文文本或指向latelee.org的引用链接,因此论坛上的某些用户对此次泄露数据的真实性表示怀疑。

在该名攻击者发送给BleepingComputer的目录列表以及其他隐私库样本中,被盗的数据大多数都是代码样例、测试项目以及一个电子书和其他的通用项。

但是,其中也有一些私有代码库看起来也比较有趣,比如说有一些命名为“wssd cloud agent”、“The Rust/WinRT language projection”,还有一个名叫“PowerSweep”的PowerShell项目。

总的来说,从攻击者共享出来的内容来看,微软似乎并没有什么需要担心的,因为这里没有涉及到Windows或Office的源代码。

除此之外,很多在黑客论坛上看到泄露数据的网络情报公司也认为,微软并不需要对此次事件有过多的担心。

但是,微软方面处于安全考虑,确实需要对此次事件表示担心,因为有些开发人员可能会像之前那样不小心把私有API密钥或其他隐私密码留在了一些私有代码库中。

微软公司的员工Sam Smith则通过推文回应称,他个人认为此次泄露事件是伪造的,因为微软有一个所谓“不成文的规则”,就是GitHub库必须在30天内公开。

但无论此次事件是真是假,目前普遍的共识是并没有对微软有什么影响。如果泄露属实,最迫切的关注点是黑客如何取得访问权限的。

在此次事件被曝光之后,BleepingComputer已与微软方面取得了联系,以确认这些文件是否合法,但尚未收到微软方面的回复。

如需了解事件后续进展,请各位及时关注安全客的最新进展。

文章原文链接:https://www.anquanke.com/post/id/204688