【导读】11月14日,据外媒报道,网络安全公司CheckPoint发布了一份报告。报告指出,高通芯片存在漏洞,可能会让攻击者窃取存储在安全区域的敏感数据,而这些安全区域本应该是智能设备中最安全的部分。据悉,数亿台智能设备将会遭受一系列潜在威胁,尤其是使用高通芯片组的Android智能手机和平板电脑等。

高通芯片可信空间瞬间失效,数亿级设备的任意敏感数据被读取

11月14日,外媒爆出高通芯片存在漏洞,该漏洞能使攻击者窃取存储在“安全区域”中的敏感数据,而这些区域本应是智能设备中受保护最多的部分。

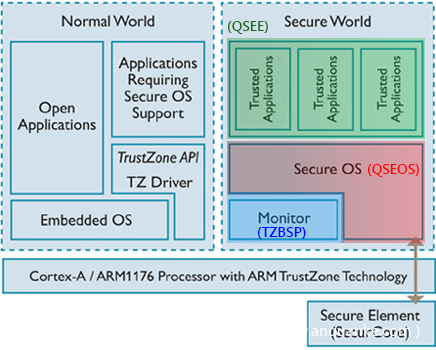

具体来讲,该漏洞位于高通公司的“安全可执行环境”(QSEE)中。QSEE是一种基于ARM TrustZone技术的Trusted Execution Environment(TEE安全执行环境)实现的,是主处理器上一个硬件隔离的安全区域,被称为高通芯片的“安全世界”(Secure World)。

QSEE的主要职责是:保护敏感信息以及为执行可信应用提供一个独立的安全环境(REE)。其通常存储用户敏感数据和安全相关信息,包括:私人加密密钥、密码、信用卡和借记卡凭证,甚至是指纹信息等生物信息。此外,QSEE 能够处理App希望隐藏的任何信息。正因为该区域对设备的安全性至关重要,所以它对权限控制极为严格,以至于像驱动和普通应用这样的普通(Normal World)系统模块除非有必要,否则即使有root权限,也不能访问该安全区域。

如今,“安全世界”的区域爆出漏洞,芯片的可信空间瞬间降为0。攻击者可利用该漏洞,读取受影响设备中的任意敏感数据,包括:获取密码密钥、关键凭证以及指纹等。而受影响范围更是“亿级别”。据悉,高通QSEE被用于Pixel,LG,小米,索尼,HTC,OnePlus,三星等设备,而设备的类型从手机、到平板,再到IoT设备都可能受到影响。攻击一旦开展,将对全球的经济乃至政治带来巨大损失。

逆向分析高通芯片“安全世界”操作系统,TEE组件漏洞可执行无法检测到的APT

在此次报告中,还显示到研究人员已成功逆向了高通芯片Secure World操作系统,并利用fuzz技术找到了漏洞。

“我们还特制了一个fuzzing工具,在三星、LG和摩托罗拉的设备上进行了测试,最终在三星设备中找到了四个漏洞,摩托罗拉设备找到了一个漏洞,LG设备上找到了一个漏洞。”

dxhdcp2 (LVE-SMP-190005)

sec_store (SVE-2019-13952)

authnr (SVE-2019-13949)

esecomm (SVE-2019-13950)

kmota (CVE-2019-10574)

tzpr25 (acknowledged by Samsung)

prov (Motorola is working on a fix)

同时,根据研究人员的说法,高通芯片安全组件中的漏洞可让攻击者:

在Android系统的NormalWorld下执行可信应用

把修补后的可信应用加载到QSEE中

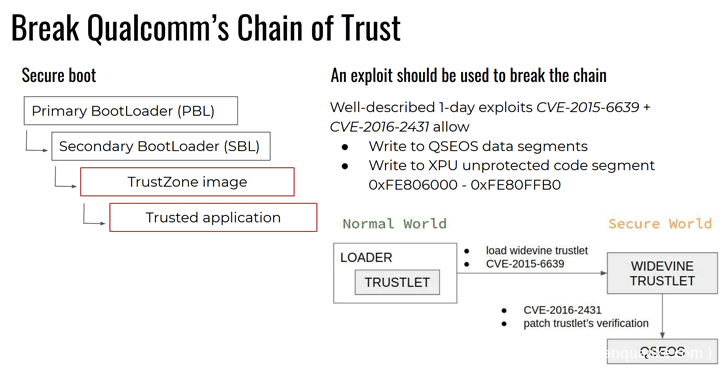

绕过高通的信任链

调整可信应用,使其运行在另一个制造商的设备上

更多待开发的利用方式

值得注意的是:他们还实现了从另一个设备加载Trustlets,只需将Trustlets的.mdt文件中的哈希表、签名和证书链替换为来自设备制造商Trustlets的哈希表、签名和证书链。

由于,QSEE是一种基于ARM TrustZone技术的TEE安全执行环境实现的。所以,由此可以大胆推断:TEE组件中的漏洞使设备容易遭受各种安全威胁,包括:受保护数据的泄漏、设备root、解锁bootloader甚至是执行无法检测到的APT。

目前,安全研究员已向所有受影响的厂商报告了漏洞,其中三星、高通和LG已经针对这些QSEE漏洞发布了补丁更新。即使如此,但威胁仍在继续,漏洞依然可能造成巨大影响。为了保证隐私不被侵犯,智库认为,广大厂商及用户还请提高警惕,积极做好防护准备。

相关资料补充

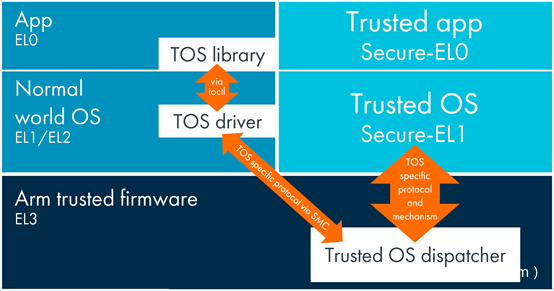

由于QSEE是基于ARM TrustZone技术提供的可信执行环境(TEE)实现的。所以,智库也对ARM TrustZone 技术做了一些研究,整体相关资料信息如下:

ARM TrustZone 技术是所有Cortex-A 类处理器的基本功能,是通过 ARM 架构安全扩展引入的。此扩展创建了一个隔离的虚拟安全环境,以为丰富系统提供机密性和完整性。我们可以这样说,支持TrustZone的芯片会跑在两个世界:普通世界和安全世界。

可以说,设备使用TrustZone的最主要的原因之一是,它可以在CPU内部构建一个名为Trust Execution Enviroment(TEE)的“可信执行环境”,GlobalPlatform(全球最主要的智能卡多应用管理规范的组织,简称为GP)从2011年起开始起草制定相关的TEE规范标准,并联合一些公司共同开发基于GP TEE标准的可信操作系统。TrustZone算是遵循TEE的具体解决方案之一。理论上来说,该环境可以保证不被常规操作系统干扰的计算,因此称为“可信”。

TrustZone组件(来源:ARM文档)

本文参考文献:

https://thehackernews.com/2019/11/qualcomm-android-hacking.html

https://research.checkpoint.com/the-road-to-qualcomm-trustzone-apps-fuzzing/

http://bits-please.blogspot.com/2016/04/exploring-qualcomms-secure-execution.html

http://infocenter.arm.com/help/topic/com.arm.doc.prd29-genc-009492c/PRD29-GENC-009492C_trustzone_security_whitepaper.pdf

https://www.arm.com/files/pdf/TrustZone-and-FIDO-white-paper.pdf

http://cdmd.cnki.com.cn/Article/CDMD-10614-1015703401.htm

https://www.freebuf.com/articles/terminal/130992.html

本文为国际安全智库作品 (微信公众号:guoji-anquanzhiku)

如需转载,请标注文章来源于:国际安全智库

文章原文链接:https://www.anquanke.com/post/id/193058