研究表明,这个被亿万狂热追求隐私安全的用户所使用的TrueCrypt全磁盘加密工具要比某些机构说的更安全些。这项综合安全分析是由在安全信息技术方面享受盛名的夫琅和费研究所开展的。

在谷歌的零点项目安全小组披露了两个以前未知的加密漏洞的五周之后,这份共有七十七页极其详细的报告出炉了。最严重的一个漏洞是允许一个应用程序作为正常用户或在低诚信安全系统中运行以提高系统甚至内核的权限。夫琅和费研究人员说,他们还发现了其它几个以前未知的TrueCrypt安全漏洞。

该项研究称,尽管TrueCrypt有漏洞,但当它作为一种加密静态数据而不是储存在计算机内存中或安装的驱动器上的数据的工具时,它仍然是安全的。研究人员说在零点项目和在夫琅和费研究中发现的漏洞应当修复,但是没有迹象能够表明这些漏洞可以为攻击者利用来给他们提供访问存储在未安装硬盘或U盘中加密的数据的权限。这些研究结果来自于领导弗朗和费审计小组的达姆施塔特工业大学教授埃里克博登的汇总报告。

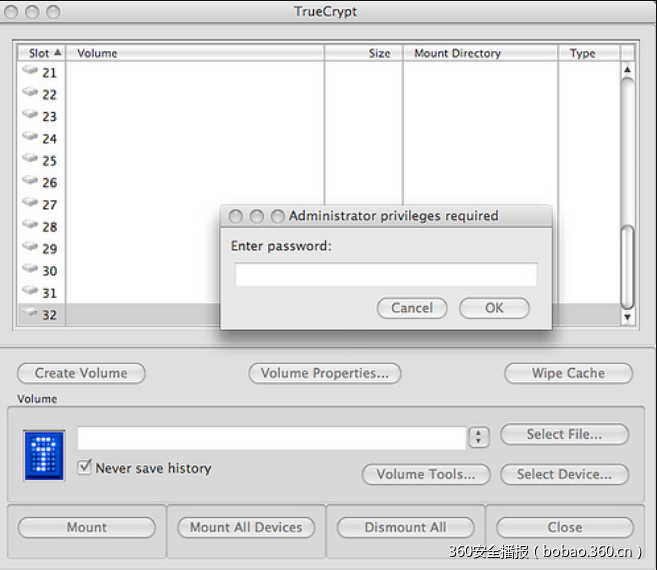

很多人并不清楚TrueCrypt本质上不适合保护加密数据和防范那些可以多次访问运行系统的攻击者。这是因为当TrueCrypt安装上时,它的数据一般是可以通过文件系统访问的,而且在很多情况下多次访问数据的人可以通过安装击键记录程序等来掌握关键资料。只有当TrueCrypt被卸载,内存里没有保存密钥时,它才真的安全。因此,TrueCrypt大多数只能对离线存储的加密数据进行较好的保护。

举个例子,如果将离线保存的备份数据存储在硬盘上,或者将加密数据存储在通过人工载波发送的USB闪存驱动器上,那TrueCrypt相对就是安全的。

这项与德国联邦政府在信息技术安全局的合同下合作进行的研究,很大程度上呼应了四月份在TrueCrypt的一个独立安全审计部门得到的结果。此外,它还披露了很多程序错误,最严重的一个包括使用一个窗口编程接口来产生由加密密钥所使用的随机数字。弗朗和费研究人员还发现了TrueCrypt在检索随机数字的方法上的弊端。

理论上来讲,在产生随机数字方法上的弊端使得攻击者更容易猜到用于解密加密数据的密钥。“为了安全起见,重新加密这个漏洞已经得以修复的TrueCrypt版本是明智之举”,博登说。不幸的是,这样的修复对TrueCrypt来说永远不可能了,主要是因为十八个月前,匿名开发商表示,这样的程序不可信。

四月份安全审计部门也发现了一些缓冲器出现漏洞。弗朗和费研究人员说这些漏洞在系统运行时间不会出现,所以“不可能被利用”,博登补充说。

总而言之,我想说,TrueCrypt在应对大部分需求方面都是好的,我们发现的漏洞都是些次要的,相似的漏洞在其他实施加密功能的地方也会发生。在这个意义上来说,TrueCrypt与其他的替代品都是半斤八两。当然代码质量还有待改进,有些机构呼吁重构或改进代码。但是总的来说,这一软件已经达到了最初设计者的需求。

需要注意的是,最初的设计者通过长期记录一个威胁模型,指出TrueCrypt确实不能保护运行系统里的数据。这与我们的发现相符。如果需要这样的保护,我们就不能得到使用智能卡或者其他基于硬件的密钥存储使得加密密钥得以更好保护的方法。当然这样的系统也可能被攻破,但它们大大地提高了系统性能。

这一结论意味着数以百万计依赖于TrueCrypt的人可能在很长的时间范围内都将安全地使用这一系统,直到VeraCrypt或其他TrueCrypt的替代品在未来的发展中出现,取代TrueCrypt.现阶段的TrueCrypt,缺少更新,代码含糊,加上开发商的危言耸听,使得它的开发并不理想。弗朗和费对TrueCrypt的技术支援至少为用户增加了使用时间,直到一个合适的替代品出现。

附件概括:

http://yunpan.cn/cLzqWZHUtQQZE (提取码:0203)

《TrueCrypt的安全分析》 2015.11.16

这项研究是由联邦信息安全办公室代表的弗朗和费安全信息技术研究所执行的。

主要内容包括7.1a和7.0a版本的区别分析,OCAP Phase 1 测试报告的分析评估,加密机制的审查,自动代码分析评估,代码质量文档评估,建筑的概念评析,对代码零件的识别,OCAP Phase 2测试报告的分析评估 等。

文章原文链接:https://www.anquanke.com/post/id/82972