11月12日下午,360Marvelteam负责人唐青昊在日本东京PacSec大会上以“虚拟化漏洞挖掘技术”为题发表演讲,该团队是国内第一支专注于云计算虚拟化安全技术的研究团队,本次受邀参加PacSec也是360Marvelteam第一次登上国外舞台展示自己的研究成果。360Marvelteam成立时间不长,但目前在漏洞挖掘,漏洞利用,虚拟机逃逸,虚拟机加固方面已经有了一定的研究成果。

今年5月份被曝出的“毒液漏洞”为云服务厂商敲响了虚拟化安全的警钟,有国内专家表示:“虚拟化安全已经成为了云计算安全的核心因素”。因此,本次PacSec上360Marvelteam所展示的最新研究成果受到了相关领域研究人员的格外关注。

演讲中,唐青昊首先为参会嘉宾分析了毒液漏洞,“今年5月爆发的Venom漏洞是一个典型的可以导致虚拟机逃逸的虚拟化安全漏洞。诸多公有云供应商在修复该漏洞的过程中重启了物理服务器,造成了虚拟机使用者的业务中断。”他说道,该漏洞是由“软驱设备仿真器代码问题”导致的,而虚拟化系统中有非常多的设备仿真器。我们能否批量发现更多类似毒液漏洞这样的存在于外围设备仿真器代码中的安全漏洞呢?答案是,yes。

随后唐青昊展示了由360Marvelteam历时4个月完成的一个半自动化的fuzz框架,实现了对虚拟化系统中设备仿真器的漏洞挖掘。

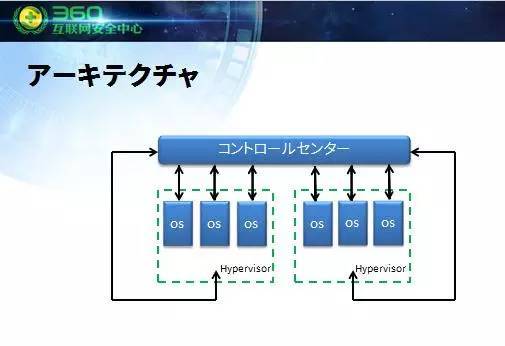

从他的演讲中我们了解到目前该测试框架分为“宿主机部分”、“虚拟机部分”、“控制中心”三个子部分,使用python 实现三个部分之间的信息传递和虚拟机管理,在虚拟机中使用c语言实现linux kernel module,使用xml作为测试数据单元的存储格式。

唐青昊介绍,在使用、优化这个测试框架的120天当中,360Marvelteam在kvm,vmware workstation这两个平台上,累计发现了10处安全漏洞。

大会现场,唐青昊还展示了两个通过这套fuzz框架发掘出的漏洞,并做了详细的分析。

2015年是云计算在国内大规模投入使用的“落地之年”,与此同时,越来越多的企业也开始关心自己所使用的云是否暗藏“雷雨”。《财经国家周刊》刊登的《90%靠外资!中国云计算面临扼喉战》一文中详细的揭露了云计算在虚拟化层面的重大安全隐忧,并呼吁国家和企业重视虚拟化安全,可以说“虚拟化安全”已经成为了未来互联网安全发展过程中的重要课题与薄弱环节。

文章原文链接:https://www.anquanke.com/post/id/82908