2018年9月中旬,外网发布西部数码MyCloud个人NAS(网络存储器)漏洞。该漏洞存在身份验证绕过漏洞,未经身份验证的攻击者可利用此漏洞以管理员用户身份进行身份验证,而无需提供密码,从而可以完全控制My Cloud设备。而更重要的是,这个漏洞配合以前的DsdkProxy.php命令执行漏洞(root权限下才能攻击成功),即可顺利达成root权限下的远程命令执行。

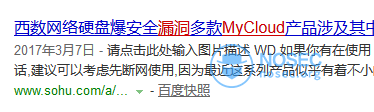

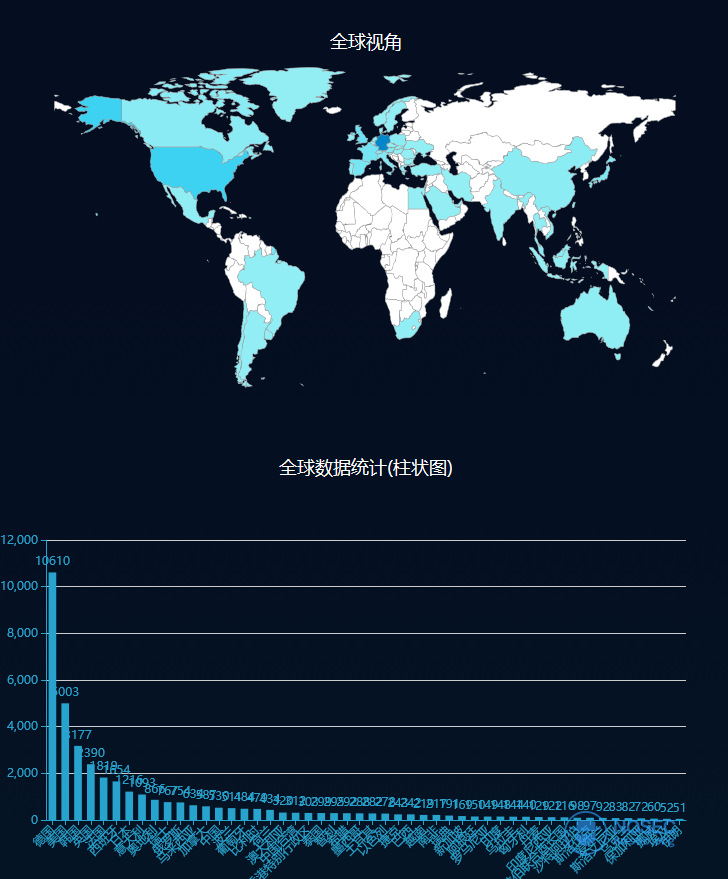

西部数码的MyCloud服务器遍布全球上百个国家,其客户包括全球各界人士。而且,目前还有很多服务器都处于内网中,无法估计全球数量到底有多少服务器会受到这次风波的影响。而从地理位置上看,此次权限绕过漏洞主要影响欧美(美国,德国)等地。预计在未来一段时间,该操作系统漏洞预计会对这些地方的网络存储服务造成一定的影响。

西部数码的这款存储产品虽然推出时间不长,但从诞生之初就不断爆出高危漏洞,不仅和远程命令执行关系紧密,甚至还被爆出类似固件后门这类极难迅速修复的漏洞。而这次正是由于旧漏洞的修复不及时,新老漏洞的完美结合,才导致大量服务器沦陷。由此可见,这次危机的爆发算是意料之中,并且以后也很可能会继续爆出。

外网甚至有该款产品的命令执行漏洞合集的网站

概况

西部数据公司(Western Digital Corp)是全球知名的硬盘厂商,成立于1970年,目前总部位于美国加州,在世界各地设有分公司或办事处,为全球五大洲用户提供存储器产品。西部数据的WDMyCloud是全球最流行的网络存储设备之一,供个人和企业用户托管文件并自动备份、同步到多种云和网络服务中。用户不仅能在家庭网络中共享文件,还能随时随地访问数据。

目前FOFA系统最新数据(一年内数据)显示全球范围内共有39655个MyCLoud对外开放服务。德国使用数量最多,共有10610台,美国第二,共有5003台,韩国第三,共有3177台,英国第四,共有2390台,法国第五,共有1819台。

危害等级

严重

漏洞原理

CVE-2018-17153

用户在登入NAS进行管理认证时,会创建一个与用户IP地址绑定的服务端session。Session创建后就可能在HTTP请求中发送username=admin的cookie值来调用认证CGI模块。调用的CGI会检查是否有有效的session,并检查是否与用户IP地址相绑定。

而研究人员发现未授权攻击者可以在不需认证的情况下创建一个有效的session。这是因为CGI模块networkmgr.cgi含有一个名cgiget_ipv6的命令,而cgigetipv6会以与用户IP地址关联的admin权限的session开始,调用参数flag=1的请求。如果攻击者设置cookie值为username=admin,随后攻击者的任何操作都是在管理员权限下生效的。

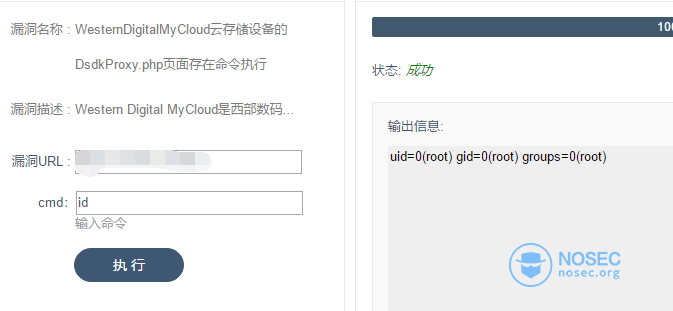

而在获得了管理员权限之后,攻击者利用DsdkProxy.php页面中$curlCommand参数直接将用户输入带入shell_exec()函数这一漏洞,从而引发远程命令执行。

漏洞影响

目前漏洞影响版本号包括:

Western Digital My Cloud WDBCTL0020HWT 2.30.172

Western Digital My Cloud PR4100 0

Western Digital My Cloud PR2100 0

Western Digital My Cloud Mirror Gen 2 0

Western Digital My Cloud Mirror 0

Western Digital My Cloud EX4100 0

Western Digital My Cloud EX4 0

Western Digital My Cloud EX2100 0

Western Digital My Cloud EX2 Ultra 0

Western Digital My Cloud EX2 0

Western Digital My Cloud DL4100 0

Western Digital My Cloud DL2100 0

影响范围

结合FOFA系统,白帽汇安全研究院抽样检测发现全球存在CVE-2018-17153漏洞的比例为百分之3。CVE-2018-17153漏洞主要影响集中在欧美市场。

漏洞POC

目前FOFA客户端平台已经更新CVE-2018-17153检测POC,并且同时有exp深入探测。

CVE编号

CVE-2018-17153

修复建议

1、最新补丁可在官网下载,用户可以关注通过在https://support.wdc.com/ 时刻下载最新版本。

2、用户打未打最新补丁的情况下禁止服务器联网。

白帽汇会持续对该漏洞进行跟进。后续可以持续关注链接https://nosec.org/home/detail/1882.html。

参考

[1] http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-17153

[2] http://www.cnvd.org.cn/flaw/show/CNVD-2018-19283

文章原文链接:https://www.anquanke.com/post/id/161579