简而言之,威胁情报就是能够帮助你准确识别安全威胁并做出明智决择的知识。威胁情报可以帮助你解决以下几个问题:

· 如何才能从浩如烟海的安全威胁信息中了解最新的消息?这包括不良行为、不良方法、脆弱性和威胁目标等等。

· 如何才能积极应对未来的安全威胁?

· 如何告诉上级领导某安全威胁的危险性及后果?

什么是威胁情报

威胁情报已经获得了诸多关注。尽管人们对其定义不尽相同,这里还是摘录了一些常用的引用:

“威胁情报是一种基于证据的知识,包括了环境、机制、指标、启示和可行性的建议。威胁情报描述了现存的、或者是即将出现针对资产的威胁或危险,并可以用于通知主体针对相关威胁或危险采取某种响应。”——Gartner

“威胁情报是对安全威胁产生的数据进行收集、评估和应用,这包括威胁行为、利用方法、恶意软件、漏洞和感染指标。”——SANS研究所

为什么它被广泛关注

威瑞森(Verizon)公司2015年调查报告指出7亿份负面记录直接导致约400亿美元的经济损失,这是由79,790起安全事故所造成的。

只要安全威胁和漏洞不断出现,每一家企业都会寻求保护他们数据的方案。随着人们对IT系统的依赖度越来越高,威胁形式总是在不断地的变化,企业风险也在持续地提高。

威胁源自外部,同时也源自内部。底线就是,企业都在承受着巨大的压力来应对威胁。虽然以原始数据形式存在的信息大量存在,但是从中提取具有指导性建议的信息很困难并且很耗时间。

这自然吸引了越来越多的用户来关注威胁情报,因为它能够从海量数据、告警信息和攻击信息中将威胁按等级排序,并提供决策信息。

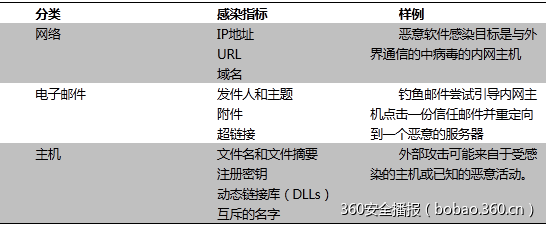

下表列出了一些威胁情报可以识别的常见感染指标:

威胁情报的能力

攻击可以宽泛地从用户威胁、应用威胁和基础设施威胁分类。一些最常见的威胁就是SQL注入,DDoS,网络应用攻击和钓鱼。

拥有一个能够利用威胁情报来积极主动地回应并处理这些攻击的IT安全解决方案很重要。

攻击者经常变换攻击方法来挑战安全系统。因此,企业从多种来源获得威胁情报是不可避免的。

其中一个让自己处于主动地位的方法就是利用SIEM(安全信息和事件管理系统)来检测并对威胁做出回应。

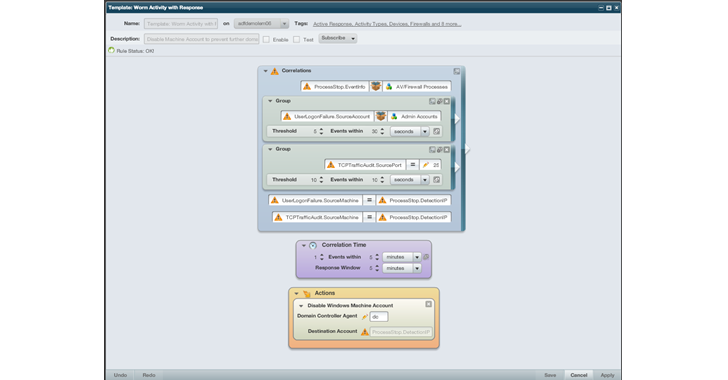

SIEM可以用来追踪发生在你环境中的每一个事件,并能够识别出异常活动。孤立的事件看似不相关,但与关联事件和威胁情报整合起来,你就会看到在你的环境中到底发生了什么事情。

如今,IT安全专业人员必须伪装成攻击者的心态来进行操作。将监控数据与威胁情报中的恶意行为进行对比将更能够辨别恶意活动。

然而,这可能是需要手动且耗费时间的。将威胁情报指标整合到SIEM系统的安全解决方案将有助于查明受到威胁的系统,甚至有可能阻止一些攻击。

最佳实践

集成威胁情报并响应攻击是不足以应对日益变化的威胁形式的。你需要结合实际情况,并基于你采取的防范措施来确定你可能面对的威胁。

如下例举一些最佳实践:

· 拥有一份应用黑名单和白名单。这有助于防止执行恶意或未经批准的程序,包括DLLs,脚本和安装程序

· 仔细检查日志并查看是否存在一个孤立的攻击事件,或者这个漏洞是否被利用过。

· 确定在攻击过程中什么被更改。

· 审计日志并确定为什么这个事件会发生——原因可能会包括从系统漏洞到过时的驱动程序。

威胁情报能让SIEM解决什么问题

SIEM,就像SolarWinds日志和事件管理器,从监控中收集并处理日志数据,同时自动标记可疑事件。

借助集成威胁情报机制和内置规则,被监控的事件可以被用来与持续更新的恶意行为列表进行比较。

你可以迅速在实时的日志数据中搜索并监视恶意行为并鉴别常见的感染指标。

你还可以设置自动响应,例如阻止已知恶意IP地址访问以防止恶意攻击。

在这里(http://goo.gl/FQb4Cn)可以观看威胁情报如何在SIEM中工作,在这里(http://goo.gl/e48JkR)可以下载SolarWinds到免费版的SIEM。

文章原文链接:https://www.anquanke.com/post/id/82875