当2018年世界杯第一场比赛的哨声吹响的时候,它不仅仅标志着这项让全世界足球球迷激动不已的赛事的开始,同时也为意图利用这一备受期待的赛事为自己牟取利益的攻击者亮起了绿灯。

在过去的几周里,Check Point研究团队发现了一种趋势,即攻击者利用了今年世界杯的人气,通过网络钓鱼活动以及高度入侵性的间谍活动,以吸引潜在的受害者。

在今年的比赛刚开始时,一项新的网络钓鱼计划通过诱使受害者将受感染的FIFA世界杯赛程和结果检查器下载到他们的计算机上来获利。该活动试图通过与世界杯相关的电子邮件主题来激发受害者的兴趣。打开时,附件使用了已知的潜在有害程序(PUP)下载程序,名为“DownloaderGuide”,一款最通常被用作工具栏、广告软件或系统优化器等应用程序的安装程序。

在第二次网络钓鱼攻击中,一个恶意的可执行文件被发送,再次使用世界杯比赛的时间表来诱骗毫无戒心的受害者。然而不同的是,这次使用的恶意软件旨在从Chrome、Firefox和Outlook窃取用户的登录凭证,以及有关受感染计算机和操作系统本身的日志信息。

上周,以色列安全机构宣称,哈马斯恐怖主义组织在以色列士兵的智能手机上安装了间谍软件,这是其长期收集对手信息的最新尝试。大约有100人成为了这起攻击的受害者,该攻击以虚假世界杯和在线约会应用程序的形式出现,这些应用程序被上传到了Google Play商店(谷歌的官方应用程序商店)。事实上,最早的应用程序是在2017年11月被上传,这意味着它已经隐藏了好几个月的时间而没有被发现。

Check Point研究人员获得了被命名为“GlanceLove”的恶意软件样本,并对其操作进行了分析。简而言之,这种攻击是罕见的,其中一个完全可操作的木马设法绕过了Google Play的防御机制。它也是用于说明攻击者如何利用重大事件来吸引潜在受害者,以及如何隐藏在与这些事件相关的大量合法应用程序中的一个很好的例子。

“GlanceLove”恶意软件如何运作

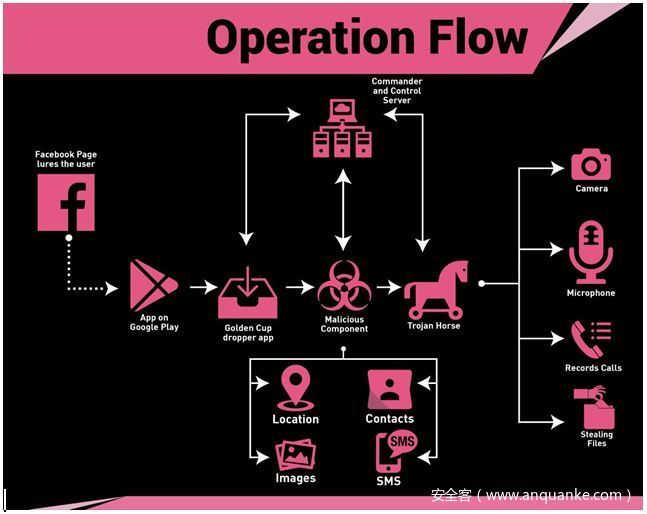

当用户被一个看似无害的Facebook页面和一个名为“Golden Cup”的应用程序的虚假推广所吸引时,攻击就开始了。这些都是为了增加应用程序的可信度,并鼓励用户继续从Google Play下载应用程序时,不会对其产生任何怀疑。早期版本的恶意软件也是通过类似的策略传播,伪装成约会和聊天应用程序,名为“Glance Love”和“Wink Chat”。

在安装后,应用程序会要求用户同意授予一长串的权限,包括访问设备的网络连接、联系人、短信、相机和外部存储。这些广泛的权限稍后将被用于恶意目的。事实上,这个应用程序本身是完全良性的,这也就是为什么它能够在防御机制的保护下进入到Google Play的原因。然而,虽然应用程序提供了真实的功能(例如“Golden Cup”提供了一些与世界杯相关信息),但是它们的实际用途是作为dropper,并且无需任何用户交互就可以静默下载和执行发起攻击所需的恶意组件。

图1:推广恶意软件的Facebook用户

图2: Google Play上的“Golden Cup”应用程序

“Golden Cup”随后会与它的命令和控制(C&C)服务器进行联系,并从服务器上下载另一个dex文件格式的组件。dex文件包含多种恶意功能,包括窃取设备的照片、联系人、SMS短信和位置,这些信息以及其他有关设备属性的详细信息都会被发送回C&C服务器。如果设备满足某些条件,攻击者则会命令第二个组件下载包含第三个组件的附加apk文件,而该文件具有比其他组件更强大的功能。要下载此组件,该应用程序需要获得用户的同意。

这个组件有三个主要接口:

ReceiverManager:此接口允许通过监听设备麦克风来录制通话,并向服务器报告有关安装的任何新应用程序以及在设备上进行的任何通话。这有效地允许它窃听用户。另外,此接口还允许通过设备的摄像头拍摄照片。

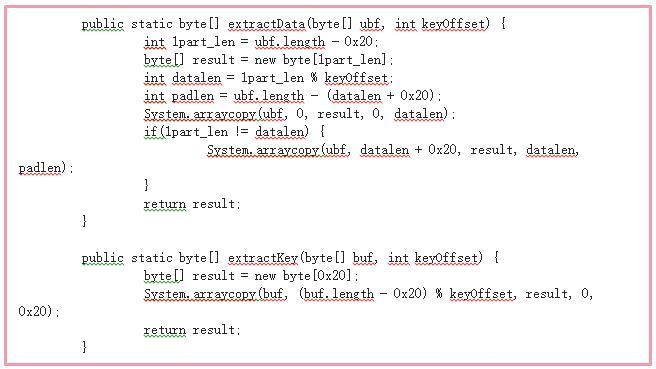

ConnectivityManager:此接口负责与C&C服务器通信,这与用于早期攻击阶段的服务器不同。C&C服务器可以发送恶意软件命令以从设备收集信息、安装其他应用程序,甚至可以自毁(为了不留下任何痕迹)。另外,此接口还向服务器发送要在设备上运行的任务列表。与服务器的通信基于AES算法加密。在AES算法中,应用程序生成一个随机密钥,用它来加密数据,然后将密钥存储在数据块之间,而该偏移量对于设备来说是唯一的。

TaskManager:此接口调度数据收集实例,并将收集到的信息存储到文件中,而这些文件是由ConnectivityManager上传到服务器的。另外,可以通过从服务器接收的配置命令启用或禁用每个数据收集任务。

图3:加密代码

图4: GlanceLove的操作流程示意图

“GlanceLove”恶意软件能够做什么?

“GlanceLove”是一个完全成熟的间谍软件,几乎可以做任何事情。

更具体地说,恶意软件可以执行以下所有活动:

l 记录通话。“GlanceLove”等待来自ReceiverManager接口的通知,表明用户已经拿起了手机,恶意软件会在一秒后拍摄照片。然后,只要攻击者选择记录,它就会开始记录通话。

l 跟踪位置。恶意软件会定期存储设备的位置。

l 打开麦克风。恶意软件会定期通过设备的麦克风记录音频,并在录音之间设定一个时间长度和间隔。位置和麦克风都可以设置为“特殊模式”,以便更频繁地录制。

l 短信盗窃。恶意软件会定期收集自上次收集SMS短信以来收到或发送的短信。

l 通过摄像头拍摄照片。恶意软件会默默地通过摄像头拍摄照片并进行保存。

l 存储映射。恶意软件会收集所有存储目录的列表,包括文件名和大小。

l 窃取联系人。恶意软件会从用户的联系人目录中收集信息。它会存储联系人的姓名、号码和与用户上次进行联系的时间。

l 窃取照片。恶意软件会收集存储在设备上的照片并将其上载到服务器。此外,它还会收集照片的EXIF信息,用于表明这些照片是在哪里拍摄的。

为什么要使用如此复杂的攻击结构?

恶意软件被如此构建可能有以下几个原因。

l 每个组件都专用于特定的流程,并进行相应的定制。

l dropper不包含任何恶意代码,目的在于逃避检测,并相应地进行结构化。

l 两个恶意组件之间的分离允许黑客在大多数设备上保持隐蔽,并挑选他希望监视的目标,从而使信息收集更加集中。

这种策略被称为“ 链式攻击(chain attack) ”,对攻击者来说非常成功,因为它允许网络犯罪分子轻松地调整或升级一个被部分识别的组件,而不至于完全放弃攻击。此外,链式攻击的链接结构本身有助于使用更加模块化的代码构建,这使得恶意软件之后的升级更加容易,并更能快地适应新的系统、目标和地理区域。此外,链式攻击允许攻击者限制恶意软件的不必要的传播,这使得安全厂商更加难以获得样本以进行抵御。

附录1:Sha 256哈希列表

名称: WinkChat(来自Google Play的应用程序)

Sha 256:2ce54d93510126fca83031f9521e40cd8460ae564d3d927e17bd63fb4cb20edc

包名:com.winkchat

名称:GlanceLove(来自Google Play的应用程序)

Sha 256:67b1a1e7b505ac510322b9d4f4fc1e8a569d6d644582b588faccfeeaa4922cb7

包名:com.coder.glancelove

名称:World Cup (来自Google Play的应用程序)

Sha 256:166f3a863bb2b66bda9c76dccf9529d5237f6394721f46635b053870eb2fcc5a

包名:anew.football.cup.world.com.worldcup

名称:GlanceLove(来自Google Play的应用程序)

Sha 256:d9601735d674a9e55546fde0bffde235bc5f2546504b31799d874e8c31d5b6e9

包名:com.coder.glancelove

名称:GlanceLove(来自Google Play的应用程序)

Sha 256:b45defca452a640b303288131eb64c485f442aae0682a3c56489d24d59439b47

包名:com.coder.glancelove

名称: GlanceLove (来自Google Play的应用程序)

Sha 256:1664cb343ee830fa94725fed143b119f7e2351307ed0ce04724b23469b9002f2

包名:com.coder.glancelove

名称:SoftwareUpdate(有效载荷)

Sha 256:7c2c5909d86323c53830552b5e2fd130d2ed68fa22443e1bad22896e08f0a652

包名:com.air.update

名称:System Update (有效载荷)

Sha 256:bcdeb31c0685667da5bf2b61bb0c7c7a00d76a8217d093713827dc5951cc98cb

包名:com.system.update

名称:System Update (有效载荷)

Sha 256:53482979ff5c40b93a6123c043a7deff01d085b08129f1931cfbbc541ba1ddf2

包名:com.android.update

名称:System Update(有效载荷)

Sha 256:b9f64ffce38e224e15ec6f81b389a315b35aafe0da173205ff5e6bed4b5ee874

包名:com.android.update

审核人:yiwang 编辑:边边

文章原文链接:https://www.anquanke.com/post/id/151693