浅友们大家好~我是史中,我的日常生活是开撩五湖四海的科技大牛,我会尝试各种姿势,把他们的无边脑洞和温情故事讲给你听。如果你特别想听到谁的故事,不妨加微信(微信号:shizhongst)告诉我。

文 | 史中 @浅黑科技

盘古有着全世界最屌的 iOS 越狱技术。但是正如武侠中的至尊从不出手伤人一样,盘古从不做黑客攻击。

他们身上,流淌着对技术本身的敬畏。

是以,他们是我最敬佩的黑客团队之一。

盘古团队核心成员不完全合影,从左至右:OGC557(李小军)、windknown(徐昊)、TB(韩争光)、DM(陈小波)、INT80(王铁磊)。

读懂盘古有两个姿势:

1、守在电脑前每天等他们的越狱工具;

2、参加一年一度的 MOSEC 大会。

随着越狱用户越来越少,盘古越来越没有兴趣放出越狱工具。转而把这些漏洞用于他们的安全产品之上。盘古团队的掌门人 TB 跟我说,他们已经决定不再放出越狱工具了。

回味一下当年守在电脑前期待盘古放越狱的日子。

说到这,我想啰嗦一句。

其实,我在不同地方都看到,有很多喷子各种苛责安全研究团队不放免费的越狱工具。作为有正义感的中哥,我确实有点看不下去,我只想说:

全球顶尖的安全研究员,没有义务用价值百万美元的漏洞,为那些想免费玩游戏的 Loser 发布越狱程序。发不发越狱,是安全研究员自己的选择,别人无权指摘。如果你想要越狱,没问题,买一台 iPhone 来自己挖漏洞。

不再放越狱,对盘古来说有一个好处,那就是他们手上可以用于越狱的漏洞越攒越多。环绕起来可以绕地球三圈。他们用这些研究成果,可以做出更好的安全防护工具。

总结一下,我的意思其实是:盘古不再放免费的越狱,但是作为顶尖的移动安全研究团队,他们仍然活跃在工业界的风口浪尖。

MOSEC,就是最好的证据。

MOSEC 2017 现场

MOSEC 有多叼呢?

作为一个极客,尤其是喜欢研究手机系统的极客,如果你还不知道 MOSEC,那绝对要面壁检讨五分钟。

简单来说,MOSEC 是一年一度的大会,它的全部内容只有一个:演讲。如果非要加上定语的话,那就是:在移动安全领域,全球顶尖的研究者的演讲。透露一个信息,我发出这篇文章的时候,今年(2018)MOSEC 的全部门票已经售罄。(所以放心,本文不为卖票,纯为装X。)

感觉这届 MOSEC 比较屌,所以我专门找到盘古团队的掌门人 TB 聊了聊。我决定把聊天内容分三个部分讲给你:

一、7组黑客;

二、20位黑客;

三、1个黑客。

不说废话,上干货。

一、7组黑客

七组黑客,就是这届 MOSEC 的七组演讲者。

1)Ian Beer(啤酒哥)

啤酒哥,“道儿上”的兄弟可谓无人不知无人不晓。

你要是还不认识,我可以这样介绍一下:

1、啤酒哥是目前世界上研究 iOS 系统最著名的大神。

2、每次发现 iOS 的漏洞,在苹果修复之后,他都会放出详细的技术解析。

3、所以现在市面上几乎所有的 iPhone 越狱程序,都是用他发现的漏洞制作的。

Project Zero

啤酒哥所在的团队,就是大名鼎鼎的谷歌 Project Zero 团队。每年,在各大操作系统的漏洞致谢榜上,Project Zero 几乎都是霸榜的姿势。而在 iOS 和 MAC 系统的致谢榜上,霸榜的就是啤酒哥本人。

啤酒哥放出的 iOS 11.3.1 漏洞技术解析。

对盘古来说,啤酒哥经常带来悲伤的消息。他报告给苹果的漏洞,很多都是盘古“收藏”着的漏洞。这种情况叫做“撞洞”。当然,啤酒哥报告给苹果,苹果就会修复,盘古就不能再用这个漏洞了。不过 TB 说,好在盘古漏洞多,撞撞更健康。

TB 告诉我,本来2017年 MOSEC 啤酒哥就已经接受邀请要来上海,但是由于喜得贵子,虽然贵为大黑客也得给媳妇伺候月子,所以抱憾没能抽身,今年这位奶爸终于可以成行。

啤酒哥并不会在现场讲解一个 0Day 漏洞,他演讲的题目是:《构建你自己的 iOS 内核调试器》。这是一个“授人以渔”的题目,可以帮助其他 iOS 的研究者更好地调试属于他们自己的漏洞。

2)Amat Cama

这位哥其实也挺传奇的。

首先,他是塞内加尔人;

其次,他是个独立安全研究员。

这两种身份在黑客界,还都挺稀有的。

更传奇的是,Amat 还曾经在中国安全公司长亭科技供职,也参加过中国 No.1 的黑客破解秀:极棒。可以说是“中国人民的老朋友”了。

Amat Cama 在极棒破解秀

2017年的时候,他曾经在破解大赛 Mobile Pwn2Own 上直接干掉了三星 S8,这次他演讲的题目就是对那次攻击的详解,题目叫做:《Pwn2Own 基带漏洞利用》。

3)Arthur Garipov & Chaouki Kasmi

这两位黑客最叼的地方在于,他们的名字你根本读不出来。

不过,要说他们供职的机构,那可是大大的有名——DarkMatter(暗物质公司)。这家公司神奇地坐落于阿联酋,经常会从欧洲挖来顶级的安全研究员到中东,可以说是相当地壕了。

DarkMatter 在电信通讯安全方面非常有建树。其实在世界范围内这都是一个比较偏门的黑客领域,说起来,它属于无线电安全的一个分支,研究这方面,起码需要三个条件:

1、嵌入式设备底层研究能力。

2、无线电通信研究能力。

3、有钱。(为了满足特定射频,你需要买一堆死贵死贵的设备。)

在国内,据我所知只有 360 的独角兽团队在做相关方面的研究,而且技术处于世界第一梯队。

相比而言,Chaouki Kasmi 算是这个领域的老炮儿,他在法国官方的无线电安全实验室工作了八年,发表论文无数。这次他的演讲题目是《LTE 智能手机的安全性》。简单来说,为了提高安全性,4G 通讯的国际标准刚刚进行了最新的修订,然鹅,他们又发现了最新修订版其实也不咋安全。

这次他们就来说说这个事儿。

4)郝力南、刘龙、招啟汛

目测这三位大神是这次 MOSEC 中唯一的中国人,他们都来自 360 伏尔干团队(Vulcan),是大黑客 MJ 的团队成员。

他们在 2017 年的 Mobile Pwn2Own 上,一举干掉了当时最新的 iPhone7 的 Wi-Fi 和 Safari。中国团队最近几年应该是不会再参加这类破解大赛了。所以,这次破解应该被称为“绝唱”。

他们的议题叫做《手机浏览器中的远程代码执行——Mobile Pwn2Own 实力分享》,就是把那次的漏洞利用技术详细地讲解出来。

这个感觉大概相当于大刘做演讲《我怎么写出的三体》,感觉还是挺震撼的。

5)Alec Guertin

这位老哥所属的团队很有意思,叫做“Google Play Protect”。顾名思义,他们负责保卫“Google Play”这个谷歌亲生的应用商店。(当然这跟中国用户没有半毛钱关系,我们有“自主可控”的安全市场。/傲娇脸)

具体来说,凡是登上 Google Play 应用商店的主流应用,他们都要亲自“验身”,不能有藏污纳垢牛鬼蛇神病毒病菌橘子汽水奶油冰棍之类不三不四的存在。

检验完之后,他们会给 App 盖个戳,你见过猪肉上面盖的紫色章么,差不多一个意思。

这次演讲,Alec 的题目是《接踵而来的短信诈骗》。顾名思义,在为 App 验身的过程中,他发现了某种瞒着用户自动对外发送垃圾短信的恶意样本,这次就把它从里到外体无完肤地揭露一下。

6)Shmarya

这位哥是谁我也不认识,但是说到他的公司,正是大名鼎鼎的以色列公司 NSO。

你可能觉得这个名字怎么有点眼熟。没错,2016年,苹果爆出历史上最严重的漏洞之一——三叉戟漏洞——正是 NSO 的杰作。

简单来说,NSO 应该是一个和政府关系很好的“网络军火商”。如果说漏洞是一种武器的话(漏洞当然 TMD 是武器),NSO 就相当于雷神或者洛克希德马丁,祖传专治各种不服不忿。

遥想当年,三叉戟漏洞, 可以仅凭一条短信,击穿任何一部 iPhone,这无异于用一根面条捅开一个小区所有的门。

就凭这一条短信,就差点黑掉了右图这位民运人士

不管你服不服,反正在我编的《黑客服不服排行榜》上,NSO 是位居榜首的。有个小八卦,最近 NSO 用十亿美金的价格把自己出售了。而收购他们的公司,同时也卖防御产品。

也就是说,收购了 NSO 之后,这家公司不仅出售攻击程序,还对照自己的攻击程序卖防御系统。。。

你见过一边卖糖一边卖胰岛素的么?这下你见过了。。。

NSO 虽然以 iOS 著名,但他们也同时研究 Android。安全研究员 Shmarya 的主要研究方向就是 Android 系统,他的演讲题目是《Android libc 内存分配器》。根据 NSO 以往的尿性,这想必这又是一个脑洞非常大的漏洞利用机制。

7)Xerub

要说 Xerub 的故事,还得先讲另一个故事:

你还记得当年傲娇的库克吗?

美国一位犯罪分子被击毙,FBI 想要读出他 iPhone 里的内容,但是库克带领苹果公司誓死不从,愣是不帮 FBI 解锁。

最后这件事情怎么解决的呢?

以色列安全公司 Cellebrite 一招“空手道”,直接帮 FBI 破解了那台 iPhone,留下库克风中凌乱,江湖满是 Cellebrite 的传说。

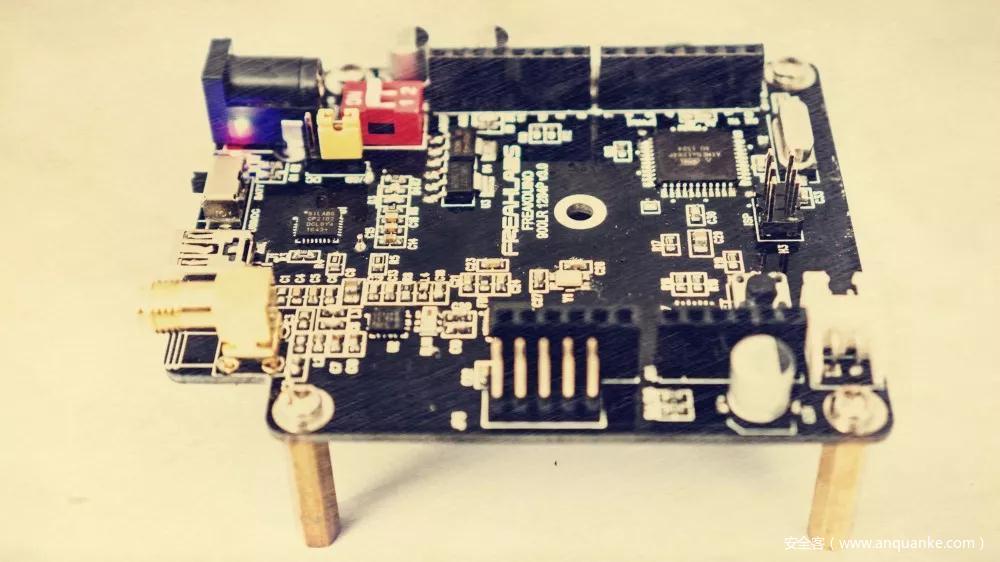

传说中 Cellebrite 破解机的样子

Cellebrite 似乎是在苹果启动链上的“iBoot” 环节找到了漏洞。。。

这相当于什么呢,两个武士对决,你还没掏出剑来,我就已经一枪崩了你,走位之风骚可见一斑。

这种在 iBoot 环节就出现的漏洞,可以对所有 iOS 设备进行毁灭性的打击,万一坏人搞到了这种技术用来做坏事。。。这基本上可以让苹果高层睡不着觉了。

苹果对 Cellebrite 威逼利诱,让他们交出漏洞,他们表示,NONONO,给你我就败了。

正当苹果一筹莫展的时候,仅仅一年之后,江湖上突然出现了另一个大侠“GrayKey”,就一个小黑盒,用50美元的成本就能破解一台 iPhone,它立刻成了 FBI 的救命稻草御用设备。

GrayKey 用来破解的小黑盒

实际上,目前全世界可以“空手破 iPhone”的团队,可能只有他们两家了。只不过,目测 GrayKey 没有用到 iBoot 这么风骚的技术,比较中规中矩。

苹果又对 GrayKey 威逼利诱,让他们交出漏洞,他们表示,NONONO,给你我就败了。

苹果怒了,目测自己封不掉 Cellebrite,但是对付 GrayKey 应该问题不大。一气之下,虽然不知道这个被利用的漏洞究竟在哪,但他们直接在系统中对 USB 连接做了限制,靠脑补来封堵这个漏洞。

目测,还挺成功的。。。

所以,江湖上可以破掉 iPhone 的,又只剩下 Cellebrite 一根独苗了。

终于要说到这位嘉宾了。

Xerub 就是一位 iOS 大神,他对 iBoot 漏洞的利用颇有研究,于是他这次是按照《百家讲坛》的风格来的,准备扒一扒《苹果 iBoot 的那些事儿》。

—–

七个演讲嘉宾终于介绍完了。长出一口气。。。

TB 说,本来他们想把 MOSEC 办成两天的会议,不过就这么在全球黑客里筛来筛去,能够符合要求的议题只有这七个,所以最后还是把会议精简为一天。这样一来,来的都是顶级黑客,唠的都是干货。票不白买钱不白花。

这个世界上很多事情都是质量过硬才重要,时间长不一定管用。。。

中年黑客 TB 如此说。

对了,忘了介绍一个彩蛋:

在全天会议结束之后,晚宴之前,有一个风骚的“白酒Con”。

不懂啥意思吧,我来给你讲讲规则:

1、如果你没有入选 MOSEC 议题,但是你还想上台演讲一下自己的研究成果,冇问题,来白酒Con 就对了。

2、你提前准备好 PPT,然后现场申请上台讲。

3、只有一个要求:主持人喝多少白酒,你就喝多少白酒。干掉之后,你就上台讲吧。祝你成功。

乃们黑客真可怕。。。。

这是之前安全大会 SyScan 360 上的“威士忌Con”,意思差不多。。。

二、20位黑客

熟悉盘古的童鞋都知道,盘古团队有这几位核心大神:

TB(韩争光),DM(陈小波),windknown(徐昊)和 OGC557(李小军)

都是某神秘黑客组织 0x557 的成员。

当年 557 的成员,如今已经成为了中国网络安全界各个向度上的顶梁柱。

蔡晶晶创办了永信至诚;

赵伟创办了知道创宇;

老王参与创办了锦行科技;

TB一众创办了盘古团队;

等等等等。。。

如果不曾有 557,中国黑客史上不知道要失去多少传奇。说到 557 的故事,可能一天一夜都不够。尤其是 557 这个名字的由来,更是一言难尽,这里我索性卖个关子吧。

给你们看张图。看看大伙儿认识几个?

看不清么,我再给你来一张。

这张图取自袁哥的微博(@yuange1975)

图里的人显然不全,TB告诉我,这次会参加 MOSEC 2018 的 0x557 成员应该会有:

蔡晶晶、赵伟、Xi4oyu、韩冰、薛锋、古河、村长(OGC557)、徐昊、TB、DM、大菠萝、猪猪侠、老王、黑哥等等等等差不多二十位。

0x557 如今已经相对松散,但是难能可贵的是,所有成员都以“557”这三个数字为荣,MOSEC 是每年他们为数不多可以相聚的 Party。

如果你想朝圣中国的黑客精神,并从中得到鼓舞,那么 0x557 绝对是最好的选择。

三、1个黑客

原谅我,不能说出最后这位黑客的名字。

他会神秘而低调地到达 MOSEC,所以你未必会见到他。

这个人,是我心目中最叼的黑客,没有之一。他很年轻,却用自己的理想和行动,激励了中国整整一代白帽子的前进。

把他写在这里,只是为了表达我真诚的敬意。

四、彩蛋

终于到了结尾彩蛋的时候了。

刚才我说,票已经售罄,给你截图你感受一下。

尽管如此,我以死相逼,从 TB 那里搞到两张票。

MOSEC,是我心中的黑客精神的朝圣之旅。而精神是无价的。

这两张票,我免费送给大家。

规则如下:想去的留言,截止2018年6月15日中午12:00,谁的留言最打动我,我就送给谁,快递费我包。(送给谁我说了算,你们看着办哈哈哈。为了防止我联系不到你,可以加我的个人微信:shizhongst)

票在此:

感谢盘古团队美女 syy 倾情打码,届时票也会由她从上海寄出。

要求:你必须人在上海,或者2018年6月22日能赴上海参加。不要浪费大家的机会。

祝你好运。

再自我介绍一下吧。我叫史中,是一个倾心故事的科技记者。我的日常是和各路大神聊天。如果想和我做朋友,可以关注微博:@史中方枪枪,或者搜索微信:shizhongst。

不想走丢的话,你也可以关注我的自媒体公众号“浅黑科技”。

文章原文链接:https://www.anquanke.com/post/id/149026