一名罗马尼亚硬件专家在 GitHub 上发布了能在几秒内导致多数 Windows 计算机崩溃的 PoC 代码,即使计算机被锁也不例外。

该 PoC 代码利用的是微软处理 NTFS 文件系统图像过程中存在的一个漏洞,它由 Bitdefender 公司的研究员 Marius Tivadar 发现。

NTFS 漏洞和Windows autoplay功能不兼容

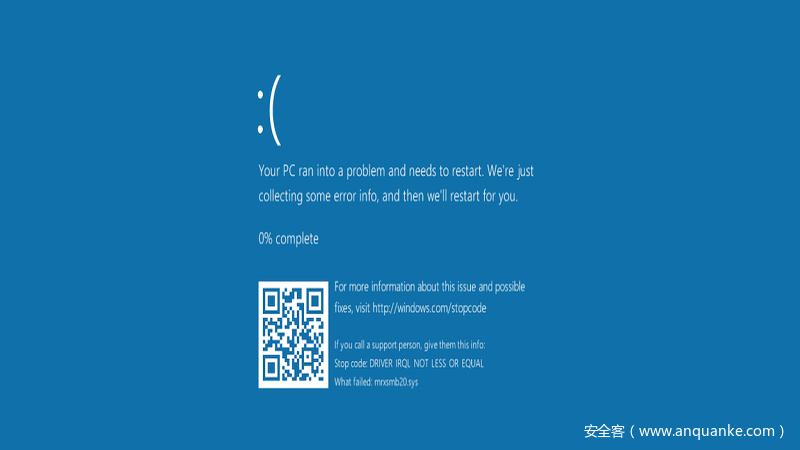

PoC 中含有格式不正确的 NTFS 图像,用户可提取这个图像并将其放在 USB 中。将 USB 插入 Windows 计算机中就能导致系统在数秒内崩溃,导致蓝屏死机 (BSOD) 现象。

Tivadar 详细说明该漏洞情况及其影响时指出,autoplay 被默认激活。即使它被禁用,当文件被访问时,系统也会崩溃。例如,当 Windows Defender 扫描 USB 或其它工具打开 USB 时就会导致系统崩溃。

微软拒绝修复

2017年7月,Tivadar 向微软说明该问题,不过直到微软拒绝将该问题认定为安全漏洞之后的今天,这个 PoC 利用码才发布。

微软给出的理由是利用这个问题要求物理访问或者社工技术(诱骗用户)。但Tivadar 认为并不一定需要物理访问,因为攻击者能够通过使用恶意软件的方式部署 PoC 利用码。

被锁计算机也会出现崩溃情况

Tivadar 还解释称,这个 NTFS 漏洞要比微软想象的危险得多,因为当计算机被锁定后它还会起作用。Tivadar 认为当计算机被锁定时,操作系统不应该从插入端口的随机 USB 中读取数据。

Tivadar 坚定地认为这种行为应该得到改变,而且当系统锁定时,USB不应被挂载。一般而言就是在锁定系统或者外围设备插入机器后,不应加载驱动、不应执行代码。

Tivadar 在个人的 Google Photos 账户中发布了两个视频,说明了 NTFS 漏洞如何在正常状态和被锁定状态导致计算机崩溃。他还在 Google Drive 账户上发布了另外一个 PoC 利用码。

Tivadar 发布的 PoC 利用码将变成 GitHub上最热门的代码,因为很多恶意人员将会将它增加到自己的武器库中。

POC代码:https://github.com/mtivadar/windows10_ntfs_crash_dos

文章原文链接:https://www.anquanke.com/post/id/106862