概要

就在苹果公司预计(9月25日)推出其台式机和笔记本电脑最新版本的操作系统——macOS High Sierra(10.13)之前几个小时,一名安全研究人员在Twitter上发布了一段视频,展示了他在macOS High Sierra中找到的一个零日漏洞。

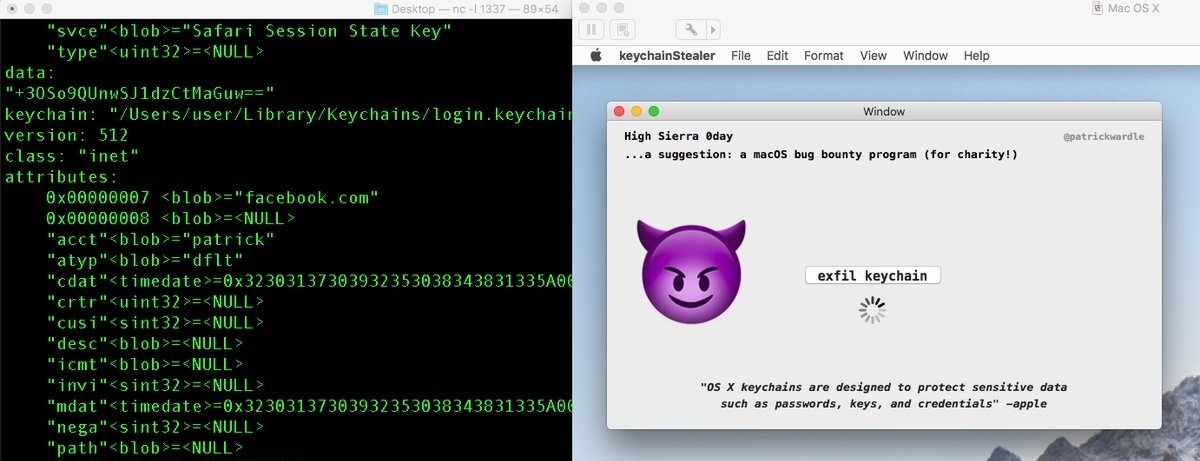

这名研究人员是来自网络安全公司Synack的首席安全研究员Patrick Wardle,曾是一名前NSA黑客。在视频中,Wardle展示了一个“密码泄漏”漏洞的操作过程。

攻击者可以利用零日漏洞窃取用户钥匙串中的密码

据悉,密码存储在Mac的钥匙串中,而钥匙串(Keychain)是苹果公司macOS中的密码管理系统,用于存储密码和帐户信息。一个钥匙串可以包含多种类型的数据:密码(包括网站,FTP服务器,SSH帐户,网络共享,无线网络,群组软件,加密磁盘镜像等)、私钥、电子证书和加密笔记等。存储在钥匙串中的所有数据信息默认都是加密的,通常需要主账户登陆密码才能访问,目的是防止其他用户或第三方应用程序在未经许可的情况访问这些数据信息。

但是,Wardle已经证实,攻击者可以利用该漏洞从互联网上下载未签名的应用程序,以明文/纯文本形式抓获并窃取用户存储于钥匙串中的数据信息,而无需使用主账户登陆密码。此外,Wardle还对在High Sierra上发现的漏洞进行了测试,结果发现旧版本的macOS和OS X也会受到该漏洞影响。

Wardle表示:

“这个漏洞利用了操作系统中的一个实现缺陷,它只是存在macOS操作系统中(不包括iOS),但我相信它会影响所有最新版本的操作系统。我还没有通过App Store的应用程序进行测试,但目前确实可以利用这个漏洞访问和转储用户的钥匙串,并且漏洞利用也不需要root访问。”

Wardle补充道,他发现的零日漏洞可以被恶意软件或其他恶意应用程序用于从钥匙串中转储密码,随后还可以过滤出代码发送到远程服务器中并被黑客使用。

漏洞演示视频

研究人员向苹果公司报告了该漏洞信息

Wardle在接受采访时表示,

“我已经向苹果公司披露了这个漏洞,包括漏洞代码和非常详细的写法。所以,据我所知,苹果公司正在研究更新程序来修复该漏洞。不过,不得不承认,苹果公司的营销策略做得很好,它总是能够说服人们相信macOS是安全的,但我认为这是一种不负责任的行为,这样会导致Mac用户对自己的设备过于自信,从而忽略了安全问题。而我的目标就是要提高他们的安全意识。”

Wardle继续补充道,

“作为一名资深的Mac用户,说实话,我对macOS系统的安全性一直感到十分失望,我并不是对苹果公司有个人偏见,只是每次看到macOS系统中的漏洞都会让我倍感失望。我认为用户应该知道哪里存在风险,而不是盲目自信地一味选择信任。”

此外,Wardle还在推文中建议苹果公司应该推出一个针对macOS的漏洞悬赏计划。目前,苹果公司只针对iPhone和iPad推出了漏洞悬赏计划,为高危的安全启动固件漏洞支付高达20万美元的奖金。

Wardle本月披露的第二个High Sierra零日漏洞

钥匙串漏洞实际上是Wardle本月在macOS High Sierra操作系统中找到的第二个零日漏洞。9月初,Wardle针对苹果公司发布的新版本操作系统进行了测试,发现macOS High Sierra(10.13)中新增的一个安全功能“安全的内核扩展加载 (SKEL)”可被绕过,从而导致加载恶意内核扩展。

截至目前,苹果公司暂未透露补丁更新的具体情况。

文章原文链接:https://www.anquanke.com/post/id/86935