研究人员演示了如何通过利用存在于第三方软件中的0day漏洞让奥迪TT(及其他车型)的安全气囊及其他功能失效。

最近,许多研究表明,汽车制造商并没有认真关注存在于现代汽车中的安全漏洞。现代汽车使用大量的嵌入式设备,这些设备提供了不同的外部接口,使得黑客能够破解并取得汽车核心系统的控制权限。

再一次地,一个由三位研究员组成的小组,András Szijj、CrySys实验室的Levente Buttyán以及布达佩斯技术与经济大学的Zsolt Szalay三人合作来设法让奥迪TT系车型的安全气囊失效。

研究人员表明,相比于远程黑掉一辆吉普车,这种(禁用安全气囊)攻击的严重程度较低,威胁度较差。他们利用了一个由大众汽车销售的与汽车兼容的通用诊断软件中的0day漏洞来发动攻击。Buttyán强调说这一缺陷与大众汽车本身无关,仅仅是涉及第三方软件。

控制了存在漏洞的软件就意味着攻击者能够随意开关软件中被设计用来控制和检测汽车的所有功能。这个缺陷使得攻击者能够伪造汽车生产信息。

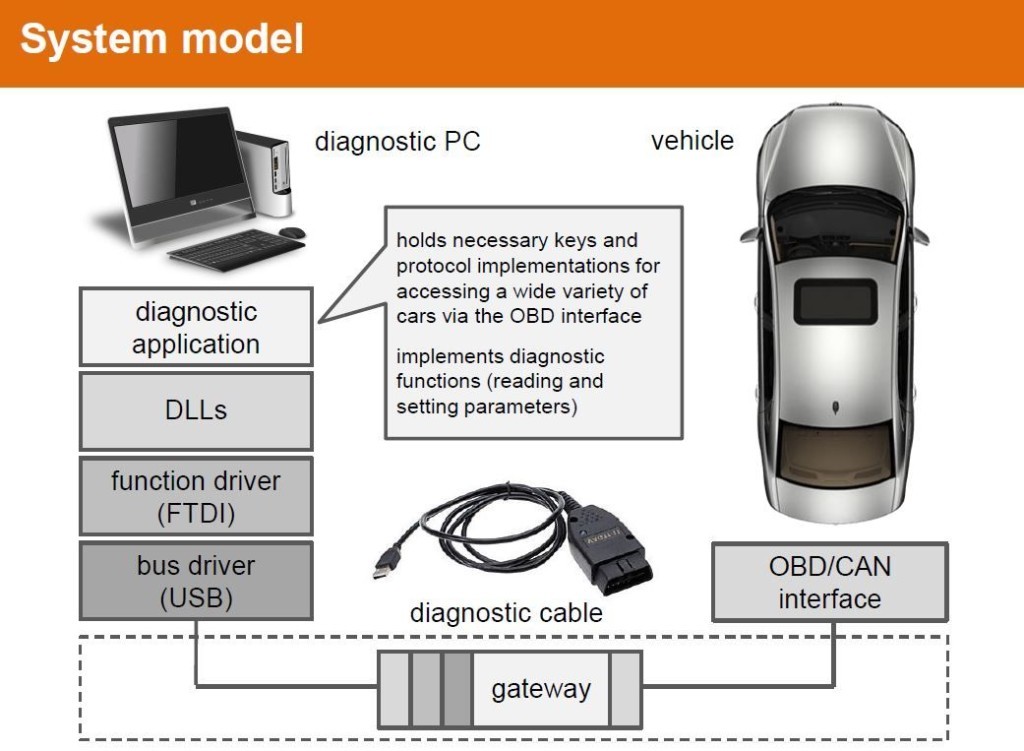

奥迪TT被用来作为攻击演示的平台,他们在2015年春季进行实验。为了使攻击能够成功,首先必须要让汽车技工的计算机受到攻击,或者将一个恶意USB设备插到汽车上。随后,便是在应用软件和汽车(在这里指奥迪TT)之间发动中间人攻击进行验证。

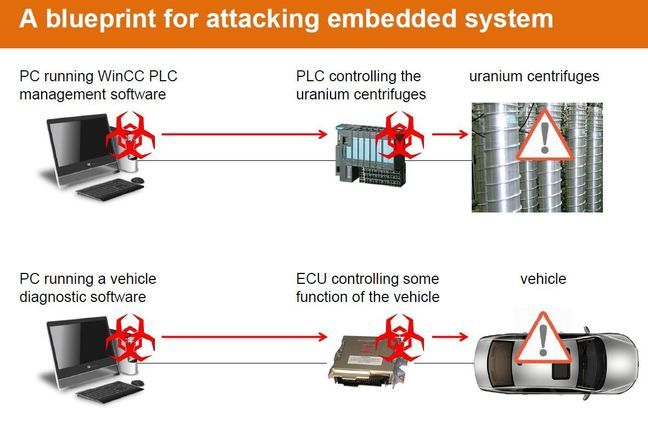

该演示展示了类似Stuxnet(超级工厂病毒)样式的攻击在现实中通过对诊断软件稍加修改很容易实现。更糟糕的是,如果黑客能够通过OBD2端口升级汽车嵌入式控制单元组件来注入一个后门,这会变得更加危险。这个后门甚至可以在汽车行驶过程中被触发。

Stephen Checkoway在2011年发表过一篇文章,名为“汽车攻击面的综合实验分析”,其中描述了通过诊断设备来感染一辆汽车可能的途径。这些研究员说他们的工作就是对上述文章的一个概念证明。

有关证明细节见后续PDF总结(http://www.hit.bme.hu/~buttyan/publications/carhacking-Hacktivity-2015.pdf)。

关于作者

Ali Taherian(@ali_taherian)是一位热心的信息安全官员。他曾主修信息安全专业,毕业后投身于银行软件和支付安全行业。Taherian感到自豪的是能够成为IBM云计算解决方案顾问以及ECSA,并且他非常乐于分享与安全相关的业界动态。

文章原文链接:https://www.anquanke.com/post/id/82786