图:渗透测试人员破解iKettle智能热水壶。

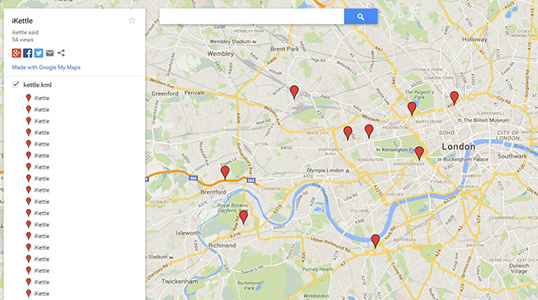

研究人员在伦敦对存在不安全连接的智能热水壶进行了地图描绘,并证明了可以通过它获取wifi密码。

iKettle设计的初衷是为了节省用户宝贵的时间,用户不需要在热水壶旁边等着水开,而只需要让水壶待在厨房中,用户可以通过智能手机应用程序对水壶进行控制。

渗透测试人员bod Ken Munro说,黑客拿到 iKettle控制权后,并不是只能烧一杯热水。他们可以使用一些社会工程技巧,通过定向天线以及一些网络设备可以轻松导致iKettle“喷涌”出wifi密码。

“如果你没有修改水壶的默认配置,对于黑客来说,要找到你的房子然后接管你的水壶是非常简单的”,Munro说道。“攻击者只需要设置一个和 iKettle之前连接的接入点拥有相同 SSID但是信号更强的无线接入点,iKettle就会放弃之前的无线连接,然后连接到你的接入点。”

“所以我可以坐在你的房子外面,使用定向天线让它指向你的房子,然后伪装成你的水壶接入点,水壶连接到我的接入点,然后我可以发送两个命令让它交出存放在纯文本中的无线密码。”

Munro已经在谷歌地图上绘制了存在漏洞的iKettle地图,但暂时没有进行披露。

攻击者也可以使用WIGLE.net的无线网络调查服务来找到潜在的受害者,用户也会在Twitter上讨论到他们使用的智能设备,另外192.com上也存在关联数据。

Munro说物联网安全现在的状态就相当于2000年的信息安全,还处于起步阶段,任重而道远。

用户可以使用Android应用很方便的对 iKettles进行配置,但这导致了默认密码的存在。

使用Ios应用程序稍微安全一点,但它只是用了六位数的密码,可以在几个小时内暴力破解。

演示视频:

文章原文链接:https://www.anquanke.com/post/id/82759