翻译:360代码卫士

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

维基解密刚刚公布了一批新的CIA Vault 7 资料,详细说明了针对微软Windows平台的两款CIA恶意软件框架“午夜之后 (AfterMidnight)” 和 “刺客 (Assasin)”。

这两款恶意软件程序旨在监控并返回针对运行Windows操作系统的受感染远程主机计算机的攻击并执行由CIA指定的恶意行动。自从3月份起,维基解密已经公开成千上万份声称来自CIA的文档和秘密黑客工具。目前公布的这批新文档是第8弹。

“午夜之后”恶意软件框架

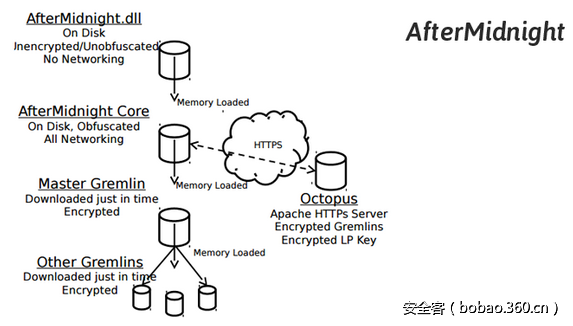

维基解密发布一份声明称“午夜之后”恶意软件框架能让操作者在目标系统上动态加载并执行恶意有效负载。这个恶意有效负载的主要控制器伪装成自我持续的Windows DLL文件并执行“小精灵”——即通过推翻目标软件的功能、调查目标或为其它小精灵提供服务的仍然隐藏在目标设备上的小规模有效负载。

一旦被安装到目标机器上,“午夜之后”就会使用一个基于HTTPS的LP系统即Octopus来检查是否存在任何安排活动。如发现,它就会在将所有新型小精灵加载到内存之前下载并存储所有所需组件。最新泄露文档中的一份用户指南显示,跟“午夜之后”相关的本地存储是通过未存储在目标机器上的密钥加密的。

一个特殊的有效负载“阿尔法小精灵”包含一种自定义脚本语言,甚至允许操作者安排将在目标系统上执行的自定义任务。

“刺客”恶意软件框架

“刺客”跟“午夜之后”类似,被描述为“一种自动化植入,为运行微软Windows操作系统的远程计算机提供简单的采集平台”。一旦被安装到目标计算机上,它就会在一个Windows服务进程中运行植入,能让操作者在受感染设备上执行恶意任务,跟“午夜之后”如出一辙。

“刺客”包含四种子系统:植入、生成器、命令和控制和监听站。

“植入”在目标Windows机器上提供该工具的核心逻辑和功能,包括通信和任务执行。它通过“生成器”配置并通过一些未定义向量部署到目标计算机上。

“生成器”在部署之前配置“植入”和“部署可执行文件”,并且“提供一个自定义命令行界面,在生成植入之前设置植入配置”。

“命令和控制”子系统是操作者和监听站之间的界面,监听站能让“刺客”植入通过一个网络服务器跟命令和控制子系统通信。

上周,维基解密发布一种中间人攻击工具“阿基米德”。

文章原文链接:https://www.anquanke.com/post/id/86105