翻译:pwn_361

预估稿费:130RMB(不服你也来投稿啊!)

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

昨天, MalwareHunterTeam发现了一个名为“Popcorn Time”的、新开发的勒索软件,这个勒索软件试图给受害人一个犯罪的、很不寻常的方法,让受害人获得一个免费的文件解密密钥。“Popcorn Time”不仅可以让受害人通过支付赎金来恢复他们的文件,还可以通过让受害人去感染两个新用户,并让他们支付赎金的方式,去获得一个免费的解密密钥。

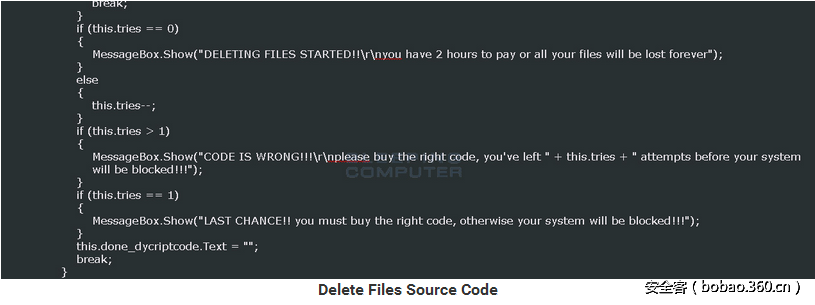

更严重的是,在未完成的勒索软件代码中还发现,如果用户输入错误的解密密钥4次以上,勒索软件有可能会将文件删除。

想要一个免费的解密密钥?只需要做一个卑鄙的人

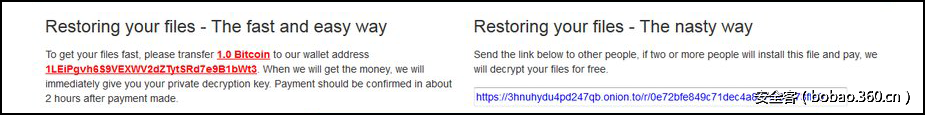

在这一事件中,我们没有看到其他勒索软件会这样做,而这个勒索软件给受害人提供了一个“下流的方法”—受害人通过传播勒索软件,去获得免费解密密钥。如果两个被感染的新人,是通过受害人“介绍的链接”而感染,并且支付了赎金,那么这个受害者据称将会得到一个免费的解密密钥。

为了实现这一目标,“Popcorn Time”的勒索信件中会包含一个指向勒索软件TOR服务器的URL。此刻,这个服务器是关闭的,因此还不能确定,这个文件为了哄骗人们去安装它,会如何出现或如何伪装。

输入错误的解密密钥4次,你的文件就有可能会被删除

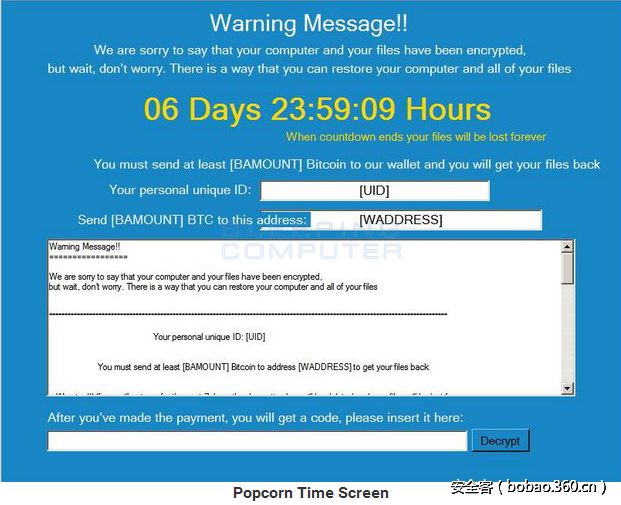

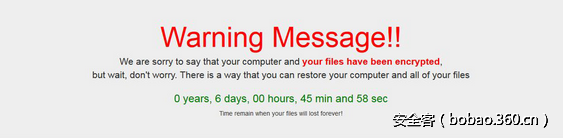

当“Popcorn Time”被运行后,它会显示一个锁定屏幕的图片,如下所示,但是充满了与你的特定安装有关的各种信息。比如,“[UID]”是受害人的独立ID,[WADDRESS]是受害人需要支付比特币的地址。还包括一个受害人输入解密密钥的字段,受害人支付赎金后会得到解密密钥。

下面的勒索软件源代码表明:开发者有可能会增加一个功能,当你输入错误的解密密钥4次后,受害者的文件有可通会被删除。

由于这个勒索软件还在开发之中,因此,还不知道这恐怖的手段、或这段代码最后会不会被添加。考虑到这个开发者给帮助他传播勒索软件的人,提供免费解密密钥的机会,他的道德水平已经降到了新的低点,因此如果这个新的功能被添加,也就不是什么令人吃惊的事情了。

Popcorn Time”勒索软件如何加密一个计算机

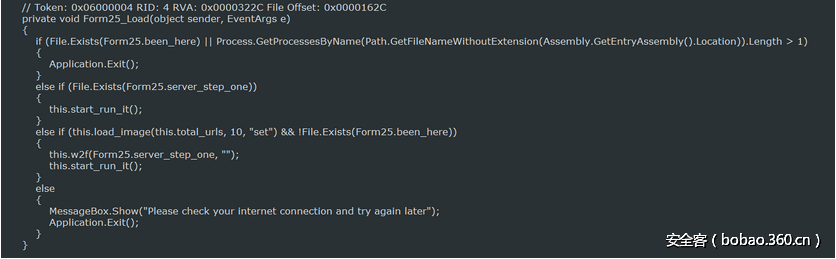

“Popcorn Time”一旦运行,会首先检查各种文件,来确定它是不是已经被运行过。比如:%AppData%been_here and %AppData%server_step_one。如果这个文件已经存在,就意味着计算机已经被加密过,勒索软件会将自己主动结束。如果不存在,它将会下载各种图像作为背景使用,或启动加密进程。

由于这个勒索软件还处在开发之中,目前,它的攻击目标只是受害人桌面上的一个名为“Efiles ”的文件夹(看一看下面的更新)。它会搜索这个文件夹下面的所有文件,并确定文件后缀名是不是目标文件的后缀名,并且将目标文件用AES-256算法进行加密。当一个文件被加密后,该文件会增加“.filock”后缀名。比如,一个名为test.jpg的文件被加密后,名称会变为test.jpg.filock。

2016年12月9日更新:这个勒索软件已经把要加密的文件夹位置变为“My Documents, My Pictures, My Music, and the desktop”

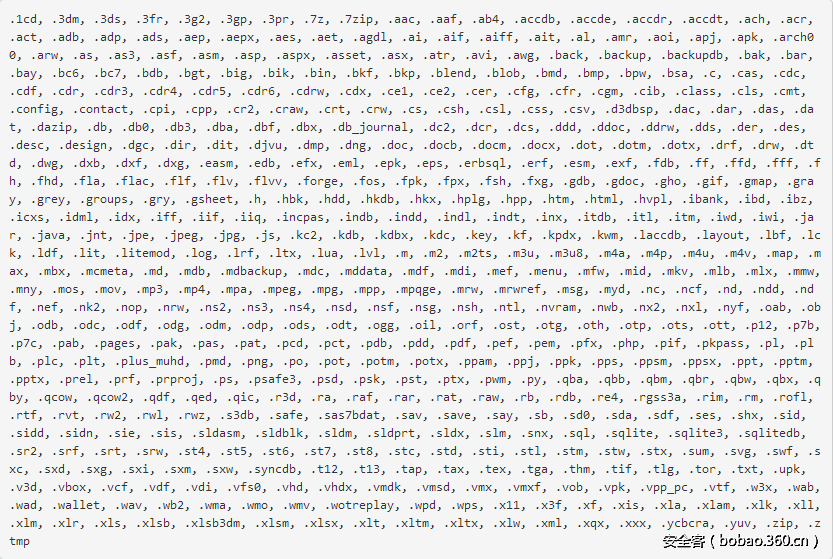

目标文件后缀名:

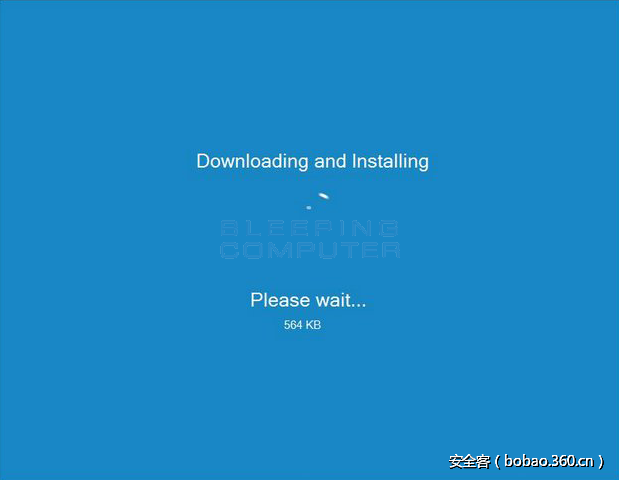

当加密文件时,它会用一个程序安装图片进行伪装。

当一个计算机上的文件被加密后,它会解码两个BASE64字符串,并作为勒索信件,存储为“restore_your_files.html”和“restore_your_files.txt”。其中,HTML的勒索信件会被自动显示出来。

正如我们所说的,这个勒索软件目前正在开发中,所以很多东西随着时间的变化,有可能会发生变化,我们将会不断发布新的信息。

下面是和“Popcorn Time”勒索软件有关的文件:

restore_your_files.html

restore_your_files.txt

popcorn_time.exe注册表中和Popcorn Tim勒索软件有关的值:

HKCUSOFTWAREMicrosoftWindowsCurrentVersionRun "Popcorn_Time" [path_to]popcorn_time.exe和Popcorn Tim勒索软件通信的网站:

https://3hnuhydu4pd247qb.onion

http://popcorn-time-free.netPopcorn Tim安装文件的HASH值:

SHA256: fd370e998215667c31ae1ac6ee81223732d7c7e7f44dc9523f2517adffa58d51文章原文链接:https://www.anquanke.com/post/id/85099