新发现:暗网Crypter服务与Corebot之间的纽带

2015-10-12

我们最近研讨了Corebot恶意软件,它可能是一个出售被盗数据的网站btcshop[.]cc的纽带。

今天,我们已经发现了更多的解决难题所需的资料:两个Corebot样本和一个在线加密服务。

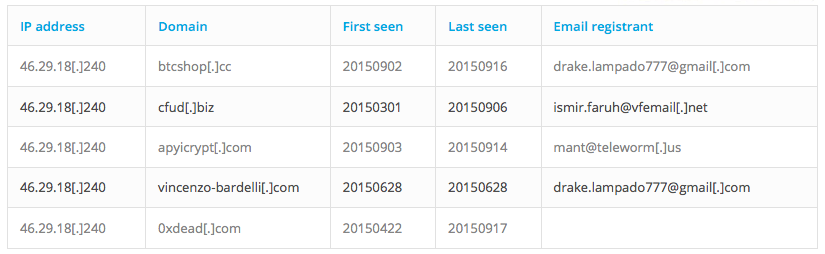

我们一直在检测bctshop[.]cc的基础设施,他的IP地址在波兰-46.29.18[.]240。

最后四个域引起了我们的注意并将揭露犯罪活动。

在线加密服务

Crypter是网络罪犯用来加密他们恶意软件以逃避检测的一款软件。它可以增加恶意软件的一些依附在这个软件上的功能,比如沙箱,虚拟机检测,自动运行创建等等。在我们的观察下,使用者创建一个在线商店,聚集想要加密自己的恶意软件的顾客。它目前是另一种网络犯罪服务的实例。

与此服务相关的域:

cfud[.]biz

apyicrypt[.]com

网络犯罪还创建了暗网版本来确保在Web版本撤下时,他们仍然可以进行操作:

biwvi4oeyo4fflzr[.]onion

图片1.cFUD加密服务的登录页面

账户所在的客户端可以创建一个任务并上传自己的恶意软件到一个位置,在这个位置里恶意软件就会被加密。Crypters等待进入任务,接受工作然后返回完成工作。我们调查了这个服务,观察道一个挂起任务和下载的文件。它原来是一个Corebot样本。

1c5d7f17fb1b1f74b84312f51b0d4258

这个样本产生了50个使用DGA算法(Appendix A)的域。这个样本看起来和我们之前在博客中讨论道的Corebot是相同的。

Corebot传递机制

起初,我们一位域vincenzo-bardelli[.]com是一个可能的Corebot CnC,因为它和另一个已知的Corebot CnC vincenzo-sorelli[.]com是相似的。

火狐浏览器

一旦你使用火狐浏览器登上了vincenzo-bardelli[.]com,你就会被重定向到vincenzo-bardelli[.]com/ffxpi/index.php,你被要求先安装火狐扩展运行的插件来加载网络摄像头。然后就下载了一个名为called ff.xpi ( 2d2ff08dfeec68115e8fd8968abc6072)的插件。

图片二. 使用火狐浏览器接入vincenzo-bardelli[.]com

我们解压文件 ff.zpi,发现它包含了一个名为poc.exe的二进制文件。

(3d6a32b20c66f268b03ec6e8521d6bf3).

该文件3d6a32b20c66f268b03ec6e8521d6bf3是另一个Corebot样本。这个样本指出了 arijoputane[.]com/ldr/client.php?family=bank

图片三. 火狐浏览器上Index.php的源代码页

Chrome浏览器

当我们在Chrome上接入这个域时,行为是不一样的。我们这次没有被重定向到/ffxpi/index.php,而是重定向到了/javadriveby/index.php。它用于检查机器上的Java运行版本,根据检查到的版本再决定是否重定向到google.com或者下载文件177.21.75.140/456/activex.exe。

图片四. Chorme浏览器上Index.php的源代码页

图片五. Chrome浏览器上Index.php的源代码页

IE11浏览器

在IE浏览其中,你被重定向到了 vincenzo-bardelli[.]com/activex/index.php。查看这个页面,它要求你安装一个插件。这个文件activex.exe位于vincenzo-bardelli[.]com/activex/activex.exe。

图片六. IE浏览器上Index.php的源代码页

该文件activex.exe是3d6a32b20c66f268b03ec6e8521d6bf3的副本。

统计来自驱动的感染

对于每个浏览器,一段额外的代码被添加到了网页的底部,来跟踪和统计浏览恶意网页的人。

图片七. 统计数据的index.php源码

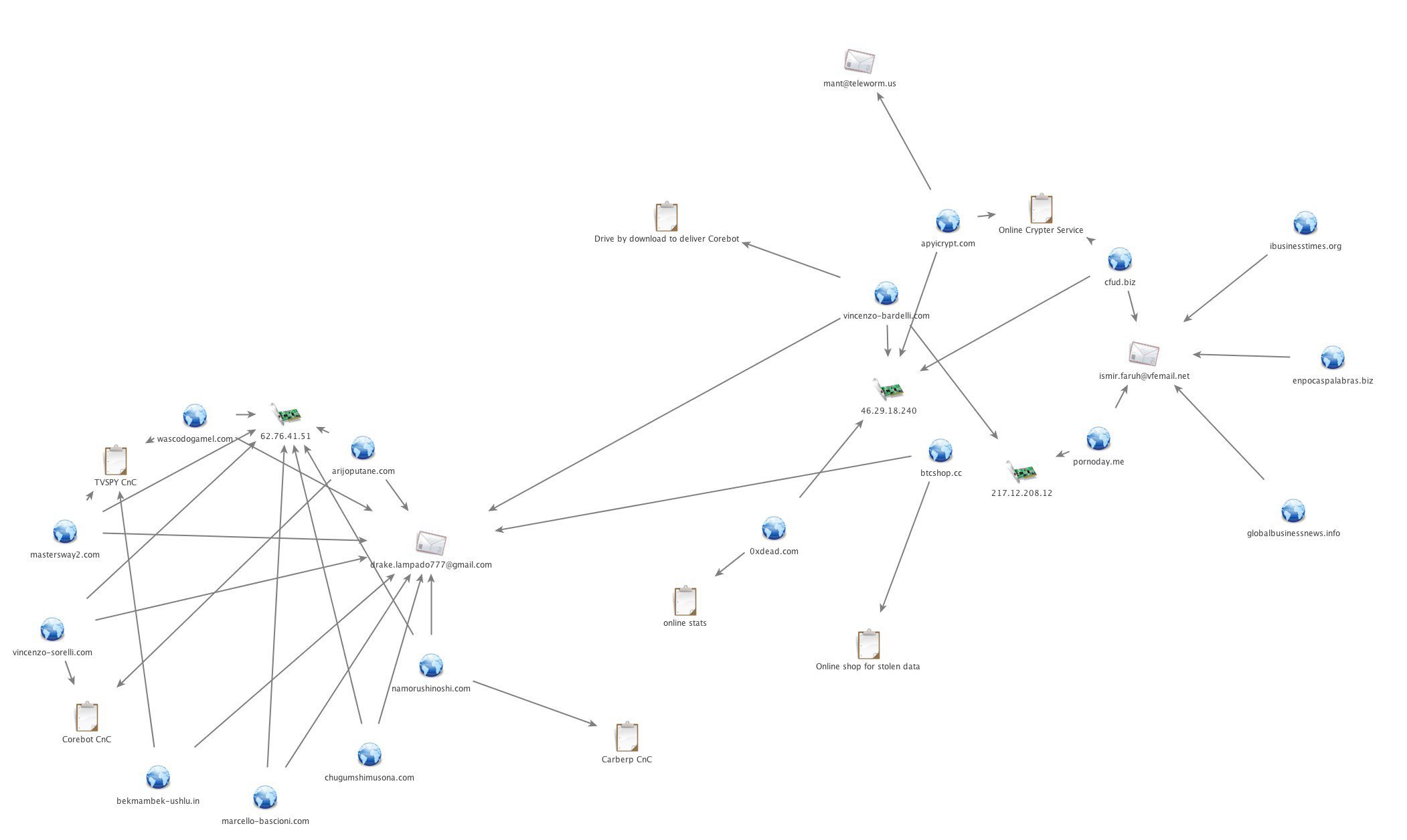

图片八. Maltego图像显示域,IP地址和电子邮箱地址之间的联系

结论

以下所有域都有相同的IP地址是不是一个巧合?

一个通过驱动传递的域

一个出售PIIs和Socks代理的在线商店

一个找到corebot样本的在线crypter服务

我们很难确切的知道到底这些东西是如何相互联系的,但是很明显,我们能看出网络罪犯提供了一些基础设施,运行在线的btcshop[.]cc和crypter服务的人相互认识或者说是属于同一团队。

我们的任务是保护在线用户,在来自CERT荷兰的朋友的帮助下,我们能够将在线商店btcshop[.]cc暂停。

Damballa检测到这种威胁并命名为ThreePaperConvicts。

附录A

2015年9月21日使用3d6a32b20c66f268b03ec6e8521d6bf3生成的域。

mvwjg0knary23je.ddns.net 217.160.165[.]207

pkdejexati0o4yje.ddns.net

o4oxqhwfy678y8o.ddns.net

e6a6mjqpapulcfm.ddns.net

3narsbobmjm2oho278opyts.ddns.net

3duboxe0mr3hef7nkxuj3jq.ddns.net

ihifg8u6etwpc0ktorc.ddns.net

q4ydijevkvalgrm4o4a.ddns.net

ypipclqtwtuvkxy.ddns.net

3jkd5papcfibqjwhipy.ddns.net

16qvklkb3b58sfix54kf5lq.ddns.net

qd3vkb38ydk814y0kbg.ddns.net

kdqjqd5ni0inct1fo2ub38w.ddns.net

ex5nah7ponkfq67.ddns.net

m83t7fi27b3ji0qrcxa.ddns.net

klqvut5puxo6wral1xo.ddns.net

wx3nmvo0o03x7pe.ddns.net

q0yfy052w2ihkjox1nsp5n3.ddns.net

yvgxmrurslexuty.ddns.net

ehsni4523ro414k.ddns.net

etsnmxe2gn3hwdq.ddns.net

3tax5vmj3bep18uh5xmr5p5.ddns.net

yt1ng6583vk8av5rwfy.ddns.net

oxy0qt16mfsfm23fgvo.ddns.net

i8y45hqpcxud7pk2qhq.ddns.net

ine2gxw4q4klmju.ddns.net

o8s8i0qt74mjwbi.ddns.net

qtidg8khe4mrwr567na.ddns.net

1rot1ro05p5pc654ktuj74i.ddns.net

wfe23x16e4khat5vgxo0s8s.ddns.net

1vyrexifwt5rqpwvepm.ddns.net

aj18k8kjobwxm6g.ddns.net

qh5datox3r76u8wjqnk.ddns.net

aryfk0e2cpmrynoj1n7b3r5.ddns.net

w6ujkjax343r1t3lq4o.ddns.net

1x1te0o878iponovyja8m87.ddns.net

50cr587t3fur5xy6yvw4kxg.ddns.net

wlytono6mjedgl1ro41pcj7.ddns.net

eb12yjkt58i07ninkt1.ddns.net

qvc8185616g2ivgf54a.ddns.net

70mdqloho0gjmxo6oxih1tg.ddns.net

ub70705hu0enined52s.ddns.net

ap5todifwjspqp78kxs0e8k.ddns.net

srg8sfw2afit1tw.ddns.net

ytq0olsbahc8ujwhuhs6m0a.ddns.net

k2aninsrc0mtqj3.ddns.net

e4w6irqxcj5p78c.ddns.net

e6eti6i4u2wfq83r1nq.ddns.net

qfwd7x38abyje0mrormjyd5.ddns.net

i6shm0u0o2yhopu8ip1d5f3.ddns.net

文章原文链接:https://www.anquanke.com/post/id/82703