木马诞生背景

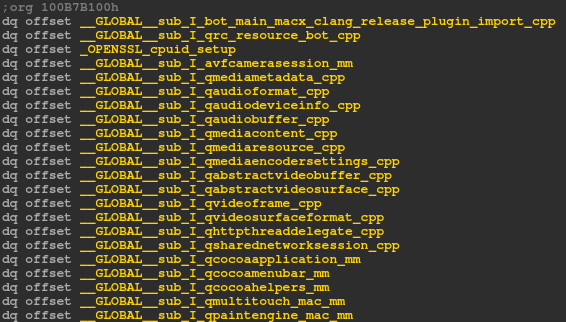

今年1月,我们发现了很多针对Linux、Windows等当下热门操作系统的跨平台恶意木马程式。随后,该恶意木马家族中又加入了一位新成员,即:针对OS X Mokes.A操作系统的后门木马程式。OS X Mokes.A操作系统是用C++语言所编写的,其中用到了Qt应用程序开发框架(Qt:一个由奇趣科技公司开发的跨平台C++图形用户界面应用程序开发框架);同时,它还能够实现与OpenSSL之间的静态链接。OSX.Mokes.a后门木马的大小约为14MB。接下来,我将为读者详细介绍此后门木马的相关情况。

木马情况简介

(1)据我们调查发现,Backdoor.OSX.Mokes.a木马是一个跨平台式恶意木马程序,能够影响Linux、Windows、以及Mac OS X在内的多个当下热门操作系统。此前,我们已经分析了此木马对Linux和Windows系统造成的影响,并在一篇博文中详细介绍了相关情况。读者若想了解相关内容,可自行阅读该篇文章。(文章地址:https://securelist.com/blog/research/73503/from-linux-to-windows-new-family-of-cross-platform-desktop-backdoors-discovered/);

(2)黑客利用这种类型的恶意木马,能够窃取受害用户PC中存储的文件信息,包括:屏幕截图、视频音频文件、办公文档以及用户的按键记录等;

(3)该木马还能在被感染的PC中执行任意的二进制指令;

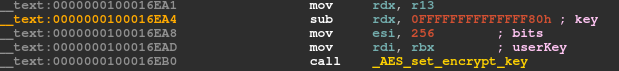

(4)为了能够实现安全通信,黑客在对数据进行加密时,使用了强有力的AES-256-CBC加密算法。

木马文件名为:“Unpacked”

当我们在OSX.Mokes.A系统中找到这一木马文件时,它所标识的文件名为“Unpacked”,与之前在Linux系统中发现的不一样(该木马在Linux中的文件名为:packed)。因此,我们断定,这应该是OS X系统中存在的一种特殊情况。

初始设置

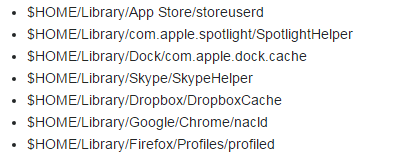

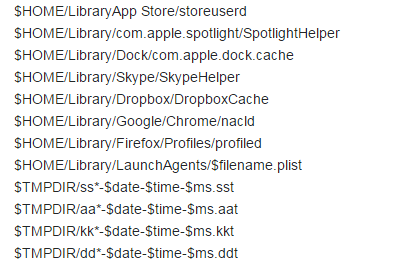

当系统第一次执行该木马文件时,木马会自动进行复制粘贴,并按照如下的地址顺序,找到第一个能够获取的地址,之后将文件保存于其中。

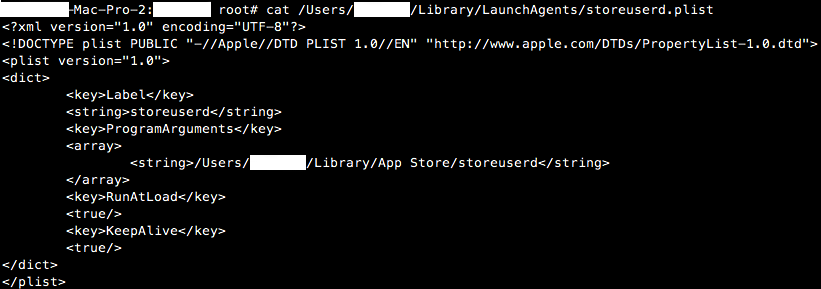

在找到了相应的物理地址空间后,该木马还会在其中创建一个plist文件,用于标识文件在系统中的存储位置。

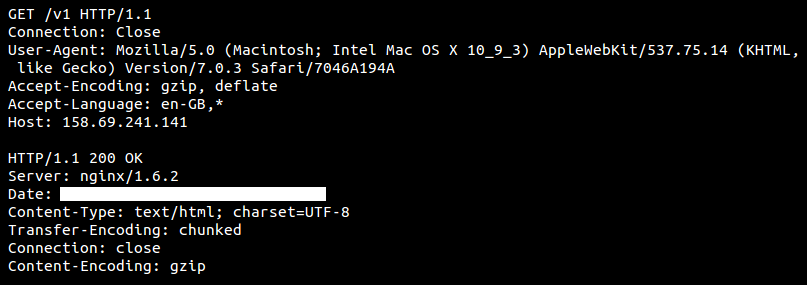

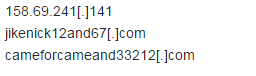

此后,木马会利用编号为80的网络端口,通过向C&C服务器发送HTTP或TCP请求的方式,建立与C&C服务器之间的连接。

系统对用户发送的字符串采用的是硬编码的编译方式。服务器在回应这一名为“heartbeat”请求时,会向客户端发送一个长度为208字节的“text/html”文本。在收到这一文本后,木马会通过TCP 443网络端口,与服务器建立一个加密连接。该加密连接所采用的加密算法正是AES-256-CBC。

木马实现的功能

在完成了以上的初始设置之后,接下来就是设置该木马应实现的功能。

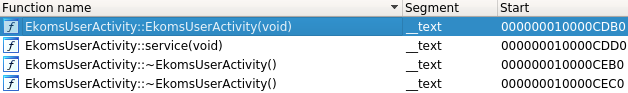

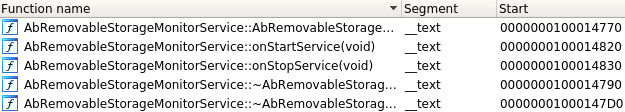

功能名称如下所示:

(1)窃取音频文件:

(2)监控系统移动存储服务:

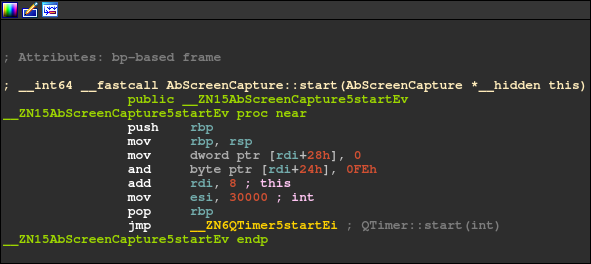

(3)截取屏幕显示信息(每30秒进行一次)

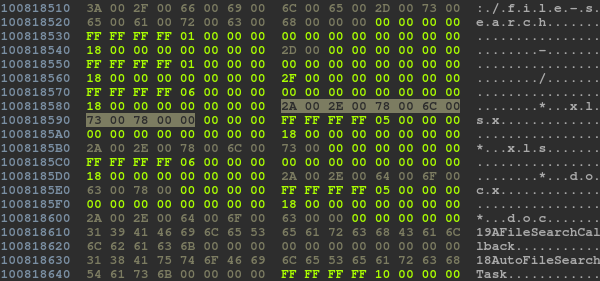

(4)扫描文件系统中存储的xls、xlsx、doc、docx等格式的办公文档

此外,攻击者通过控制C&C服务器,可自行定义系统中的File Fitter文件筛选工具,进而能够加强对于文件系统的监控;同时,也便于在被感染的系统中执行任意的二进制指令。

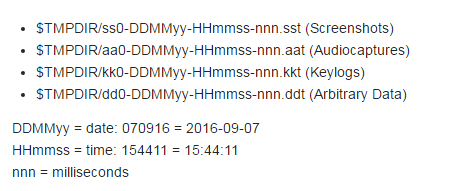

与在其他操作系统中出现的情况类似,当该木马发现在OSX.Mokes.A系统中,无法建立与C&C服务器的连接时,它便会立即创建如下的一些临时文件,用于保存窃取到的信息。

如果在文件编译过程中,未定义环境变量$TMPDIR,那么该木马就会采用“/tmp/”变量来标识存储地址。【点我查看】

来自木马作者的提示:近期,OSX.Mokes.a后门木马的作者再一次向外界公布了关于此木马的相关源文件,这些文件对于分析该木马,具有一定的参考价值。

相关检测信息:我们将该后门木马定义为了:HEUR:Backdoor.OSX.Mokes.a。

相关的事件响应信息(IOCs)

(1)Hash参数:

664e0a048f61a76145b55d1f1a5714606953d69edccec5228017eb546049dc8c

(2)文件信息:

(3)主机信息:

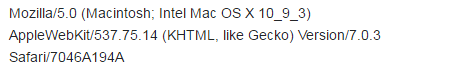

(4)用户代理:

文章原文链接:https://www.anquanke.com/post/id/84528