研究人员在消除钓鱼攻击工具包方面取得巨大进展,中断了一个据称每年超过30000000美元的大型勒索活动。

根据今天公布的一份报告,在夏季,思科的塔洛斯安全情报研究组专家对开发工具包做了深入研究,有效的阻止了开发套件的百分之50的钓鱼活动。

在市场上如果不是最复杂的漏洞利用工具包,钓鱼者已被证明是其中一个。在过去的一年里,被发现的恶意软件,如TeslaCrypt, AlphaCrypt, CryptoWall多次迭代,结合最新的Adobe和IE的漏洞,甚至使用新的方法来避免检测和阻断。

根据2015七月的一份钓鱼者调查数据,Talos的研究人员能够推断出很多的钓鱼者使用的位于属于Limestone网络(一个总部设在达拉斯的托管服务)上的服务器。

即使两一起工作把这些服务器脱机,Limestone也能向Talos提供与被用来进行恶意活动的服务器磁盘映像。通过对Limestone所提供的进行研究,研究人员想到了一个更好的主意,这个主意是关于活动范围和活动规模的,即,攻击者如何能够让恶意软件赚钱。

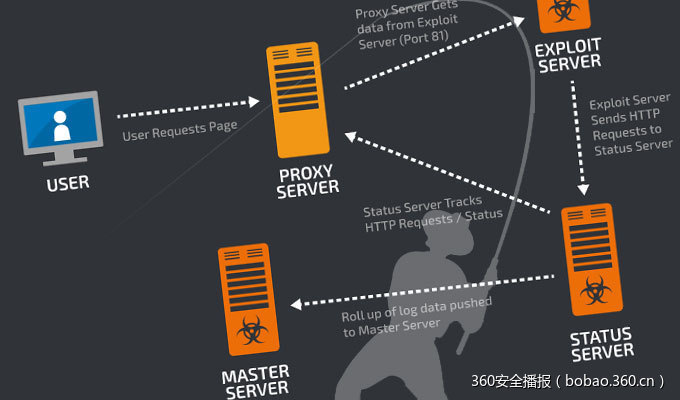

依赖于一个代理服务器的设置,在其中一个漏洞利用服务器进行传达命令,告诉多个代理服务器做什么,使攻击者能够枢纽和改变的恶意软件和阻止攻击者获取。在这种情况下,Talos观察到一个服务器超过30天连接到其他147个代理服务器混淆恶意流量。

Talos所观察到的这个方法,垂钓者最终有百分之40的用户被成功钓鱼。一个月内,整个过程中,每147个服务器成功钓鱼3600个用户,或529000个系统。如果大约百分之三的用户付了赎金,TALOS所监测的这个攻击者一个月可以入手3000000美元,或34000000美元一年。如果Talos 和Limestone没有采取行动,研究人员预测,邪恶的钓鱼者可以赚每年6000万美元。

Dan Hubbard,OpenDNS(最近被思科收购)的CTO,他指出,烟雾和镜向代理/服务器技术仍处于发展阶段,但它可以仍可以有效,直到服务器被拆除。

“我们看到罪犯建立这些复杂的代理网络,正因为这样他们可以进行线性扩展,就像一个CDN或实际的Web服务。不仅可以有这些代理被关闭,却不影响服务,而且它允许其混淆他们的真正的基础设施,”哈伯德在OpenDNS的博客上陈述到,“虽然你可能认为这就是命令和控制服务器,实际上它不是。它只是一个在代理服务器和真正的命令和控制服务器之间的中介。”

根据OpenDNS,其在图表上打破了活动的数量,该活动用15000个独特的网站传播钓鱼,百分之60的被钓鱼者交付金钱,这场钓鱼活动的的受害者要么是受害于CryptoWall 3.0 要么是 TeslaCrypt 2.0。

用户运行旧的,Adobe Flash和Internet Explorer未打补丁的版本是钓鱼者最普遍的攻击目标,尤其是那些经常浏览成人网站和讣闻网站的用户。TALOS认为采用讣闻网站进行钓鱼,是为了针对老年人进行攻击,老年人较为传统,他们可能更倾向于使用IE未打的补丁版本,这使得他们更易于被勒索。

网络钓鱼者,于2013年最早在互联网发现,已经设法在过去的12个月里真正的提升实力。

在三月份,这个工具链开始使用一种称为域名跟踪的技术,在攻击者使用偷来的域名注册证书创建列表的子域,将受害者重定向到攻击地点,或是将服务器作为主机恶意的负载。

开发工具包于3月份添加了CryptoWall 3.0,2015年其多次添加新的Flash漏洞的进行扩充其军火库——其中包括在一月,三月,和七月(Hacking Team遭到攻击内部资料泄漏后)。

Talos 的研究人员于星期二表示:“这对新兴的黑客产业经济——勒索或将偷来的IP,信用卡信息和个人可识别信息(PII)在黑市上出售,来说是一个重大的打击,黑客交易每年大约有数亿美元。”

文章原文链接:https://www.anquanke.com/post/id/82695