一、写在前面的话

根据国外媒体的最新报道,McAfee和卡巴斯基实验室发布了两款免费的解密工具。如果用户感染了WildFire(野火)勒索软件,用户就可以免费使用这两个解密工具来恢复被加密的文件了。

目前,用户可以访问NoMoreRansom网站来下载这两款解密工具。

-Intel-Security McAfee:[点我下载]

-卡巴斯基实验室:[ 点我下载]

注:NoMoreRansom网站是由卡巴斯基实验室、Intel-Security McAfee、荷兰警方、以及欧洲刑警组织的欧洲网络犯罪中心联合创办的。

二、关于WildFire勒索软件的那些事儿

安全研究专家于2016年4月中旬检测到了WildFire勒索软件,当时这款勒索软件的名字为“GNL”,随后更名为了“Zyklon”。直到五月底,这款勒索软件正式改名为“WildFire”,并一直沿用至今。

在今年六月至七月底这段时间里,WildFire的开发者开始通过大规模发送垃圾邮件的方式来传播这款勒索软件,其中大部分的感染用户均位于荷兰境内。

MalwareHunterTeam的安全研究专家在接受Softpedia的采访时表示,Wildfire勒索软件的恶意攻击活动一直持续到了八月份。根据Softpedia从MalwareHunterTeam那里获取到的数据来看,我们推测这款新型恶意软件变种背后的开发者应该为俄罗斯黑客。

在其早期版本中,这款勒索软件当时的名字还是“Zyklon”。攻击者使用了形为“nlmail22”的活动ID,即“Netherlands mail [number]”,这个活动ID很可能是攻击者用来追踪不同的垃圾邮件活动所用的。在WildFire勒索软件中,攻击者还使用了不同的活动ID来标识被感染的用户。在最新版本的WildFire勒索软件样本中,这个活动ID变成了“email_spread_w27”,其中“w27”可能表示的是一种自增的标识符,即“WildFire 27th”。

三、Kelihos僵尸网络正在帮助传播WildFire勒索软件

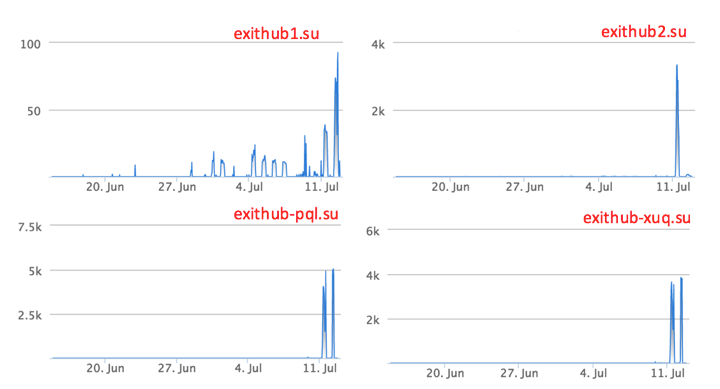

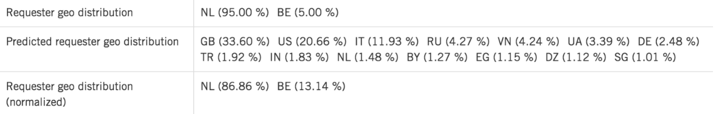

分析结果显示,Kelihos僵尸网络很有可能正在帮助攻击者传播这一勒索软件。数据显示,当受害者的主机感染了WildFire之后,它便会不断尝试与exithub1.su,exithub2.su,exithub-pql.su和exithub-xuq.su这四个域名进行通信。下图显示的就是这些域名所接收到的请求数量:

其中绝大多数的感染报告均来自于荷兰用户。如果我们查看一下向这些域名发送请求的来源,我们就会发现其中有95%的请求都来自于荷兰。

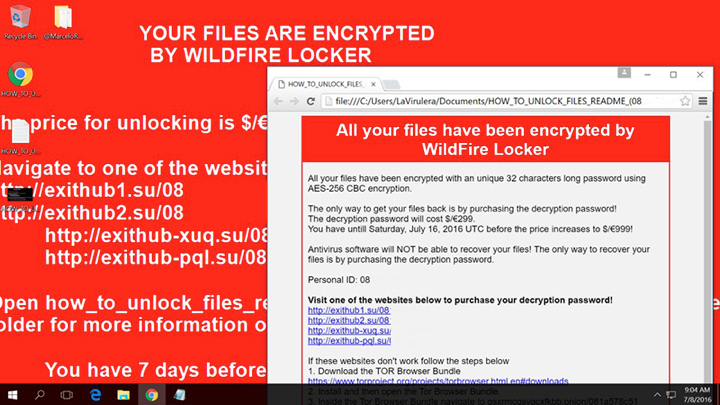

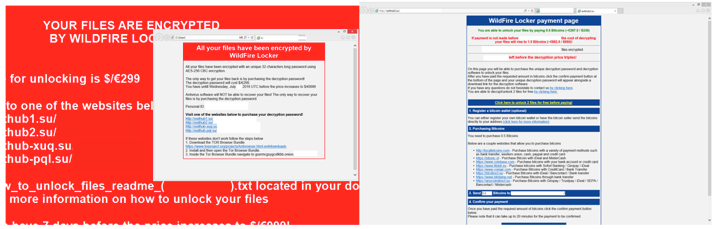

四、别担心,WildFire会告诉你如何去支付赎金的

当用户的计算机感染了WildFire之后,它便会加密系统中的所有文件。随后,这款勒索软件会利用一个典型的“勒索软件通知页面”来通知用户。在这里有一个比较有意思的地方,该勒索软件的支付页面竟然同时采用了互联网和Tor网络来托管。通常情况下,恶意攻击者只会利用Tor来保持其匿名性,但是现在居然出现了这种情况。所以我们认为,要么是这个攻击者对托管该页面的系统太过自信了,要么就是“TA”根本不在乎匿名不匿名的问题。

五、荷兰警方已经收缴了WildFire勒索软件的C&C服务器

安全研究专家称,这款恶意软件在当初被发现的时候,外界普遍认为这一勒索软件是无法被解密的,因为它采用了非常健壮的加密机制。现在我们之所以能够获取到这两款解密工具,是因为当初WildFire的开发者决定注册荷兰域名,并使用荷兰境内的服务器来托管这一勒索软件。他们的这个决定很明显是一个错误的决定,这也就给予了安全研究专家们调查和分析这款勒索软件的机会。

卡巴斯基实验室的Jornt van der Wiel表示:“在这个案例中,我们与警方展开了密切的合作,我们目前已经收集到了大量十分有价值的数据。”利用这些数据,安全研究专家们成功开发出了两款免费的WildFire解密程序。除此之外,由于警方已经收缴了WildFire勒索软件的C&C服务器,安全研究人员就可以从中提取出服务器的统计数据。安全研究人员在对这些数据进行了分析之后发现,在过去的三十一天内,WildFire勒索软件总共感染了5309台计算机,其中有236名用户支付了数据赎金。WildFire的作者总共获益136个比特币,价值约为79000美金。

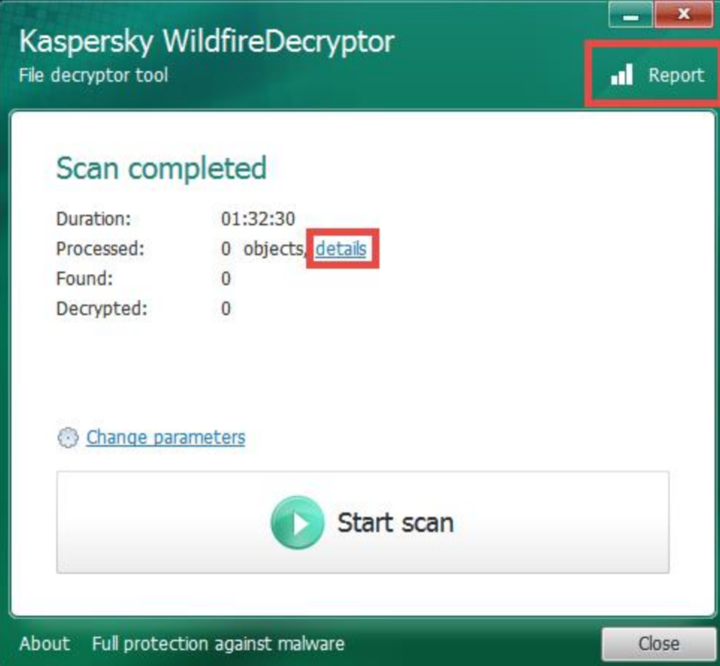

下图是卡巴斯基实验室所发布的解密工具,而McAfee发布的解密程序是一款命令行工具,对于非计算机科班出身的用户而言,可能就有些太过高端了。

六、解密工具的使用教程

(重要!)注意事项:请确保你已经彻底清除了系统中感染的WildFire勒索软件,否则在你将文件解密之后,它还是会重新锁定你的系统并加密你的文件。目前,大多数知名的反病毒软件都可以帮助你清除这款勒索软件,所以我们在此就不再进行赘述了。

(一)、卡巴斯基WildFire解密工具的使用教程-[ 工具下载]

1.使用类似7zip的解压工具打开并解压下载得到的WildfireDecryptor.zip文档。

2.双击鼠标左键,点击运行WildfireDecryptor.exe。

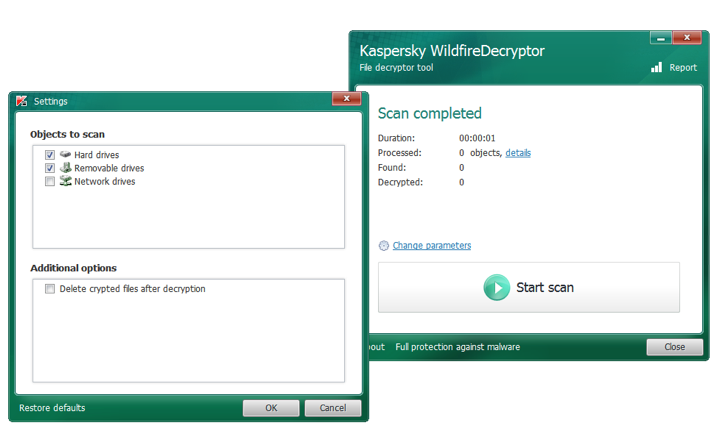

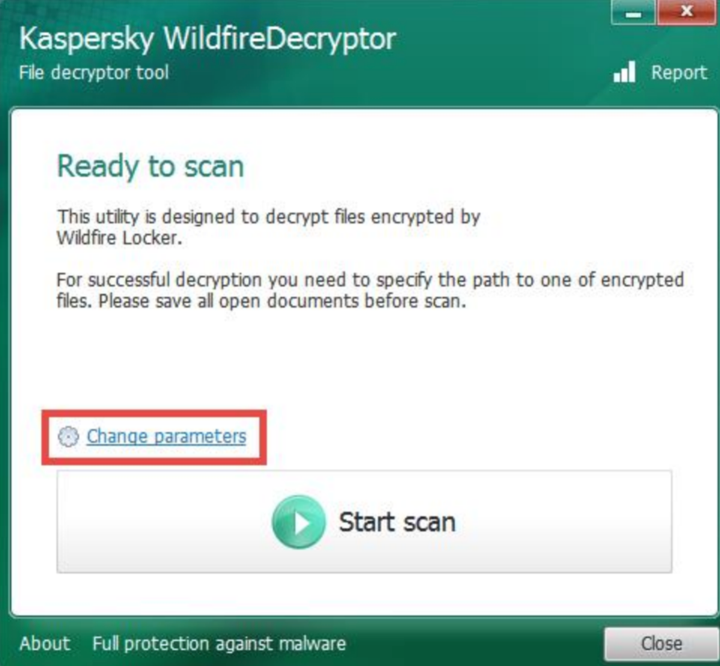

3.在Kaspersky Wildfire Decryptor解密工具的窗口中,选择一个需要进行扫描的文件夹:点击“Change parameters”(修改参数)按钮。

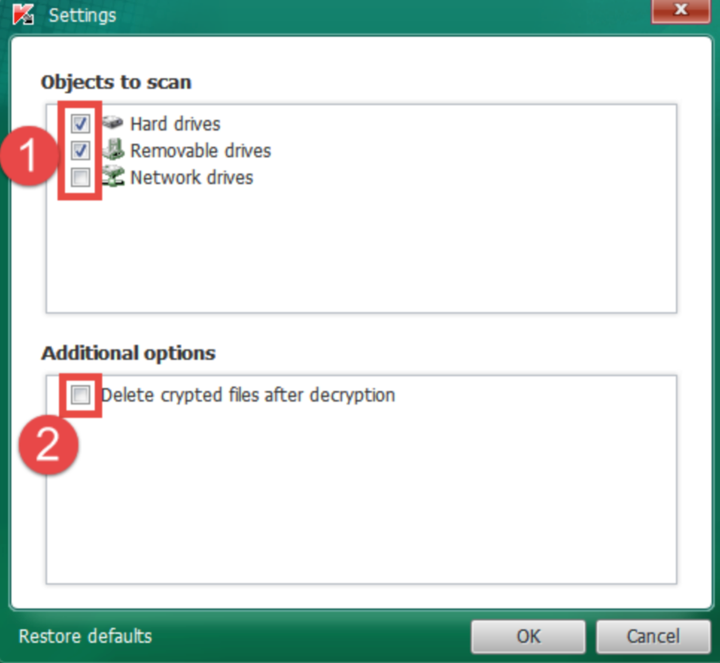

4.在“Settings”(设置)窗口中你可以看到“Objects to Scan”(扫描对象)标签,在下方选择需要扫描的磁盘驱动器。如果你需要在解密成功之后删除被加密的文件,你可以在“Additional options”(其他选项)中进行勾选。

5.设置完成之后,别忘了点击“OK”按钮。

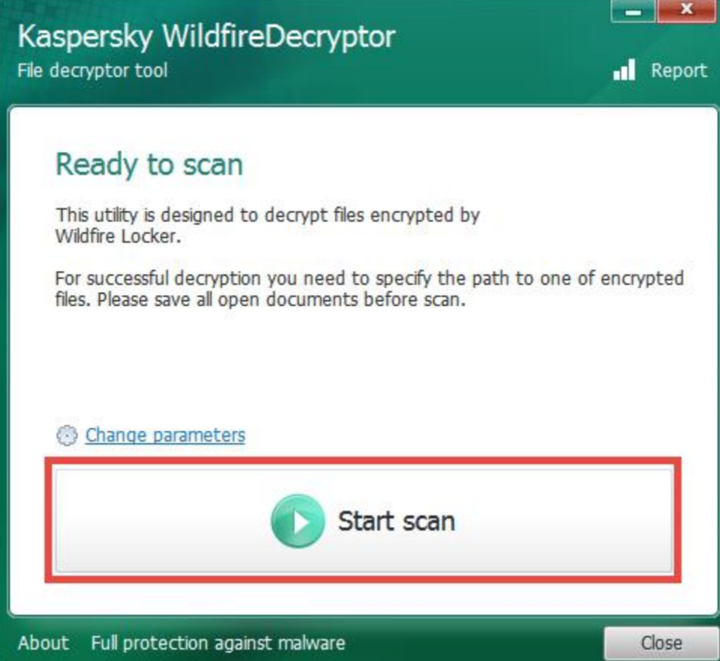

6. 在Kaspersky Wildfire Decryptor解密工具的主窗口中,点击“Start scan”(开始扫描)按钮。

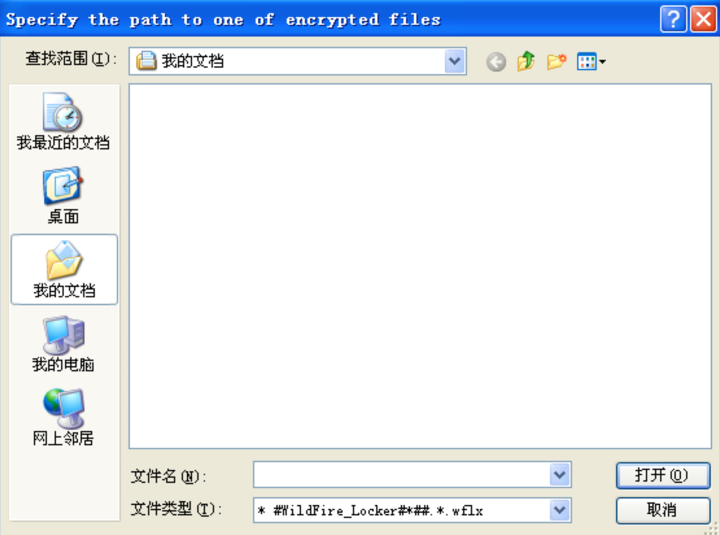

7.在“Specify the path to one of encrypted files”窗口中选择一个需要解密的文件,然后点击“Open”(打开)按钮。

8.扫描完成之后,你可以点击“details”选项来查看扫描任务的详细信息。

9.如果需要查看执行任务的历史记录,可以点击程序主窗口右上角的“Report”(报告)按钮来查看。

(二)、Intel-Security McAfee WildFire解密工具的使用教程-[工具下载]

这款由McAfee开发的WildFire解密程序是一个命令行工具,我们同样可以使用这款工具来恢复那些被WildFire勒索软件家族所加密的文件。

使用命令如下:

—————

-e : — extractid [File Path](提取出用户ID)

-f : — file [File Path](设置需要解密的文件路径)

-h : — help(在控制台中输出工具的帮助信息)

-p : — password [Password File Path](设置用于解密的密码文件)

-u : –userid [User ID](设置用户ID,通过用户ID来定位解密密钥)

使用指导:

—————

在使用这个工具之前,你必须获取到勒索软件样本所生成的用户ID。用户ID是一个由字母和数字组成的字符串(长度为10个字符),你可以在勒索软件显示给用户的警告信息中找到这部分信息。大多数情况下,这部分数据存储在一个文本文件中,该文件默认会存放在被感染主机的桌面上(例如“HOW_TO_UNLOCK_FILES_README_(2a321bd202).txt”)。当然了,你也可以通过工具提供的“提取命令”来自动提取出用户ID。命令如下所示:

>wildfiredecrypt.exe –e HOW_TO_UNLOCK_FILES_README_(2a321bd202).txt

1.将用户ID作为输入数据,运行下列命令:

>wildfiredecrypt.exe -u 2a321bd202

运行之后,你将能够在控制台中看到一个URL输出数据。复制这个URL,将其拷贝到浏览器中,然后下载相关的文本文件。如果浏览器显示的是类似“404 file not found”或者“[Error]Cannot find file”这样的错误提示,那么就说明工具没有找到用于解密文件的私钥。

在我们的示例中,你已经下载好了私钥文件(2a321bd202.txt)。现在,你就可以运行另一个命令来解密文件了。我们假设你需要解密的文件是:

“2016 Taxes #WildFire_Locker#3615a1##.pdf.wflx"

2.运行下列命令,将你的私钥文件和需要解密的文件作为命令参数:

>wildfiredecrypt.exe -p 2a321bd202.txt -f “2016 Taxes #WildFire_Locker#3615a1##.pdf.wflx”

解密工具将会尝试恢复出文件的内容和原始文件名。如果文件解密成功,解密工具将会把恢复出的文件保存在相同的文件夹内。

文章原文链接:https://www.anquanke.com/post/id/84448