黑客,政府机构,以及各种恶意软件每时每刻都在收集我们的数据信息,实际上,我们通过计算机以及智能手机等联网设备来传输数据是非常不安全的。

你可能会认为你自己非常的安全,但无论你自己是怎样认为的,恶意的攻击事件总是会发生的。因为只要有正确的工具和过人的天赋,你计算机的大门永远都是敞开的。

很多人会问,如何在上网的过程中保证自己的安全呢?答案就是。。。你必须了解网络攻击,你还需要有一些小聪明,当然啦,你必须得有一个安全的操作系统。

哪一款操作系统才是最安全的呢?

在这个领域内,几乎每一款现代操作系统都会按照某种安全标准来进行设计和开发,但是请你相信我,这些操作系统都不是真正意义上的安全操作系统。

如果你对信息安全以及网络攻击非常感兴趣,那么你应该听说过很多以信息安全为核心的操作系统了,比如说Tails,Whonix以及Kali Linux。

所有的这些操作系统,包括Windows,Linux,BSD,甚至OS X,都是基于单内核架构的,这也就意味着,你只需要成功地利用内核中的一个漏洞,你就可以攻击整个计算机系统了。

所以,一个足够安全的操作系统就显得至关重要了,因为这个系统可以将所有的用户活动与系统的关键组件隔离开来。

包括Qubes操作系统在内,都是通过“隔离”来实现安全功能的。

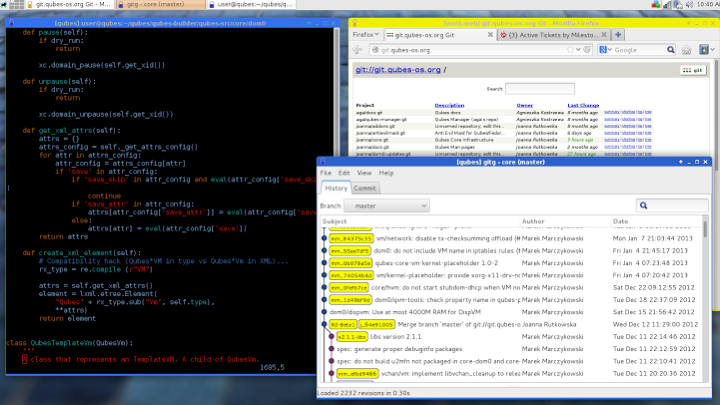

Qubes操作系统是一个基于Linux的开源操作系统,该系统专为个人计算机而设计,它的主要特性就是安全。

Qubes充分利用了虚拟化技术(基于安全虚拟机Xen),所有用户应用程序都运行在AppVM(基于Linux的轻量级虚拟机)中,彼此隔离。而且在特权域 (dom0) 中没有任何联网代码。许多系统级组件放在沙盒中,以避免互相影响。此类操作系统在设计时,遵循的准则是“通过隔离来实现安全”(Security by Isolation),并且将数据的安全性放在了第一位。Qubes系统主要的工作就是隔离不同的虚拟机。

所以,如果你遭受了恶意的网络攻击,千万不要让攻击者控制你的整个计算机系统。

上周,Invisible Things项目的团队发布了Qubes 3.0正式版(Version 3),该版本的操作系统是基于Debian Linux的,并且引入了HAL以及Xen4.4。

人们通常会将Qubes误认为是一种Linux的发行版,实际上,它应该算是Xen的发行版。

Xen 是一个开放源代码虚拟机监视器,也是一种基于X86架构、发展最快、性能最稳定、占用资源最少的开源虚拟化技术。

Xen可以在一套物理硬件上安全的执行多个虚拟机,与 Linux 是一个完美的开源组合。它特别适用于服务器应用整合,可有效节省运营成本,提高设备利用率,最大化利用数据中心的IT基础架构。

在Xen环境中,主要有两个组成部分。一个是虚拟机监控器(VMM),也叫hypervisor。Hypervisor层在硬件与虚拟机之间,是必须最先载入到硬件的第一层。Hypervisor载入后,就可以部署虚拟机了。在Xen中,虚拟机叫做“domain”。在这些虚拟机中,其中一个扮演着很重要的角色,就是domain0,具有很高的特权。通常,在任何虚拟机之前安装的操作系统才有这种特权。

‘dom0’,即Domain Zero,它是Xen Hypervisor的控制域,它能够直接访问系统的硬件设备。Domain0要负责一些专门的工作。由于hypervisor中不包含任何与硬件对话的驱动,也没有与管理员对话的接口,这些驱动就由domain0来提供了。通过domain0,管理员可以利用一些Xen工具来创建其它虚拟机(Xen术语叫domainU)。这些domainU也叫无特权domain。这是因为在基于i386的CPU架构中,它们绝不会享有最高优先级,只有domain0才可以。

同样的,Xen Hypervisor可以处理所有虚拟机中的内存管理和CPU计划任务。

Qubes操作系统的运行机制与Xen有些类似:

-在统一屏幕中,操作系统允许每一个单独的系统组件在其自己的窗口环境中运行。

-同样的,你也可以查看并使用每一个活动的“窗口”,这与Linux操作系统允许你在一个桌面屏幕上打开很多窗口的道理是一样的。

通过使用Xen Hypervisor,Qubes操作系统可以极大地提升一个操作系统的安全性,对于一名攻击者而言,如果他想要入侵目标主机,并且控制整个目标系统,那么他就必须得破坏hypervisor,而这一操作的难度是非常大的。

Joanna Rutkowska是“Invisible Things”实验室的CEO,同时也是该实验室的创始人,他解释称:“这个操作系统会让你感觉你在使用一个多用户的VMware服务器。”

Qubes支持Whonix(匿名的操作系统)

除此之外,它还只是所有的操作系统环境,比如说:

-微软的Windows操作系统

-Linux发行版

-Whonix

Whonix是另一款基于Linux(Debian)的安全操作系统;它可以在用户访问互联网的同时,保证用户的隐私和数据安全,并且还可以保证用户的匿名性。

在这款操作系统中,用户只能使用Tor网络来进行通信,并且允许Qubes用户通过一个更加安全的匿名虚拟机来进行网络连接。

“Invisible Things”项目的研究人员在发布了Qubes 3.0之后,便将他们的注意力集中在了下一版本的操作系统之上,而且他们计划在十月底发布该操作系统下一版本的正式版。

这一切听起来是不是很棒?

如果你想要了解更多的信息,请点击查看:这个以安全为核心的Linux内核真的是安全的吗?

下一版本:Qubes 3.1

除此之外,该项目的研究人员还给出了Qubes 3.1的新功能,这些功能如下:

-支持UEFI

-提供Live USB版

-管理/预配置栈:这个功能将会成为Qubes 3.1的一个杀手锏。

为什么我们需要Qubes呢?

答案就是:“安全隔离“(Security Isolation)。

Qubes操作系统可以让你每一天的数字化行为以虚拟化的形式分别单独运行。通过虚拟化的形式来保证数据的安全性,并且系统会让每一个活动和操作都在独立的一个虚拟机环境中运行。

为什么是“安全隔离”呢?

答案就是:当用户处于单一物理设备的条件下,不同实体(虚拟机)的各种操作都是在同时进行的,因此,当某一虚拟机在遭受到了网络攻击之后,这种机制就可以保证受到攻击的虚拟机不会对主机以及其他的虚拟机造成影响,并通过这样的方式来保证设备的安全性。

你也可以通过这种系统设计架构来保护你自己的数据安全,如果你不嫌麻烦,愿意多做一些比较繁琐的工作来搭建这么一个安全的系统环境,那么Qubes操作系统对你来说就再合适不过了。

文章原文链接:https://www.anquanke.com/post/id/82670