在不少电影中,反派通过在汽车上放了一个神秘的黑盒子,便获取了车辆的控制权,从而利用远程操控杀人于无形之中。而在今天举行的中国互联网安全大会上,参加汽车破解大赛的4个黑客团队正通过接入CAN总线和OBD接口,来重现电影中的这一经典情节。

大家不要误会,这辆车肯定不是比亚迪秦。

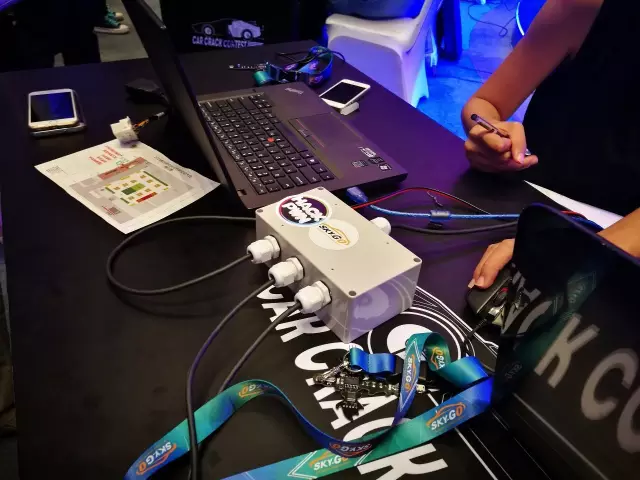

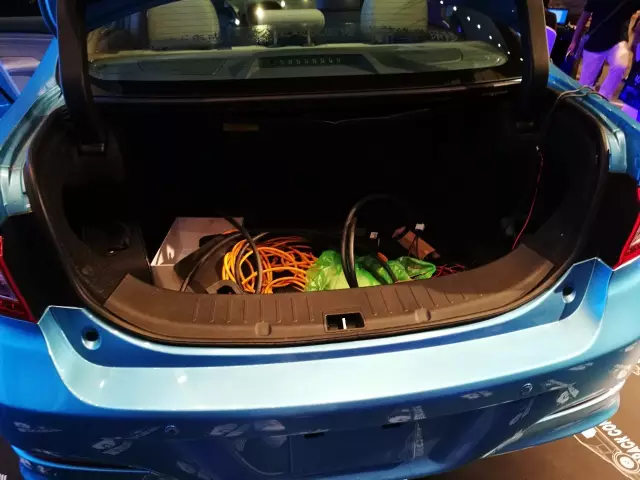

本次汽车破解大赛上,4个黑客团队正在连接一辆被遮挡住Logo以及其他细节的车辆的CAN总线和OBD接口,试图获取车辆的车灯、车门开启警告器、传感器等车身元器件的控制权。主办方360公司为参赛选手提供了两个盒子用于读取车辆CAN总线和OBD接口数据,正是通过这两个元器件,参赛选手们可以复制开关车门、大灯时总线与OBD接口发出的信号,反向对车辆系统进行操纵。

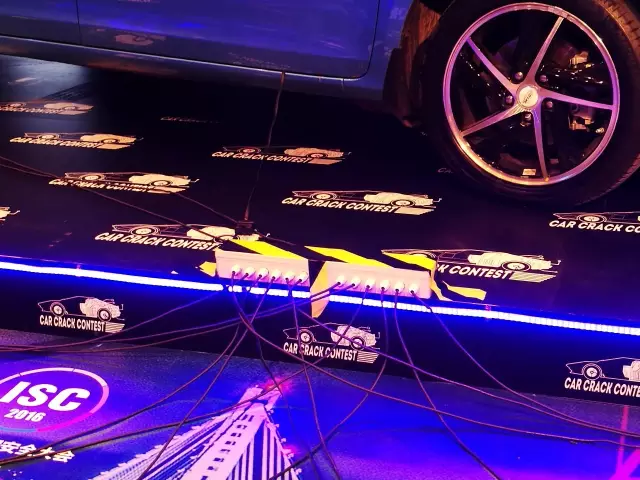

连接了CAN总线和OBD接口的数据线,正通过分线器分别传输到4个团队手中。

显然,在比赛开始的初期,各队选手还需要对这辆车的系统进行更多熟悉。笔者注意到,主办方的工作人员需要不断地开关车门、大灯让选手记录车辆数据。根据比赛规则,对同一功能破解速度更快的团队,能够获得更高的分数。但这显然并不容易,一个团队就搞错了左右大灯的方向,被现场裁判判定不能得分。

正在连接CAN总线的汽车

团队正在进行紧张的破解工作

四个队的分数交替上升

虽然这辆汽车的车灯、车门开启警告器、传感器等元器件在4个队伍的努力下被陆续破解,但在笔者看来,对于我们普通人来说这种情况危险性并不算大。首先,对车辆总线的入侵需要黑客对车辆进行接触,并安装相应的总线破解硬件,存在一定技术门槛,在现实中较容易被车主发现。其次,目前生产的车辆对总线安全上拥有较强的网关限制,如果黑客尝试对其进行非法操作,会直接被网关拒绝。也就是说,电影上黑客通过在车身上安装硬件实现对油门刹车等涉及车辆操纵的元器件进行破解的情况很难出现。

360车联网攻防实验室负责人刘健皓对记者表示,今天进行的黑客大赛更多是一种“游戏”,以吸引更多极客关注到车联网安全问题上来。他透露,不光是现场的这辆轿车,任何品牌车型被拿到现场,都可以由技术人员通过接入汽车总线,进行破解。“但是,对总线进行破解入侵已经不是汽车网络安全的首要关注点。”刘健皓最后说道,“车联网与自动驾驶汽车的安全才是未来汽车安全需要研究的方向。”

毕竟,2014款路虎自由光被破解导致召回的情况,哪个主机厂也不愿意发生在自己头上。

文章原文链接:https://www.anquanke.com/post/id/84400