近日,美国知名网络安全公司FireEye(火眼)发布了一份调查报告。报告中指出:在过去15年的时间里,全球范围内共发现了1500余个工业控制系统(ICS)漏洞;而现在,仍有一些漏洞未得到修复。

近年来,全球各国政府已经将维护国家工业系统网络安全放在了首要地位,因为工业系统的网络安全是整个国家网络安全的基石,具有十分重要的战略地位。同时,近期欧盟通过的NIS(Network Information Service)条例,以及在波兰召开的北约峰会(Warsaw NATO summit)都再一次强调了维护工业系统网络安全的重要性,进一步提高安全级别,防止工业系统遭到黑客攻击。

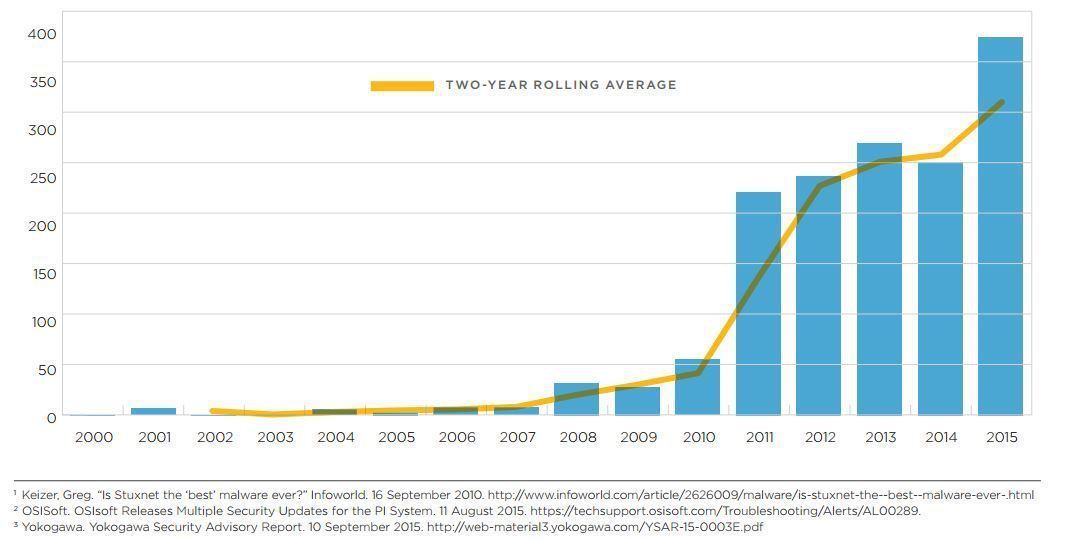

FireEye近期发布了一份名为《Overload:Critical Lessons From 15 Years of ICS Vulnerabilities 》(总结过去15年中,ICS漏洞带来的经验教训)的调查报告。从2000年至今,FireEye公司对123家工业设备制造商出产的工业设备进行了跟踪调查,从中发现了总计1552个能够影响工控设备正常使用的安全漏洞。而2010年,是全球安全专家曝出ICS安全漏洞数量最多的一年。这其中最引人注目无疑就是网络攻击武器—Stuxnet震网病毒了(该病毒又名Stuxnet蠕虫病毒,或超级病毒工厂)。

FireEye公司在报告中指出:2010年,全球范围内总计发现了149个ICS漏洞;2011年,这一数量呈现了爆发式的增长,增幅达到300%。在2012-2014年间,增幅有所放缓,平均每年为5%。而2015年则被相关安全专家称做“ICS史上灾难性的一年”。在这一年中,仅仅两家工业设备制造商就曝出了92个ICS漏洞。这一情况也引起了全球网络安全领域内专家和学者的高度关注。

报告中提到:“自从2010年发现了Stuxnet震网病毒之后,ICS系统网络安全问题就引起了相关安全专家的关注。”在2000年2月到2010年12月的10年时间里,FireEye公司总计发现了149个ICS漏洞。而从2011年到2016年4月,ICS漏洞的数量进一步增长,达到1552个。我们预言:这一增长趋势将会延续下去。”

那么,ICS网络安全的未来将会怎样?

来自FireEye公司的安全专家表示,在接下来的几年时间里,ICS漏洞数量的增长趋势将不会改变。他们预计,漏洞的数量将以平均每年5%的幅度继续增长,而在这期间,也会出现偶然的爆发或衰落。

回顾2013年2月至2016年4月期间出现的801个ICS漏洞,我们不难发现,在受到漏洞影响的设备中,有50%的设备采用了ICS Purdue工业设备设计模型。这种工控系统能够允许操作人员监督、控制设备的工作过程。一旦黑客对此类采用2级控制系统的设备发起攻击,后果不堪设想。原因正是在于,在实施攻击过程中,黑客可以控制设备的操作流程,随意更改设备的初始设置参数,进而可能会产生一些无法预想的严重后果。

“在对这801个漏洞做了进一步的研究之后,FireEye公司的安全人员发现:这其中大多数(58%)的设备都采用的是ICS Purdue 2级工控架构模型。这种模型的主要功能是建立设备与工控中心计算机之间的接口。”我们推断,这是因为相较于1级模型软件来说,2级模型软件更便于监测,同时,研究人员也更为熟悉2级模型软件。然而,这种2级模型软件也是一把双刃剑,攻击者也可以很轻易地就拿到访问权限,进而能够控制设备的操作过程。

这其中有多少个零日漏洞(Zero-Day Vulnerabilities)呢?

根据FireEye公司的调查报告显示,在1552个漏洞中,有33%的漏洞属于零日漏洞。不幸的是,仅仅在2016年的一年时间里,全球就曝出了400个零日漏洞,而其中的100余个漏洞至今仍未得到修复。

“对相关漏洞进行修复,这对很多网络安全公司来说,无疑是一个巨大的挑战。黑客的攻击技术正日趋成熟,因而增加了修复的技术难度。”在我们对这1552个ICS漏洞进行研究之后发现,有516个漏洞(占比为33%)至今仍未得到修复。由于缺乏制造商的补救措施以及未能及时地推出软件安全补丁,使得大多数的ICS设备软件仍旧处在危险之中,这同时也给黑客留下了大量的攻击机会。”

文章原文链接:https://www.anquanke.com/post/id/84361