报告大纲

一、分析概述

二、详细介绍

三、分析方法

四、影响范围

五、分析结果

六、攻击方法

七、事件总结

八、安全建议

九、参考资料

(一)、分析概述

-俄罗斯的APT组织可以利用常见办公套件,Windows操作系统,以及IE浏览器等微软产品中的漏洞(可利用的漏洞数量占比为55%)来对目标用户实施攻击。他们针对广泛使用的产品所设计出的攻击方法能够最大程度地简化黑客组织(由国家资助)的攻击过程。

-目前,包括APT28在内的多个俄罗斯APT组织都会利用微软Office办公套件中的漏洞来进行鱼叉式网络钓鱼攻击。其中,攻击者在钓鱼邮件中附带的恶意附件通常是Excel文件或者是Word文档。

-据了解,APT28与俄罗斯军事情报部门(GRU)有着千丝万缕的关系,他们的漏洞利用工具可以利用二十二个目前已知的漏洞来进行攻击活动。值得注意的是,其中有七个安全漏洞的利用方法目前还没有被公开。

-APT29则与俄罗斯联邦安全局(FSB)关系密切,APT29利用了五个目前已知的安全漏洞,而这五个安全漏洞与APT28所利用的漏洞(22个)完全不同。

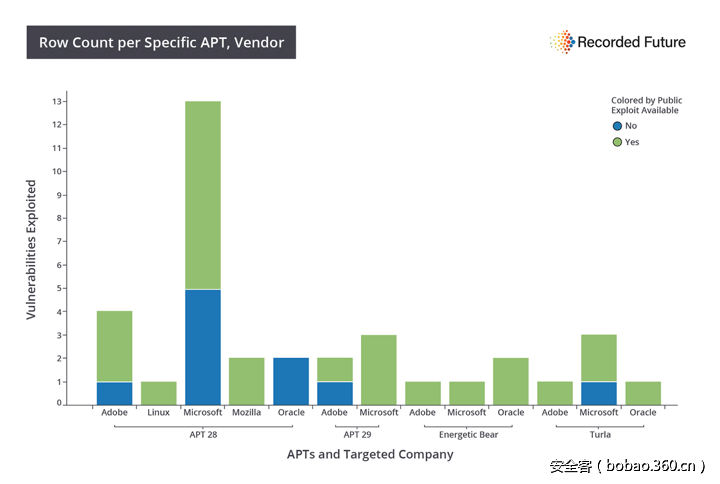

-在俄罗斯APT组织所利用的安全漏洞中,有73%的漏洞其漏洞利用方式被发布到了互联网的“各个角落”,例如Metasploit,Exploit Database,以及GitHub等网站。

-在俄罗斯APT组织可利用的漏洞中,有46%的漏洞是其他网络犯罪组织的漏洞利用工具同样在使用的。

(二)、详细介绍

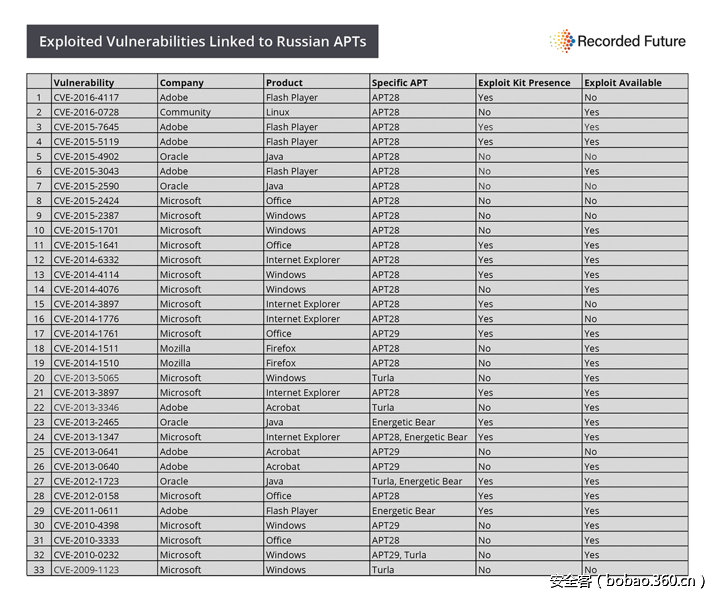

Recorded Future对俄罗斯黑客组织的活动进行了深入分析,并发现目前各大APT黑客组织在窃取信息或者入侵目标网络时所使用的漏洞主要有三十三个。其中有二十七个漏洞与APT28和APT29这两个组织有关。

在2016年美国总统大选期间,美国的民主党全国委员会(DNC)感受到了来自俄罗斯黑客前所未有的强大冲击力。俄罗斯黑客声称对民主党全国委员会的计算机系统进行了攻击,随后便泄漏出了大量机密数据。在2016年6月,安全公司Crowdstrike在DNC的计算机系统中发现了APT28和APT29的活动踪迹。取证分析的结果显示,APT28从2016年4月份就得到了DNC计算机系统的访问权。而更可怕的是,APT29从2015年夏季就已经获取到了DNC计算机系统的访问权了。

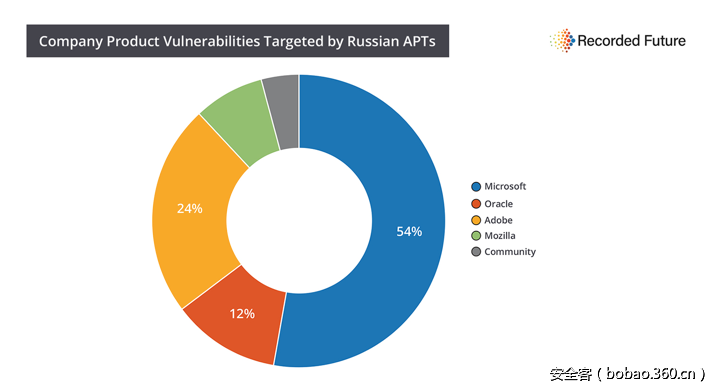

这些黑客组织(包括声称得到了俄罗斯政府资助的Energetic Bear和Turla这两个黑客组织在内)可以利用微软公司多款产品(Office,IE浏览器,以及Windows操作系统)中的漏洞来进行攻击。安全专家分析,黑客之所以选择这些产品,很有可能是因为这些产品拥有庞大的用户群(例如Office办公软件),而且可以很方便地利用电子邮件附件来实施攻击。在这些黑客组织所利用的漏洞中,有55%的漏洞来自于微软旗下的产品。

(三)、分析方法

在这份分析报告中,我们主要会对一些由俄罗斯政府资助的APT组织和恶意软件进行分析。为此,Recorded Future专门对博客、论坛、代码分享网站、代码/恶意软件仓库、社交媒体,以及一些相关文献资料进行了分析。所以我们的分析方法类似于元分析(荟萃分析)。

我们没有对恶意软件的原始样本进行分析。我们此次分析的目的是为了突显出目前俄罗斯黑客组织的发展趋势和他们在攻击过程中所采用的入侵策略。而在情报分析过程中,“识别攻击事件的属性”和“识别攻击者的意图和计划”是最困难的事情。

在此不得不提到的就是Recorded Future了。Recorded Future可以通过扫描并分析成千上万网站、博客、twitter帐户的信息来找出目前和未来人们、组织、活动和事件之间的关联性。Recorded Future是美国马萨诸塞州的一家创业企业,该公司的首席执行官Christopher Ahlberg表示:这个东西厉害之处就在于,在很多情况下,可以真的预测事件的发展曲线。 Recorded Future不但是一个拥有16位剑桥博士的公司,而且已经吸引来了Google旗下投资公司Google Ventures的投资,另外一位投资人则是美国中央情报局(CIA)旗下的In-Q-Tel投资公司

(四)、影响范围

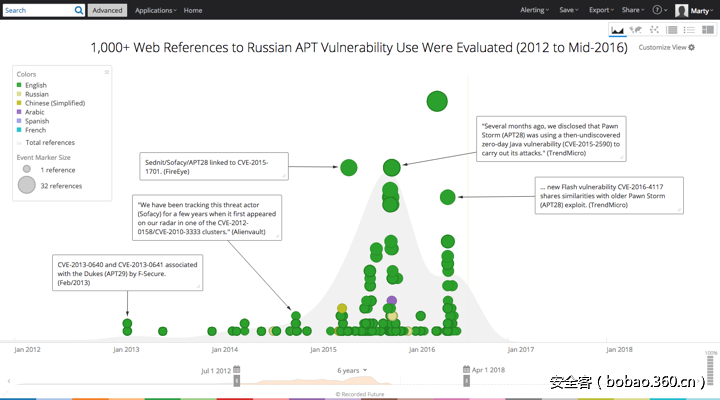

在Recorded Future的帮助下,我们对一些与俄罗斯APT组织有关联的网站进行了研究。为了保证数据的有效性,我们主要对2012年1月1日至2016年7月31日之间所发表的网站内容进行分析。

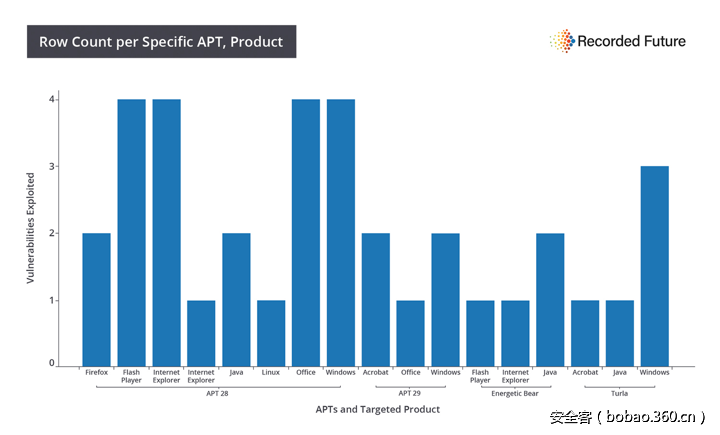

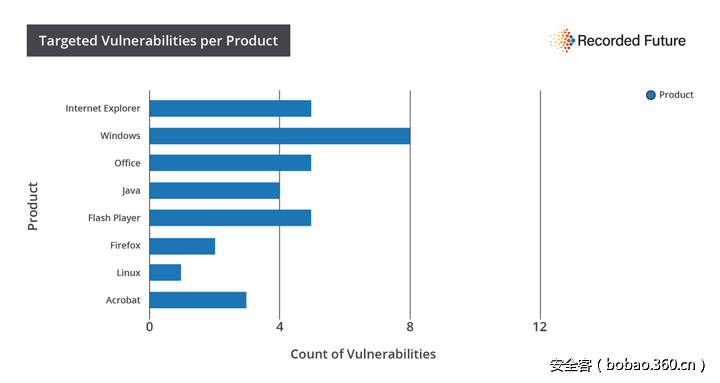

下面这份图表中显示的是受影响的产品(按APT组织进行分类):

下图中显示的是受影响的厂商(按APT组织进行分类):

下图显示的是受影响的厂商(按照APT组织进行分类,其中用不同颜色区分漏洞利用方法是否可以公开获取得到):

(五)、分析结果

Recorded Future的分析结果显示,下方图表中列出的是最容易受到俄罗斯黑客组织攻击的产品:

以公司名称进行分类的话,我们得到了以下数据:

下面这份列表中的内容就是那三十三个与俄罗斯APT组织有关的安全漏洞:

(六)、攻击方法(利用已知漏洞进行攻击)

俄罗斯APT组织所采用的攻击策略与很多其他网络犯罪组织的攻击策略基本相同,这些攻击方式包括鱼叉式网络钓鱼攻击,通过域名欺骗等手段窃取用户凭证,社会工程学技术,以及水坑攻击等。

除此之外,俄罗斯的APT组织还会利用Office和Adobe PDF等产品中的安全漏洞来进行更有针对性的网络攻击。但值得注意的是,这类网络攻击通常都是由国家资助的。类似勒索软件等普通的网络犯罪活动玩的只是简单的“数字游戏”而已,因为他们只是以获取金钱为主要目的。但是由国家资助的网络攻击活动则大大不同,这类攻击往往针对的是特定的组织和特定的情报信息。

在Recorded Future此前所发布的分析报告中,很多网络犯罪组织的漏洞利用工具主要利用的是Adobe Flash Player中的漏洞。相对而言,在上述图表所列出的三十三个安全漏洞中,只有五个漏洞与Adobe Flash Player有关。有八个漏洞会对Office/Acrobat产生影响,攻击者一般会在电子邮件中的恶意附件内利用这些漏洞。

Recorded Future对APT28和APT29这两个组织所使用的漏洞进行了分析,并且没有发现重复的漏洞。这一发现也就印证了很多安全专家所提出的观点-这两个组织很可能与GRU和FSB有关,而且他们之间并不会相互合作,而且也不会共享情报信息和基础设施。但有趣的是,根据Crowdstrike的报道,这两个APT组织无意间窃取到了一份相同的DNC凭证。

(七)、事件总结

据统计,现在每天都会有十五亿人使用Windows操作系统来进行各种活动,而其中有十二亿人在他们的计算机中安装有Office产品。也许这也就可以解释为什么俄罗斯的APT组织会如此“钟情”于微软产品了。由于微软产品的普及程度如此之广,所以即使是采用一些“碰运气”的攻击方式,也能够产生不错的效果。

对于当下十分热门的Java和Adobe而言,也是同样的道理。美国有89%的计算机系统中安装有Java,而在2015年使用Adobe 产品打开的PDF文件已经超过了五百亿份。如果能够有效地利用这些产品中的安全漏洞,那么网络犯罪分子们的攻击和入侵活动将会变得畅通无阻。

(八)、安全建议

我们建议广大用户尽快采取下列措施来保护自己的安全:

-尽快修复本文中提到的所有安全漏洞;

-进行企业网站和电子邮件安全意识培训;

-尽可能开启在线服务账号的双因素身份验证功能;

-需要通过网络传输敏感信息时,尽量使用VPN;

-对用户账号的权限进行强制隔离;

-开启网页浏览器中Adobe Flash Player插件的“点击播放”功能;

-考虑使用其他的PDF阅读器;

(九)、参考资料

-Recorded Future官方网站:

-民主党全国委员会(DNC)遭受攻击的相关事件报道:

http://motherboard.vice.com/read/all-signs-point-to-russia-being-behind-the-dnc-hack

-Crowdstrike针对DNC计算机系统攻击事件的研究报告:

https://www.crowdstrike.com/blog/bears-midst-intrusion-democratic-national-committee/

-卡巴斯基实验室针对APT恶意软件的分析报告:

-针对俄罗斯APT恶意软件的分析报告:

https://www.recordedfuture.com/russian-malware-analysis/

文章原文链接:https://www.anquanke.com/post/id/84368