McAfee的安全研究员发现了一个存在漏洞的web服务器,该服务器用于控制不同的密码盗用C&C服务器,这些服务器是针对几家公司的商业间谍活动的组成部分。

攻击者忘了在有漏洞的主机服务器中删除C&C服务器的压缩安装包,这个细节使得研究人员能够将所有的线索都集中到一起。

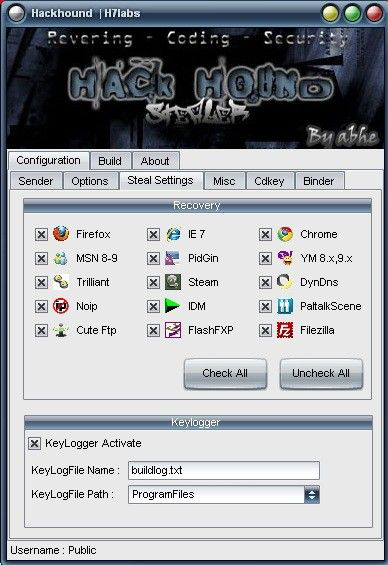

通过查看压缩文件内容以及C&C服务器的源代码,McAfee 研究人员快速确认了IRS Stealer的服务器构成,这是Hackhound 盗号恶意程序的修改版本,而这个盗号程序是2009年就被发现的一个老旧的恶意软件组件。

目标:机械配件公司

研究人员发现攻击者使用IRS Stealer恶意软件生成器来创建密码盗用程序,该程序可以盗用 IE浏览器、Firefox、谷歌Chrome浏览器、Opera、Safari、Yahoo Messenger、MSN Messenger、 Pidgin、 FileZilla、互联网下载管理器、JDownloader、 和 Trillian等应用程序的登陆凭据。

攻击者将鱼叉式网络钓鱼电子邮件发送到各机械公司,通过 RAR 或 Z 文件作为散播媒介,将自定义密码盗用程序下载到各公司系统中。

这些 RAR 和 Z 文件包含加载窃取密码恶意软件的可执行文件。如果受害者下载 RAR/Z 文件并执行 EXE 文件会发现,恶意软件将收集所有可用密码然后将其作为一个 HTTP 请求提交到C&C服务器。

初现:2016年1月

只有当用户代理字符串是“HardCore Software For : Public”(具体到客户端组件)的时候,IRS Stealer服务器端组件才会接收提交数据,然后将这些数据保存到本地的一个INI文件中。

回望历史数据,McAfee 的研究人员发现这次的攻击活动其实早在 2016年1 月就开始了,攻击者侵入了不同的网站来控制他们的C&C服务器。

在这些遭到破坏的网站中,研究人员发现了超过十个C&C服务器从不同的受害者那里接收数据,显然罪犯们针对的不止是一家公司,而是某个具体领域的一系列公司。

文章原文链接:https://www.anquanke.com/post/id/84275