在这些天里,ATO攻击正变得越来越普遍。

今年2月, Akamai的安全产品捕捉到了一种自动进行的攻击,它在短短一个星期内,使用了超过一百万个不同的IP来测试登录凭证,并劫持用户帐户。

Akamai说,攻击者雇佣了1127818个不同的IP,用220758340个不同的电子邮件地址进行了744361093次登录尝试。

攻击者攻击了多个目标,但绝大多数的登录尝试针对的是两家公司:一家位于金融业,另一家致力于媒体与娱乐。

骗子试图获取一家金融行业公司的账户的访问权限。

针对这个金融目标的攻击次数占攻击总量的90%以上。

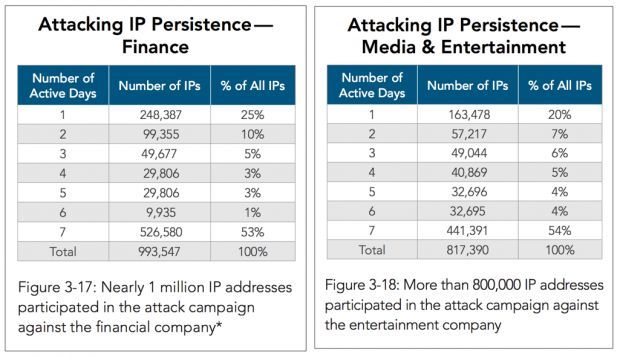

Akamai说,骗子使用993547个不同的IP检查了427444261个账户。这个安全网络巨头之所以了解到这场运动的存在,是因为其中的22555 个IP之前就已经被他们的WAF(Web应用程序防火墙)列入了黑名单。

针对这家金融机构的攻击来势汹汹,攻击者在第一天就使用了超过248000个 IP进行检查, 而在第七天,攻击者更是测试了超过526000 个IP,占攻击中使用的IP总数的一半以上。

攻击者还针对一家媒体和娱乐公司发动了类似的攻击。

在同一个星期里,骗子也对一家媒体和娱乐公司发动了类似的账户盗用攻击。Akamai声称,他们检测到817390个不同的IP,它们使用65556491个电子邮件地址进行了388674528次登录尝试。

这场攻击也延续了上一场攻击的模式,开始和结束都声势浩大,骗子在第七天使用了超过一半的IP。

Akamai补充说,超过70%的IP地址(778786个)被使用在这两次运动中,由此可以得出这样的结论: 幕后黑手是同一伙人。

骗子使用的是代理服务器、盗用来的路由器和电缆调制解调器

对于这些特定的活动,Akamai专家解释说,大部分用于攻击的IP是与代理服务器相对应的,但他们还透露说,很多被盗用的家庭路由器也参与了攻击。

Akamai还特别提到了被盗用的ZyXel调制解调器和路由器构成的僵尸网络,而且其中一个由Arris电缆调制解调器构成。

去年11月,安全研究人员发现了Arris电缆调制解调器中的至少三个不同的后门,并对此进行了公开披露。

ATO攻击变得更普遍。

这种类型的攻击被业内专家称为ATO(账户盗用,也被称为身份测试攻击),也被认为是穷举式攻击的一个分支。

骗子利用泄露出来的公共数据,从类似于PasteBin的网站收集帐户凭证,并针对附近的服务器中那些重复使用相同的登录信息的用户发动攻击。

骗子会从地下黑客论坛中购买大批泄露出来的凭证,他们也会通过SQL注入和窃取账户信息来攻击公司本身。

在过去的一周里,GitHub也成为了类似的ATO攻击的受害者。该公司表示,攻击者设法获得了一些账户的访问权限,这迫使GitHub为受影响的用户重置密码。

文章原文链接:https://www.anquanke.com/post/id/84093